搜索精彩内容

包含"nsfocus"的全部内容

CVE-2020-14882 Weblogic Console远程代码执行漏洞分析 – 作者:lyjsyqw

0x00漏洞简述2020年10月30日, Oracle 官方的 CVE-2020-14882 Weblogic 代码执行漏洞 最新补丁可被绕过,该漏洞编号为 CVE-2020-14882 ,漏洞等级: 严重 ,漏洞评分: 9.8 。远程攻击者可以构...

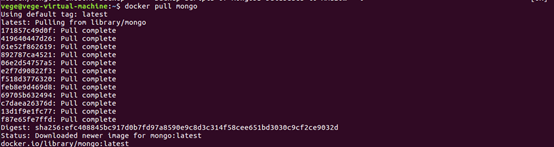

从零开始学习各种常见未授权访问漏洞 – 作者:vege947

前言未授权访问是系统对用户限制不全,或者无限制,可以让任意用户或者限制访问用户,访问到需要权限认证的地址。未授权访问通常是会泄露用户信息,系统信息。某些服务和系统中,未授权访问还可...

CVE & SRC 常用记录笔记 – 作者:LXNSEC

CVE 通用漏洞披露Common Vulnerabilities & Exposures1.CNVD 中国国家信息安全漏洞共享平台http://www.cnvd.org.cn2.CNNVD 国家信息安全漏洞库http://www.cnnvd.org.cn/3.绿盟科技 安全漏...

Vmware vcenter未授权任意文件上传(CVE-2021-21972)复现 – 作者:thelostworld

Vmware vcenter未授权任意文件上传(CVE-2021-21972 )一、漏洞简介VMware是一家云基础架构和移动商务解决方案厂商,提供基于VMware的虚拟化解决方案。高危严重漏洞:在 CVE-2021-21972 VMware vC...

打工人眼中攻防演练蓝军那些人那些事儿(五) – 作者:爱上卿Ooo

系列文章由于本系列文章较长,故分为四个部分,如需回顾前文,可点击下方链接:打工人眼中攻防演练蓝军那些人那些事儿(一)打工人眼中攻防演练蓝军那些人那些事儿(二)打工人眼中攻防演练蓝军...

【精选笔记】渗透测试之信息收集那些事 – 作者:天禧信安385

前言半年前,有幸拜读亮神的渗透测试笔记,其中给我印象最深的一句话是:“渗透测试的本质就是信息收集”。当时我还想不明白为什么,总觉得技术上的精进比信息收集重要得多,半年后回过头来看,...

Powershell与威胁狩猎 – 作者:12306Br0

HW期间,为防范钓鱼,即日起FreeBuf将取消投稿文章的一切外部链接。给您带来的不便,敬请谅解~Powershell简介PowerShell是一种功能强大的脚本语言和shell程序框架,主要用于Windows计算机方便管...

2021HVV参考 | 溯源反制终极手册(精选版) – 作者:yannichen

最近很多兄弟后台留言让整理一些溯源反制的文章,特此整理发布。如果您觉得对自己或者身边的人有帮助,请转发。其中一些战略参考点来自于ATT&CK和七步杀伤链的模型。一.战略1.关于反杀伤链...

庖丁解牛:浅谈零信任架构(二) – 作者:DigApis

在3月29日发布的“庖丁解牛”专栏文章中,我们围绕零信任的诞生、零信任的定义、零信任模型架构模型以及零信任架构组件等方面对零信任技术进行了初步的讲解,本文将在此基础上对零信任的内部机...

选型指南 | 全球威胁情报厂商如何选择? – 作者:yudun2019

众所周知,企业信息安全建立在对风险把控的基础上,而影响风险最主要的两个因素是威胁和脆弱性。今天我们就来聊一聊,为了便于威胁信息的共享而标准化的内容——威胁情报。关于威胁情报Threat I...