来常州一直没有找到好的网站来练手,这次就全心全意渗透一个站吧,虽然是教自己的培训机构。。。

一、前期信息收集

这步在脚本小子阶段可能显得不是那么有用,有注入点或是弱密码就能搞,没有就直接跳过,既然是全心全意搞一个网站,,那就把每个步骤做全做好吧

首先是收集相关网站、域名、注册人等等信息

|

1

2

3

|

www.eaglesedu.cn

www.eagles–tech.cn

file.eaglesedu.cn

|

一共有两个网站,还有一个子域名是文件服务器,接下来继续在站长之家看看有木有挂某某云之类的。。

经实际测试,得到他们的ip信息

|

1

2

3

|

file.eaglesedu.cn 223.68.168.221 常州移动

www.eaglesedu.cn 223.68.168.221

www.eagles–tech.cn 115.159.101.133 上海腾讯云BGP数据中心

|

可以看到有一个网站挂了腾讯云,并且在实际测试中www.eagles-tech.cn是一个纯静态页面,整个网站就一个静态页面pc_index.html,那么对于这种网站肯定没有注入点,那只能找后台看看能不能爆破了~

下面继续收集信息

![图片[1]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144006-611a78c64dd2d.jpg)

这是www.eaglesedu.cn网站的whois信息,注册人竟然是中国移动的人。。很奇怪是不是。。

![图片[2]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144006-611a78c659241.jpg)

这是www.eagles-tech.cn网站的whois信息,同样注册人是腾讯的人,,可能是由于挂了腾讯云的缘故吧

下面我们对上述注册人进行whois反查询,发现这些注册人都有很多网站,因此这里我们可以判断,www.eaglesedu.cn这个网所用的ip是移动专用的,也就是移动专线,这样才能解释这个ip的注册人是移动的,另外www.eagles-tech.cn挂了腾讯云,因此注册人邮箱也就有tencent字样。。还是没找到什么重要的信息。。

下面继续去查找网站,看看能不能包含什么有用的信息

找到了两个地区的公司地址

1.镇江市京口区学府路88号中建大厦1102室 联系电话:0511-88985228

2.常州市武进区延政中大道16号世贸中心B座2202 联系电话:0519-83334966

这两个地址信息也放着,也许后面有用~

二、初步的渗透尝试

我们先来看看那个挂了腾讯云的网站http://www.eagles-tech.cn/pc_index.html

因为挂了腾讯云,因此漏洞什么的可能会被掩盖,我们挖掘漏洞的难度也就大大提高了,因此我们的重心应该放在其他那两个网站~

由于页面是纯静态的,因此一般常见的漏洞应该都不会出现,只能看看网站目录什么的,有没有弱密码什么之类的。。。

很遗憾没有找到后台登录地址(我怀疑后台地址被删了。。。毕竟只有一个页面)

但是在页面上端我发现了注册登录

![图片[3]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144006-611a78c665ac1.jpg)

那还说什么,,先注册再说

这里点击注册,跳转的网页为www.eaglesedu.cn

因此这里的用户注册功能其实是在www.eaglesedu.cn上的,那先前的网页好像就没啥用了。。。果然挂了腾讯云又加上纯静态,这网站果然没法搞。

那我们开始进入重点,对www.eaglesedu.cn来进行分析~

三、web渗透

下面我们的重心是www.eaglesedu.cn和file.eaglesedu.cn

这两个网站是我渗透测试的重心,可能一旦某个网站出现漏洞,另一个网站也就随之沦陷!

先来分析www.eaglesedu.cn,页面用的是伪静态,往下翻看看能不能找到cms标识

![图片[4]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144006-611a78c672aa2.jpg)

这里我们找到了网站cms——EduSoho,先百度看看有没有现成的exp

![图片[5]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144006-611a78c688813.jpg)

这里由于漏洞年代久远,不敢采用。。这里做了取舍,如果花了时间,可能这些久远的漏洞都不会触发,从而白白浪费了时间~

继续搜漏洞。。。。发现了p牛的一篇针对edusoho的漏洞分析以及POC,由于经常看p牛的博客,果断研究他的文章,然后做一次尝试~

新型php漏洞挖掘之debug导致的安全漏洞(Edusoho)

大概在做了多次尝试后,,发现给出的poc并不管用。。。。这就很尴尬了。。

在网上将cms源码下载下来后,正准备安装时提示php版本太低。。。那就!先放一放吧。。。再去尝试file.eaglesedu.cn这个网站,,如果最后真的山穷水尽,,那就只能尽力去做代码审计了~

这里我还做了很多尝试

![图片[6]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144006-611a78c6aa095.jpg)

这里我注册了账号,id为73,那么利用这个id我们可以遍历所有用户,来看看能不能找到管理员账号~

![图片[7]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144006-611a78c6cbe61.jpg)

这里找到了,管理员账号是admin

那么接下来看看能不能搞到管理员密码~

首先就是看看管理员密码是否存在弱密码可能~

![图片[8]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144006-611a78c6ef15d.jpg)

好吧,,这条路也断了,,,那看看找回密码功能呢?

这里我通过抓包重放,发现是后端处理,并且没有注入点,,因此这个网站可以先告一段落了~

三、文件服务器渗透

下面针对文件服务器来分析~

![图片[9]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144007-611a78c70a44f.jpg)

这里由于我是学员,,所以知道一个学员用的账户test,不过权限应该很低。。进去看看~

这个test账户只能下载文件并不能上传文件。。因此我将目光瞄向了管理员账户

![图片[10]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144007-611a78c71a045.jpg)

这里同上一个思路,弱密码、万能密码、密码找回逻辑漏洞~

![图片[11]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144007-611a78c722ef6.jpg)

找回密码功能需要将安装锁删除。。这个锁删除了这个文件系统也就gg了,那就成为一种破坏了。。不过这里提供了一个思路,看看能不能通过目录遍历~

实际上目录做了权限限制。。并不能目录遍历~

这里来看看能不能密码输错了有没有限制~

这里次数限制的功能正巧也可以尝试弱密码、万能密码等等

经测试,弱密码、万能密码均不存在~

最后只能爆破了。。。

根据上述搜集的信息。。我们来列举字典(接下来就是社工了)

eagle、1102、88985228、2202、83334966、英格科技-Kerry(1346427837)

这里是页面给出的信息,接下来我们到qq里去找找英格科技的消息~

![图片[12]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144007-611a78c730cbf.jpg)

在“找人”功能上我没有找到英格科技相关信息,倒是在“找群”里找打了英格的信息(就当我是外来人员。。不知道英格内部情况。。)

这里当我翻到了第6个常州英格暑期集训营时,有了新的发现~

![图片[13]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144007-611a78c751ce0.jpg)

这里的qq就是之前在页面上找到的咨询qq,基本就是这个群了。。当然我没有伪装混进去。。才发现翻第五个群的时候就已经有了发现

![图片[14]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144007-611a78c75f532.jpg)

这是群管理员的信息,在官网页面上有这么一个老师,并且都符合实际~

接下来我们到社工库上去找找信息,看看能不能找到有用的~

![图片[15]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144007-611a78c76dced.jpg)

这里通过社工库获得了两个密码,不过均不是文件服务器的密码。。。这个取名也是够骚的。。。

![图片[16]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144007-611a78c7775eb.jpg)

这里的md5解密得为1234567,难道这就是传说的密码?

经测试也不是,,,现在只有爆破这一条路。。。

那么我们来整理一下信息,公司名叫eagle,常州门牌号2202,电话为83334966,关键信息为ccie,镇江门牌号为1102,电话为88985228

然后写了个python小脚本用来生成爆破字典,脚本就不发出来了(生成的密码数大概是200多条)。。

![图片[17]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144007-611a78c78b9c8.jpg)

这里爆破我们可以看到返回状态为ok,也就是说爆破成功了!

正常情况下爆破失败的话返回长度为726,这里的10234长度应该是不允许账号或密码出现‘#’,毕竟这是php的特殊符号,应该是安全函数搞的鬼。。不过不管他,反正已经得到了正确的密码(论验证码的重要性!!!)

![图片[18]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144007-611a78c7b6143.jpg)

看右上角admin的标志,接下来找找上传点。。。文件服务器想怎么上传就怎么上传。。。但是剩下的点就是上传之后,我们如何找到我们上传的一句话木马,因为在这里我上传了几个测试文件,我发现文件的网站路径都不对。。

http://file.eaglesedu.cn/index.php?explorer/fileProxy&access_token=80b6IZjP-zKiieuZowiDAJ0lFYZn5n8H5umoWY5eMrbnNHvltWAhgBX8rL6ghE1JUSssFq-obw&path=%7Bgroup_path%7D%3A1%2F111.jpg

这里给个例子,可以看到文件的路径十分复杂,如果我们上传一个php一句话,那么也会因为这个路径而不能连接,因此我们需要找到网站的根路径~

![图片[19]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144008-611a78c801c02.jpg)

找了半天的文件夹,突然看到了上面的路径,因为搭建过wdcp,对于上面的路径再熟悉不过

![图片[20]-记一次渗透英格科技-安全小百科](http://aqxbk.com/wp-content/uploads/2021/08/20210816144008-611a78c80abfb.jpg)

找到了网站的根路径(index.php可以充分证实),接下来我们上传一句话木马,然后连接之~

![图片[21]-记一次渗透英格科技-安全小百科](./wp-content/uploads/all_collect/foreversong/img_59916a1f125f6.jpg)

可以看到用户为www,当前内核版本为linux 2.6.18

![图片[22]-记一次渗透英格科技-安全小百科](./wp-content/uploads/all_collect/foreversong/img_59916acb2dd71.jpg)

这么多提权脚本。。就不试了。。

接下来看看能不能找到其mysql连接密码~

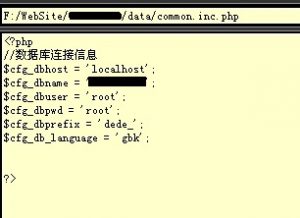

![图片[23]-记一次渗透英格科技-安全小百科](./wp-content/uploads/all_collect/foreversong/img_59916bf481f04.jpg)

这是一个网站配置文件中找到的数据库连接密码(密码可能有误)

在web这个目录下找到所有的网站~

![图片[24]-记一次渗透英格科技-安全小百科](./wp-content/uploads/all_collect/foreversong/img_59916d717e4c4.jpg)

最后在这里我们找到了其具体的cms为Edusoho-7.2.9

![图片[25]-记一次渗透英格科技-安全小百科](./wp-content/uploads/all_collect/foreversong/img_59916cfa81823.jpg)

到这里就点到即止~

起初遇到rsa密码,是在实验吧里的一道题目,虽然学过密码学,不过rsa的加密解密早已忘记,现在特地又重新回顾了下,并编程实现之。具体的题目地址:传送门 这里的gmpy2库需要我们自己安装,具体方法如下: 在windows上直接安装wheel文件就方便多了,下载…

请登录后发表评论

注册