前言

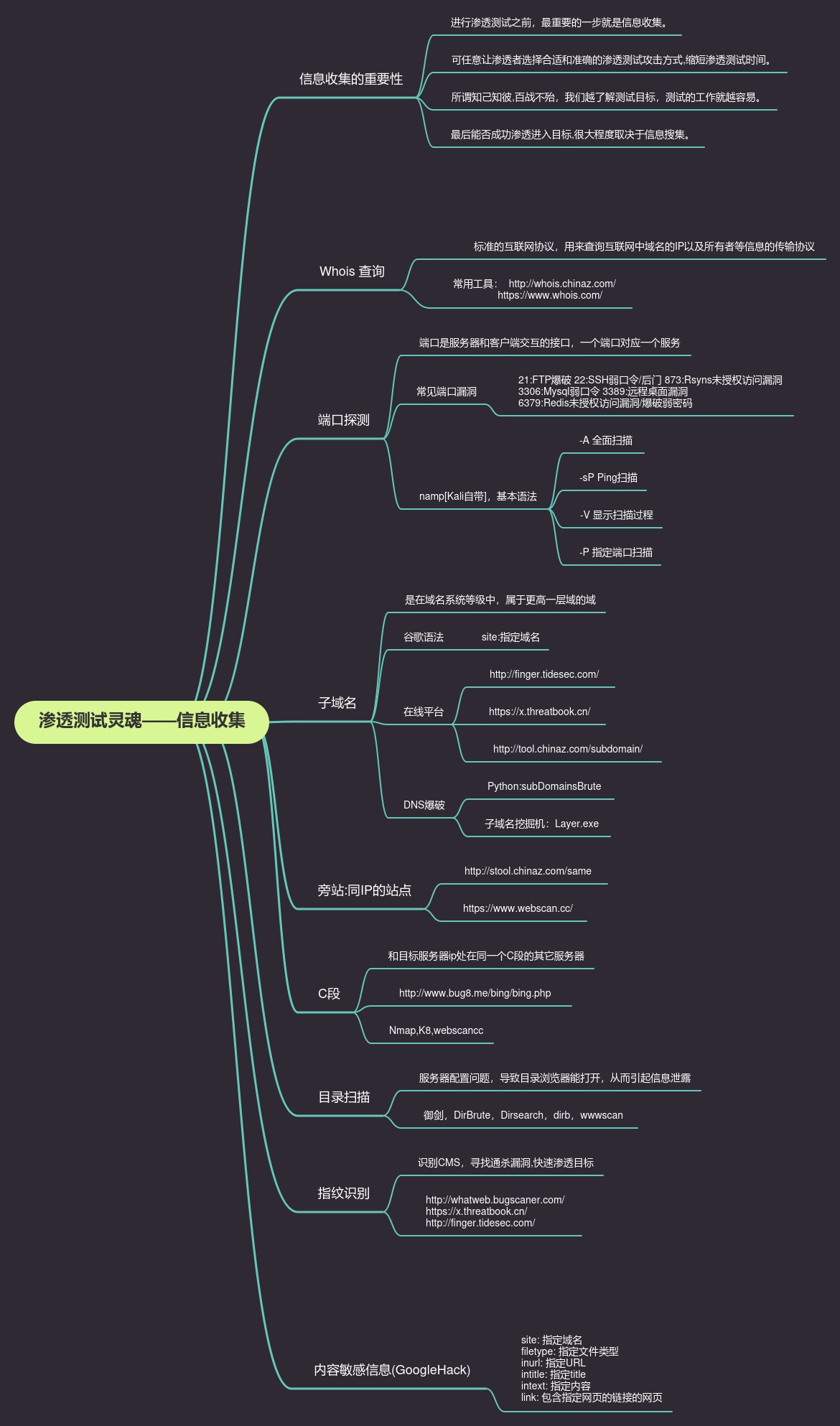

信息收集的重要性

进行渗透测试之前,最重要的一步就是信息收集。

信息收集可以让渗透者选择合适和准确的渗透测试攻击方式,缩短渗透测试时间。

所谓知己知彼,百战不殆,我们越了解测试目标,测试的工作就越容易。

最后能否成功渗透进入目标,很大程度上取决于信息搜集。

信息搜集的分类

信息收集的方式有两种:主动和被动。

主动式信息搜集(能获取到较多的信息,但易被发现)

通过直接发起与被测目标网络之间的互动来获取相关信息,这种流量将流经网站。如通过Nmap扫描目标。

被动式信息搜集(搜集到的信息较少,但不易被发现)

通过第三方服务来间接获取目标网络相关信息,如通过Google、fofa等搜索引擎方式来搜集信息。

这两种方式都有各自的优点和缺点,一般在渗透测试过程中,我们需要进行很多次的信息收集,同时也要运用不同的收集方式,才能保证信息收集的完整性。

收集什么信息

1.Whois

2.端口探测

3.子域名

4.旁站

5.C段

6.目录扫描

7.指纹识别

8.内容敏感信息泄露

Whois

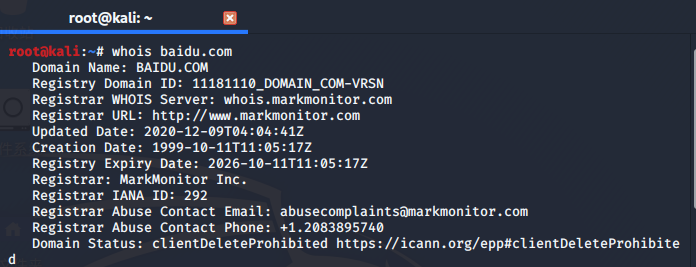

Whois是用来查询互联网中域名的IP以及所有者等信息的传输协议。

可以获取关键注册人的信息,包括注册商、所有者、邮箱、联系电话、域名状态、域名注册时间、域名到期时间、DNS服务器等。

可以对其进行邮箱反查域名,社工,寻找旁站等等。

Whois常用工具:

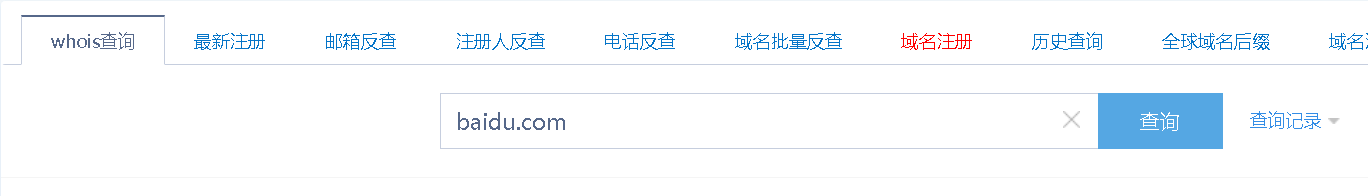

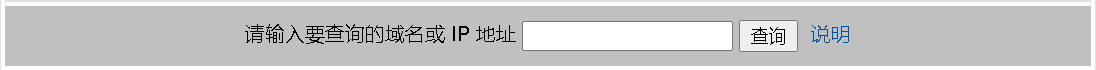

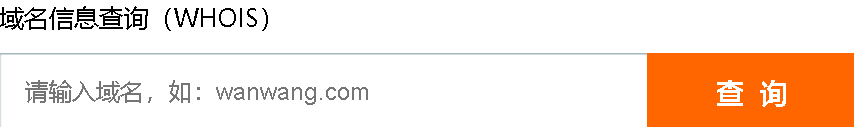

在线工具:

whois.com 站长之家 爱站网 全球WHOIS查询 VirusTotal 阿里云

在Kali系统中默认安装

用法 : whois 域名

Whois反查

用whois查询出来信息之后,可以根据查询出来的邮箱,注册人,电话等信息进行whois反查。

端口探测

端口是服务器和客户端交互的接口,一个端口对应一个不同的WEB网站。

常见服务器端口漏洞:

21 =====》FTP 爆破

22 =====》SSH 弱口令/后门

873 =====》Rsync 未授权访问漏洞

3306=====》Mysql 弱口令

3389=====》Windows远程桌面 Rdp 暴力破解/远程桌面漏洞

6379=====》Redis 未授权访问漏洞/爆破弱密码

常用工具:Namp(准确性高,较慢)[kali自带],masscan(快,准确性较低).

Nmap 基本语法

nmap [ <扫描类型> ...] [ <选项> ] { <扫描目标说明> }j

基础命令:

-A 全面扫描

-sP Ping 扫描 - 只需确定主机是否在线

-v 显示扫描过程

-O 探测主机操作系统

-p 指定端口扫描

基础扫描:

全面进攻性扫描(包括各种主机发现、端口扫描、版本扫描、OS扫描及默认脚本扫描):

nmap -A -v target_ip

ping扫描: nmap -sn -v target_ip

快速端口扫描: nmap -F -v target_ip

版本扫描: nmap -sV -v target_ip

操作系统扫描: nmap -O -v target_ip

在线工具:

子域名

子域名(或子域;英语:Subdomain)是在域名系统等级中,属于更高一层域的域。顶级域名下的二级域名或者三级甚至更多级的域名都属于子域名。

为什么要收集子域名

子域名可以扩大攻击的范围,同一个域名下的二级域名都属于相同资产,一般而言都有一定的联系。

收集子域名可以发现更多渗透测试范围内的域名/子域名,来增加发现漏洞的机率;

收集方式1:谷歌语法

site: 指定域名

收集方式2:在线平台

潮汐指纹 http://finger.tidesec.com/

ip反查域名 https://dns.aizhan.com/

收集方式3:工具

子域名挖掘机:Layer.exe

Python:subDomainsBrute https://github.com/lijiejie/subDomainsBrute

收集方式4:证书透明度公开日志枚举

旁站

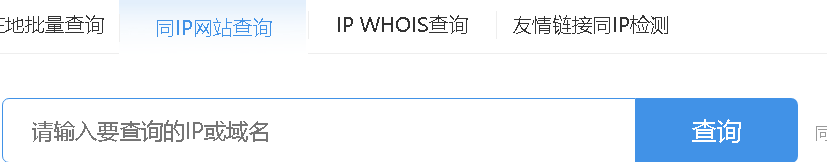

旁站其实就是同IP的站点,一定和目标站点在同一个内网或者是同一台服务器。

查询工具

C段

是和目标服务器ip处在同一个C段的其它服务器,可能是同一个内网,同一个公司。

在线平台:http://www.bug8.me/bing/bing.php

常用工具:webscancc,Nmap,K8

目录扫描

由于发布网站时,服务器配置问题,导致目录浏览器能打开,从而引起信息泄露。

用扫描器扫描目录,这时候需要一本强大的字典。

主要扫出网站的管理员入口,一些敏感文件(.mdb,.excel,.word,.zip,.rar),压缩包源码、编辑器目录、废弃页面和其他站点等等。

常用的工具:

御剑

DirBrute

Dirsearch

dirb

wwwscan

指纹识别

识别CMS,寻找通杀漏洞,快速渗透目标;

识别工具:

内容敏感信息泄露

利用Google搜索相关信息并进行入侵的过程就叫做Google Hack。

常用的谷歌语法:

site: 指定域名

filetype: 指定文件类型

inurl: 指定URL

intitle: 指定title

intext: 指定内容

link: 包含指定网页的链接的网页

来源:freebuf.com 2021-07-08 16:51:08 by: 无名草talent

请登录后发表评论

注册