1 背景

HW2021实战攻防演练落下帷幕,基于红雨滴云沙箱部署的实战攻击狩猎流程不仅捕获了数百例攻击样本,更首发对内披露了多个顶尖APT级别的攻击行动:“XX核武级别0day、微软二级、四级域名劫持攻击、多个红队人员真实信息溯源分析”等。(对上述内部分析报告感兴趣的用户可联系威胁情报中心获取相关文档,联系邮箱:[email protected])

红雨滴云沙箱HW2021部分内部报告列表

2 思考:沙箱想要解决的是什么问题?

安全公司在对样本数据的处理过程中,必然需要对样本的动态行为信息进行触发和提取,沙箱(Sandbox)应运而生。随着网络空间对抗与博弈越来越激烈,每天的恶意样本数量急剧增加,而这些样本数据都亟需处理。于是,在“处理海量样本”和“从海量样本中找出异常样本”两大需求之间,产生了不同的权重。

早些年前,各大厂商认为处理样本数量指标尤为重要,便在性能层面大做文章,这样的弊端无疑会导致很多异常样本无法检测出,显然与沙箱的“诞生”背道而驰。经过多年的沉淀,奇安信威胁情报中心红雨滴团队认为除了兼顾样本处理性能,沙箱最核心的功能点在于异常样本的检出。

3 红雨滴云沙箱的“七种武器”

3.1 极速性能

扩展沙箱集群是各厂商能达成的应对处理海量样本的最好共识,奇安信红雨滴云沙箱以处理尽可能多的网络行为信息为目标,自研高效调度平台。但实际上云沙箱的处理时间主要在于运行样本,比如一个样本处理完成需要3分半钟,其中有3分钟都是在运行样本。调度即使再高效,也只是优化剩下的30秒,因此,提高性能主要还是从运行样本下手。

红雨滴云沙箱放弃了使用模拟执行的方式,不仅是因为纯虚拟化的沙箱容易被识别和绕过,还因为模拟执行的性能损耗非常高。仿真模拟沙箱就比较好的解决了这些问题,动态行为分析自动提取情报分析所需要的相关动态信息并输出,低损耗,高效能。兼顾样本处理高性能的同时,红雨滴云沙箱在功能层面也做大做强。

这里先提一下市面上现有的沙箱,大多都基于多款反病毒引擎(AV引擎)快速特征检测。实际上单靠AV引擎的数量去说服用户意义不大,一方面是因为这种静态特征码匹配技术很容易被攻击者绕过,对很多恶意攻击不再适用;另一方面是因为各厂商都可自行购买AV引擎内置于沙箱,准确率不够就用数量来凑,只要AV引擎数量上去了,各厂商的检测结果基本没差。

那红雨滴云沙箱如何在功能层面实现差异化优势?

3.2 高级对抗

前面我提到沙箱逃逸,就是在虚拟机环境,利用漏洞逃逸到真机后触发恶意代码。而对于仿真动态检测,样本可通过判断运行环境是否为真实环境,如:内存大小、硬盘大小、常用软件、执行速度等,延迟执行或终止执行最终的恶意代码,从而不被检测出,这就是沙箱对抗。

奇安信威胁情报中心大量专业分析人员将长期的样本对抗分析经验输入到红雨滴云沙箱,不断提升沙箱的对抗能力。

附红雨滴团队样本对抗分析经验能力体现

3.3 深度解析

我们都知道,恶意样本为躲避检测,会采用各种手段来避免被安全类软件识别,文件可能是压缩包、复合二进制文档、邮件、多层包裹/压缩/加壳后的复杂文件体。从外部看这全是变化多端的干扰信息,其有效的辨识信息通常被隐藏在内层。

当样本进入OWL深度文件解析引擎,通过层层“解包”拆解的方式,将目标文件的所有“外衣”剥离。基于独有的文件内部父子关系描述能力,对任意复杂形式的文件提取“静态基因”,包括:复合二进制文档的属性信息、URL、OLE、宏信息、PE文件的壳、包、子流HASH、多文件关系信息等,这些“基因”信息可辅助沙箱对样本的“预判”。

同时,OWL深度文件解析引擎可识别的文件格式类型非常丰富,包含PE、ELF、MACHO、PDF、OLE等几十种格式的识别和解析,“修正”沙箱集群对样本的执行逻辑。

因此,对复合文档类样本的格式进行深度、精准解析,是准确捕获恶意样本的首要条件,唯有正确的运行在沙箱集群环境,才能拿到高价值的数据。通俗来说就是静态分析得准,才能知道怎么去打开这个文件。举个例子,一个在Windows环境下运行的PE恶意样本文件,由于解析错误,被投递到Linux环境下运行,当然什么都检测不出。

3.4 自研引擎

RAS,全称为RedDrip APT Scanner,即红雨滴APT检测引擎。其由多个核心扫描引擎集成。基于OWL文件深度解析引擎提取的“基因”数据输入,使用海量人工分析样本的特征和启发式经验规则,深度扫描进行恶意特征检测,如:恶意代码、对象、漏洞利用的识别。特征覆盖大部分APT样本,并支持针对APT团伙样本的自动分类,辅助分析。

通过该引擎检测方式,判定目标文件内是否有可疑的恶意代码特征,如果有,再通过特征信息关联出APT团伙信息,精确判断该恶意样本来自哪个APT组织,使用了什么数字化武器,以及详细的攻击手法等。RAS恶意特征扫描引擎可谓是高级威胁发现的重要基石。

3.5 海量关联

红雨滴云沙箱在保障了高性能和高对抗能力的同时,结合OWL和RAS两大核心引擎,与奇安信威胁分析平台情报数据联通,充分发挥情报关联、样本关联等能力。该能力在今年的实战攻防演练中大放光彩,接下来我将通过几个实例,从用户体验层来做提炼和分享。

- 实例一:关联搜索助力样本溯源

一例以“自查工具.zip”为诱饵的压缩包文件在多日前出现,在红雨滴云沙箱分析检测完成之后,通过概要信息与威胁情报信息我们可以对该样本得出定性结论:该样本属于攻防演练样本,疑似是Cobalt Strike相关利用程序。

继续利用云沙箱【高级搜索】或【关联查询】功能对样本进行关联分析,关联具有相同C2的样本列表、样本网络行为IP等,查找出多个同源的样本,还发现了疑似攻击者发送的钓鱼邮件样本。

- 实例二:攻击者溯源与关联

红雨滴云沙箱在攻防演习开始前便捕获到一例以“商户转账出现问题总结.zip”为诱饵的攻击队样本,基于智能的恶意行为综合判断已经识别出文件可疑,并给出了10分的恶意评分。RAS检测信息给出的几个重要标签之一是标识压缩包中有带签名的PE文件,初步推测可能包含白利用攻击手法(Maybe_Sideloading:一种通过白样本加载黑样本的方式绕过安全检测的恶意代码使用手法)。

我们将释放的黑样本进一步投递至红雨滴云沙箱后,通过【深度解析】功能可以看到文档的创建者为hg****。用搜索引擎对该ID进行检索,找到相关的GitHub账户,可见该账户确实为红队相关的人员。在该人员的GitHub库中,保留了一段利用python发送邮件的代码,其中预留了QQ信息,搜索查询发现其ID和GitHub上是一致的。经过红雨滴云沙箱展示的样本信息进行分析和关联,“揪出”幕后“真凶”。

- 实例三:红队CDN隧道木马揭秘

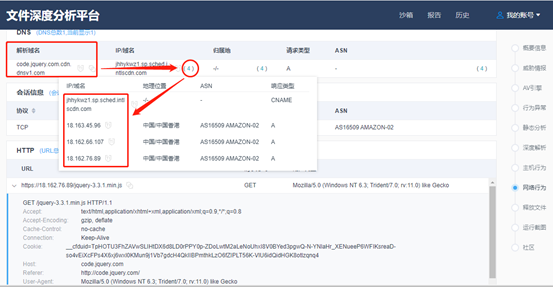

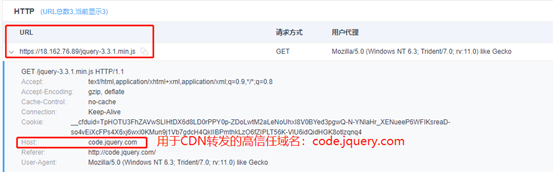

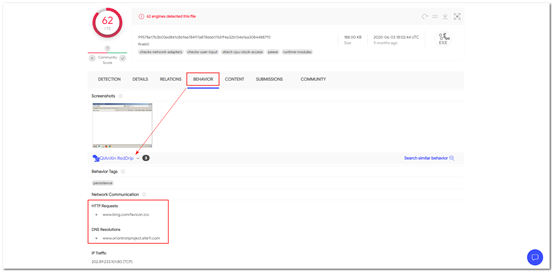

实战攻防演练进行数日时,红雨滴云沙箱监控到大量使用CDN隧道通信的红队木马样本,CDN隧道:即使用CDN IP地址隐藏真实C2地址,并通过CDN IP进行木马隐蔽通信和数据转发。

该样本已经被红雨滴云沙箱识别并给出了10分的恶意评分,通过【网络行为】对样本的通信过程进行分析,通过一个能解析到和攻击者使用的“加速域名”同一个CDN服务商的域名地址进行CDN IP列表的获取。

进一步分析发现样本选择了其中一个CDN IP地址与自己的C2服务器进行转发通信,红雨滴云沙箱对HTTPS进行了解密,直接观察到HTTPS通信发送的信息,这对分析人员是透明的,并且这里看到的就是真实的HTTPS请求的IP+URL地址,所见即所得!红雨滴云沙箱的【HTTPS解密】功能对于CDN隧道木马这类样本,根本难逃其法眼。

- 实例四:双剑合璧之攻防演练期间真实APT攻击

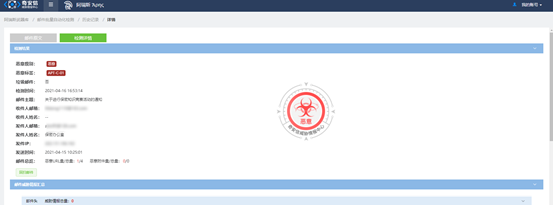

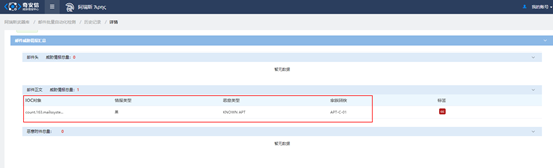

4月20日,红雨滴高级威胁狩猎流程监测到一例台湾APT组织“毒云藤”以保密知识竞赛活动为主题的钓鱼邮件,邮件威胁检测详情页面标记该样本为恶意且已打上APT-C-01的标签。

邮件威胁情报汇总处集中显示邮件中出现的所有IOC,邮件中的IOC信息为一个域名,而该域名也有APT-C-01标签,除此之外还展示是否为伪造邮件。

分析人员将样本投递至红雨滴云沙箱,对附件进行动态分析,在沙箱报告中查看具体的IOC对象与恶意行为,以此捕获到真实APT组织的钓鱼邮件样本。

3.6 人工支持

奇安信旗下的高级威胁研究团队红雨滴(RedDrip Team),专注于APT攻击类高级威胁的研究,目前,红雨滴团队拥有专业分析师、数据运营和平台开发人员,覆盖威胁情报运营的各个环节:公开情报收集、自有数据处理、恶意代码分析、网络流量解析、线索发现挖掘拓展、追踪溯源,实现安全事件分析的全流程运营。

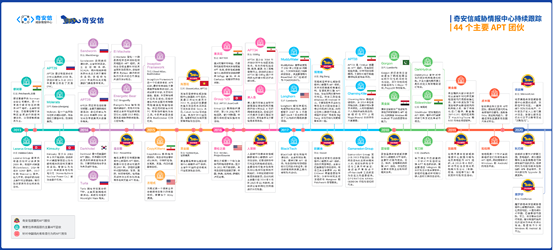

依托全球领先的安全大数据能力、多维度多来源的安全数据和专业分析师的丰富经验,红雨滴团队自2015年持续发现多个包括海莲花在内的APT组织在中国境内的长期活动,并发布国内首个组织层面的APT事件揭露报告,开创了国内APT攻击类高级威胁体系化揭露的先河,已经成为国家级网络攻防的焦点。

红雨滴团队是云沙箱的最强大支撑力量,引用红雨滴团队名称背后故事中的一句话:“假设网络世界每秒钟有100亿个数据,如果有一个数据是红色威胁,那我们势必要找出它来”。

3.7 威胁情报

除上述强项之外,红雨滴云沙箱整体能力发展均衡,构建了在威胁情报运营上形成闭环的高级自研产品。

首先,红雨滴云沙箱的人工投递样本源来自于同行分析师,极大程度保障了数据源的精确度和内容丰富度;其次,红雨滴云沙箱在对文件运行过程中的网络、主机行为进行智能化威胁判定后,输出可直接用于失陷检测或应急分析的威胁情报数据;同时,这些IOC加入机器学习训练模型,进一步反哺、强化各大引擎;最后,沙箱分析完成后生成详细的报告信息,供同行分析师定性攻击、关联搜索、拓线分析、溯源追踪,在情报运营上形成完整的闭环。

4 总结

随着国家、经济、社会与网络空间深度融合,外部攻击与内部威胁相互交织,组织化的网络攻击成为常态化,聚焦于攻防过程的内生安全应用越来越广泛。通过网络风暴演习、渗透测试等手段,让人才和信息化系统在攻防对抗中成长起来,其中,实现和提升高级威胁检测能力,是构建内生安全的必要条件。

5 关于红雨滴云沙箱

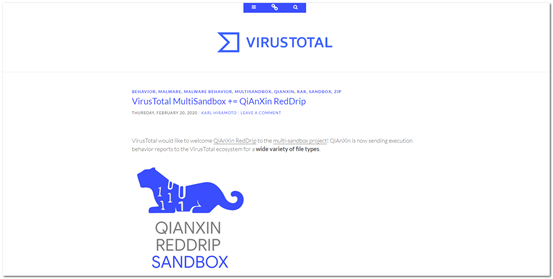

红雨滴云沙箱是威胁情报中心红雨滴团队基于多年的APT高级攻防对抗经验、安全大数据、威胁情报等能力,使用软、硬件虚拟化技术开发实现的真正的“上帝模式”高对抗沙箱,协助奇安信威胁情报中心及相关安服和客户发现了多个在野0day漏洞攻击、nday漏洞攻击,和无数计的APT攻击线索及样本,是威胁情报数据产出的重要基石,被业内权威威胁分析厂商VirusTotal所集成:

红雨滴云沙箱已集成VirusTotal

部分高危样本可以通过点击BEHAVIOR选项卡查看到VirusTotal-红雨滴云沙箱的分析报告。

VirusTotal样本动态分析结果中集成的红雨滴云沙箱分析结果

更多功能和介绍敬请期待~~

来源:freebuf.com 2021-04-26 19:08:52 by: 奇安信威胁情报中心

请登录后发表评论

注册