特权账号替换堡垒机的理由

堡垒机的暗点

密码存储的安全性存在问题,通常使用加密的MSSQL数据库保存密码,有安全性隐患。

堡垒机自身的安全漏洞多,无法修复。见国家信息安全漏洞共享平台。

应用程序,中间件配置文件存在明文密码,硬编码,安全性低。

缺乏定期自动更换所有纳管平台密码的能力,存在弱口令风险。

不支持应用中间件(无需重启服务)自动获取数据库密码的能力。

登录堡垒机通常采用浏览器方式,能自动保存登录密码,有泄露风险,即使双因素也不能做到安全。无法满足零信任终端的安全访问要求。

堡垒机管理数据中心的目标机,需打开访问终端到数据中心的对应端口,如rdp,https,ssh等。目标机易遭受黑客攻击。

对于有些老旧系统(B/S或者C/S),堡垒机无法实现统一登录,统一纳管,脱离安全防护范围。护网中,是重点攻击对象。

运维人员访问需记忆密码,密码可知可见,存在蛙跳,绕行的风险。

迪瞰特权账号加固老旧系统,实现特权账号的安全管理

密码存储采用专业密码保险库设计,多层国密算法加密的文件系统确保安全。

系统自身采用多层安全加固策略,确保自身安全性,对外只有一个私有协议端口连接,安全可靠。

特权账号全生命周期管理可以移除所有应用中的硬编码,提升应用访问的安全性。

具备定期自动更换所有纳管平台密码的能力,密码强度长度自定义,无弱口令风险。

支持应用中间件(无需重启服务)自动获取数据库密码的能力。

满足零信任终端的安全访问要求,采用C/S架构设计,私有加密协议连接,国密算法。

管理数据中心的目标机,无需打开访问终端到数据中心的对应端口,如rdp,https,ssh等。目标机无受到黑客攻击的风险。

对于有些老旧系统(B/S或者C/S),迪瞰特权账号管理能够实现统一登录,统一纳管,确保老旧系统安全加固。对外封闭老旧系统所有服务端口,只能通过迪瞰私有协议进行访问连接。

运维人员登录迪瞰平台,访问目标机均采用无需记忆密码的登录方式,密码不可知,不可见,不存在蛙跳,绕行的风险。

- 特权管理成熟度模型

- 迪瞰特权账号管理能够满足特权管理成熟度模型全部要求。

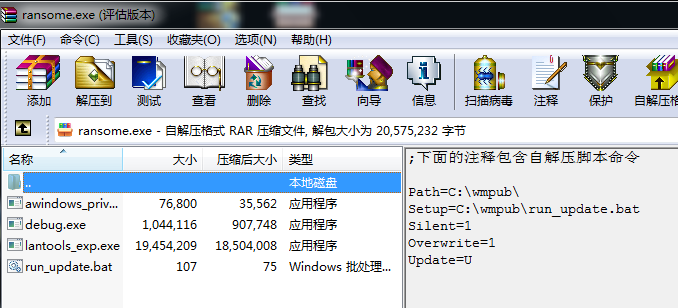

- 老旧系统安全加固解决方案

- 老应用系统没有补丁或者打不了补丁,漏洞百出;

- 老应用系统在开发时对安全考虑比较少,如:连接数据库的用户和密码写死到程序里导致后面无法改密;

- 老旧应用无法维护,当年开发团队早已经解散。

- 迪瞰可安全加固所有老旧系统,确保安全性。

原理如下图:

采用应用虚拟化应用技术,对老旧系统做安全加固,套壳保护,老旧系统对外只能通过迪瞰私有协议进行连接访问,确保安全性。PC端只能看到老旧系统的图像,关闭数据传输通道,实现PC端与老旧系统的会话隔离

来源:freebuf.com 2021-04-24 09:47:31 by: 13910153114

请登录后发表评论

注册