搜索精彩内容

包含"Stride"的全部内容

Proxmox VE 之 LXC 容器

1. LXC简述Linux container是一种资源隔离机制而非虚拟化技术。VMM(VMM Virtual MachineMonitor)或者叫Hypervisor是标准的虚拟化技术,这种技术通过虚拟层(也就是VMM或叫Hypervisor),...

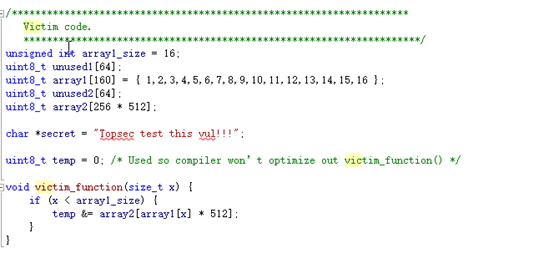

关于CPU漏洞Spectre的详细分析 – 作者:alphalab

*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。一 前言 阿尔法实验室研究人员通过结合POC对整个漏洞原理流程还有...

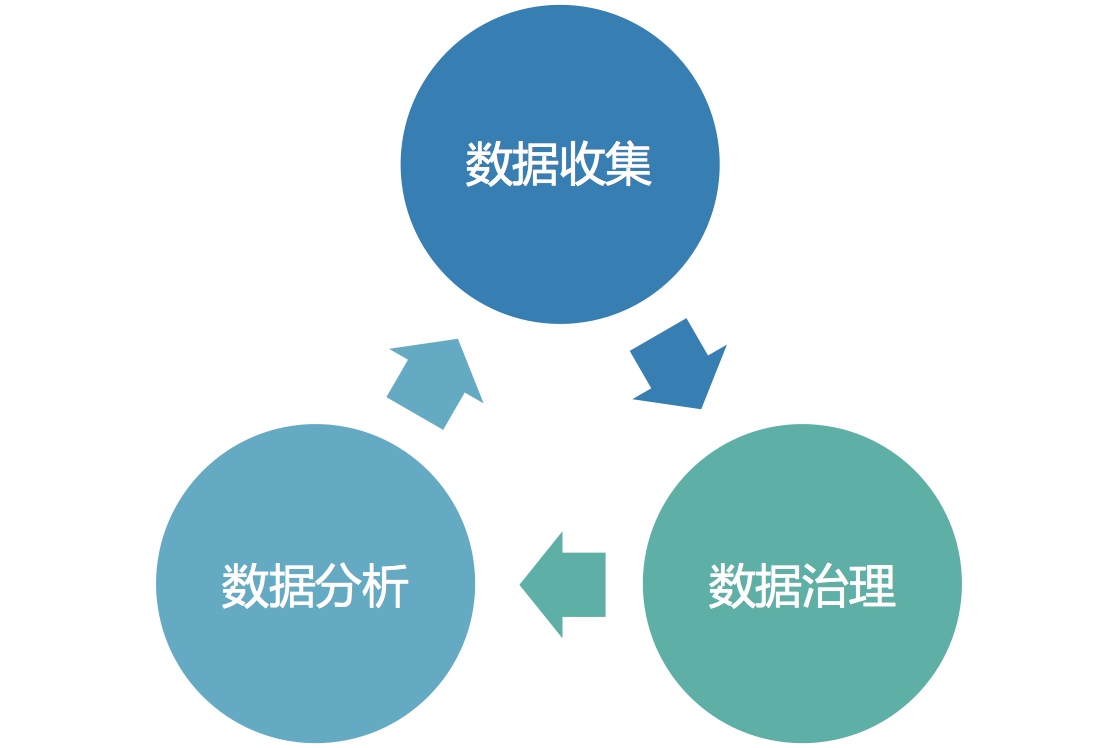

数据安全分析思想探索 – 作者:倚剑醉酒笑红尘

*本文作者:倚剑醉酒笑红尘,属于FreeBuf原创奖励计划,未经许可禁止转载前言日志分析在入侵检测中的应用越来越广泛,合适的使用日志,使日志产生巨大的价值,本文旨在探讨如何让日志的价值在安...

如何“爆破检测”加密密码字段和存在验证码的Web系统 – 作者:shystartree

*本文原创作者:shystartree,本文属FreeBuf原创奖励计划,未经许可禁止转载一、背景一直想对本人公司所在的某管理平台(下文简称为A平台)进行一下弱口令检测,但是该平台做了设置验证码(做了...

STRIDE威胁建模方法讨论 – 作者:yoursshun

一、什么是威胁建模 简单的来说,威胁建模就是通过结构化的方法,系统的识别、评估产品的安全风险和威胁,并针对这些风险、威胁制定消减措施的一个过程。 威胁建模是一个非常有用的工具,...

移动终端智能卡与安全环境研究 – 作者:q11132o0

因为项目需要,需要对移动终端安全认证、加解密进行研究,也就是终端专用芯片、sim卡、trustzone、PSA、软加密模块这些,下面对近期研究统计的结果进行记录。 讲到移动终端,英国ARM公司(...

互联网企业如何有效落地SDL – 作者:hackeryeah

前言笔者在实施SDL方面有多年的经验,实施过微软厚重的SDL,实施过互联网企业粗糙的SDL,目前在落地标准化自动化的SDL,在此将我的经验分享出来。为了让大家更好的理解SDL实施的过程,本文尽量...

张福:MITRE ATT&CK威胁检测框架研究心得分享 – 作者:kelvin2294

近期,我们邀请资深安全专家在“金融业企业安全建设实践”微信群、实践2群、读者群,进行在线直播分享系列。本期我们邀请到的嘉宾是张福。如需查阅更多嘉宾分享,请关注本公众号。提示:本文有9...

深度学习之Keras检测恶意流量 – 作者:邹先生007

Keras介绍 Keras是由 Python 编写的神经网络库,专注于深度学习,运行在 TensorFlow 或 Theano 之上。TensorFlow和Theano是当前比较流行的两大深度学习库,但是对初学者来说相对有些复杂。Ke...

这些知识点你都了解了吗?CISSP-D1:安全和风险管理 – 作者:hjy103

内容概述安全和风险管理知识域包含了许多基本的信息安全概念、原则以及信息安全管理相关活动和方法。该知识域涵盖了在企业信息安全中相关的基本概念和原则,包括:机密性、完整性和可用性等;还...