infoscaner说明

本菜鸡在实际运用过程中曾遇到过一个问题,即单一工具很多时候收集到的信息不够全面,本菜鸡就想通过缝合加本菜鸡的一些对数据的处理输出,以扩大信息收集的范围和准确度

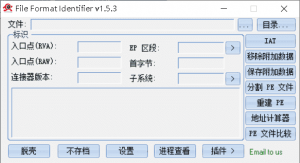

infoscaner目前仅支持在linux上运行,将被动收集与主动收集集成于一体可自动化的工具,本工具源代码位于src目录下,各位大佬可在此基础上进行改进,infoscaner结构如下图所示 主调用函数为infoscaner.py,目录下有缝合的crawlergo、rad等工具

主调用函数为infoscaner.py,目录下有缝合的crawlergo、rad等工具

infoscaner环境要求

具有python3和python2两种环境

python3安装requirements.txt中的库

使用命令pip3 install -r requirements.txt

进入Sublist3r-master目录下,运行python2 setup.py install命令安装sublist3r

安装nmap

安装whatweb

安装wafw00f

infoscaner使用

查看帮助

进入infoscaner目录下

使用命令python3 infoscaner.py -h

获取whois信息

使用命令python3 infoscaner.py -u vulnweb.com -w![图片[1]-自动化集成信息收集工具:infoscaner-安全小百科](http://aqxbk.com/wp-content/uploads/2021/12/20211201180805-100.jpeg)

若需要将whois信息输出至文件,可使用-o参数后面跟写入的路径python3 infoscaner.py -u vulnweb.com -w -o ./whois.txt

获取C段和旁站信息

python3 infoscaner.py -u vulnweb.com -N![图片[2]-自动化集成信息收集工具:infoscaner-安全小百科](http://aqxbk.com/wp-content/uploads/2021/12/20211201180807-90.jpeg) 若需要将whois信息输出至文件,可使用-o参数后面跟写入的路径

若需要将whois信息输出至文件,可使用-o参数后面跟写入的路径python3 infoscaner.py -u vulnweb.com -N -o ./Csegment.txt

获取CMS指纹信息

python3 infoscaner.py -u vulnweb.com -C

ICP备案号查询

python3 infoscaner.py -u testphp.vulnweb.com -i

nslookup查询

python3 infoscaner.py -u testphp.vulnweb.com -n

WAF检测

python3 infoscaner.py -u testphp.vulnweb.com -W

FTP匿名登陆

python3 infoscaner.py -u testphp.vulnweb.com -y

子域名扫描

target为指定目标文件python3 infoscaner.py -u ./target/target.txt -s

全面扫描

python3 infoscaner.py -u 192.168.2.1 -a

端口扫描

python3 infoscaner.py -u 192.168.2.1 -p 80,443

目录爬取

python3 infoscaner.py -u testphp.vulnweb.com -D

总结

本工具是为了自动化和方便其他人在渗透测试或CTF过程中自动化操作。对目标信息收集后使用者可使用数据库等手段自动化且准确的利用本工具。

相关推荐: 使用python javaSerializationTools模块拼接生成 8u20 Gadget

简介 最近受朋友所托,在使用python写扫描器关于java反序列化漏洞的exp中,一直无法简便的生成payload。目前来说只有两种方法: python通过命令调用java的Ysoerial.jar 去获取gadget。 缺点太多了,还要在线上环境中准备一个…

最后修改:2021 年 04 月 27 日 06 : 28 PM

请登录后发表评论

注册