Pale Moon 网络浏览器团队今天宣布,他们的 Windows 档案服务器遭到破坏,黑客在 2017 年 12 月 27 日用恶意软件感染了 Pale Moon 27.6.2 及以下的所有存档安装程序。

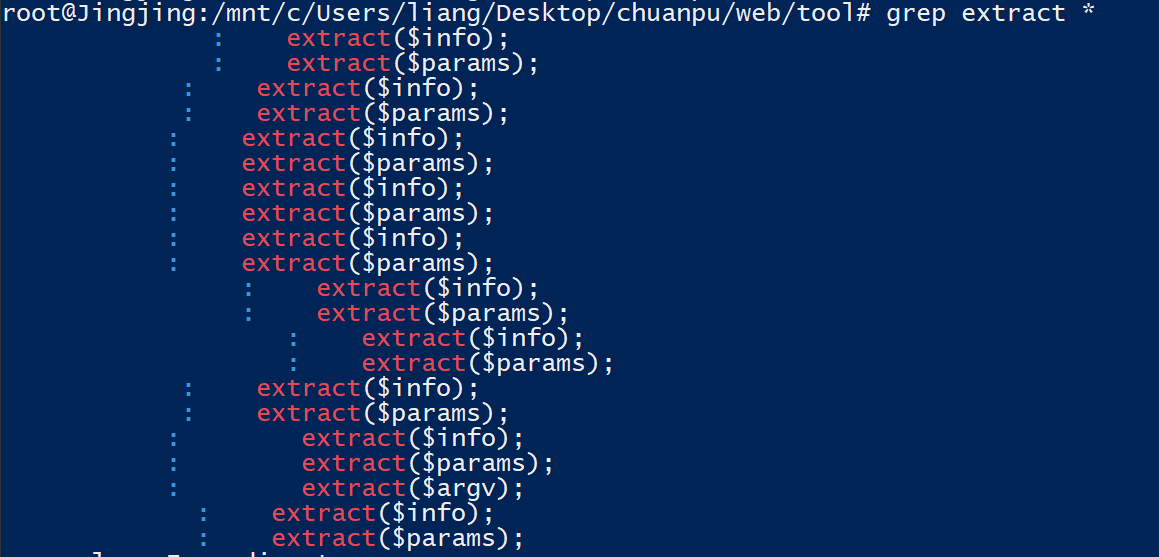

攻击者使用脚本,将 Win32 / ClipBanker.DY Trojan 变种注入存储在服务器上的 .exe 文件,使得下载 Pale Moon 浏览器安装程序和自解压存档的用户感染恶意软件。Pale Moon 团队在 7 月 9 日发现了安全漏洞,并立即切断了与受影响服务器的所有连接,以阻止恶意软件进一步传播给其他用户。

受感染文件的时间戳显示,攻击者使用自动进程在本地感染这些文件,该进程向存储在受感染服务器上的每个可执行文件注入大约 3MB 的恶意 payload。

Pale Moon 的开发团队在漏洞分析中解释说,从未下载安装程序的用户“基本不会受到感染”。为了确保安全,用户可以通过列表逐步检查他们下载的安装程序是否被篡改,而那些下载受感染文件的用户应该“使用信誉良好的防病毒软件对系统进行全面扫描和清理,以清除此恶意软件。”

攻击中使用的恶意软件删除程序

感染过程

感染过程

在恶意可执行文件启动后,将使用一个剪贴板软件感染受害者的计算机 – ESET 检测其为 MSIL/Agent.B 的变体。之后,后台会创建一个在启动时执行剪贴板的任务,同时前台启动 Pale Moon 安装程序以分散受害者的注意力并隐藏的恶意活动。

正在创建的任务

虽然我们能够分析 Pale Moon 攻击者使用的恶意软件的行为,但因为我们无法启动它并获得有关其功能的更多信息,可能还带有恶意软件分析和VM 检测功能。

消息来源:BleepingComputer, 译者:r4938n,校审:吴烦恼

本文由 HackerNews.cc 翻译整理,封面来源于网络。

转载请注明“转自 HackerNews.cc ” 并附上原文链接

请登录后发表评论

注册