感谢腾讯御见威胁情报中心来稿!

原文链接:https://mp.weixin.qq.com/s/DN93VBJprCrugxyIkEEHqg

一、概述

腾讯安全威胁情报中心在例行风险文件排查过程中,发现Tellyouthepass勒索病毒变种活跃。攻击者利用压缩工具打包exe的方式,将ms16-032内核提权漏洞利用模块、永恒之蓝内网扩散模块集成到勒索攻击包中,以实现内网蠕虫式病毒传播。若企业未及时修补漏洞,可能造成严重损失。

众所周知,WannaCry病毒事件就是勒索病毒利用永恒之蓝漏洞进行蠕虫化传播制造的网络灾难。只是幸运的是,永恒之蓝漏洞毕竟已经修补3年多了,未修复该漏洞的Windows系统只占少数。

查看Tellyouthepass勒索病毒用于交易的比特币钱包地址,发现近期已产生多笔交易,钱包当前余额0.69比特币。由于该勒索病毒使用了RSA+AES的方式对文件进行加密,被病毒加密后文件暂无法解密。同时具备蠕虫病毒攻击能力的勒索病毒极易在存在弱点的企业内网广泛传播,我们提醒各政企机构高度警惕。腾讯电脑管家、腾讯T-Sec终端安全管理系统均可查杀Tellyouthepass勒索病毒。

腾讯安全全系列安全产品针对Tellyouthepass勒索病毒的响应清单如下:

| 应用场景 | 安全产品 | 解决方案 |

| 威胁

情报 |

腾讯T-Sec

威胁情报云查服务 (SaaS) |

1)Tellyouthepass勒索病毒相关IOCs已入库。

各类安全产品可通过“威胁情报云查服务”提供的接口提升威胁识别能力。可参考:https://cloud.tencent.com/product/tics |

| 腾讯T-Sec

高级威胁追溯系统 |

1)Tellyouthepass勒索相关信息和情报已支持检索。

网管可通过威胁追溯系统,分析日志,进行线索研判、追溯网络入侵源头。T-Sec高级威胁追溯系统的更多信息,可参考:https://cloud.tencent.com/product/atts |

|

| 云原生安全

防护 |

云防火墙

(Cloud Firewall,CFW) |

基于网络流量进行威胁检测与主动拦截,已支持:

1)Tellyouthepass勒索网络相关联的IOCs已支持识别检测; 2)下发访问控制规则封禁目标端口,主动拦截永恒之蓝漏洞MS17-010相关访问流量。 有关云防火墙的更多信息,可参考:https://cloud.tencent.com/product/cfw |

| 腾讯T-Sec 主机安全

(Cloud Workload Protection,CWP) |

1)云镜已支持查杀Tellyouthepass相关联的传播利用模块,勒索模块;

2)云镜已支持永恒之蓝漏洞MS17-010的检测。 腾讯主机安全(云镜)提供云上终端的防毒杀毒、防入侵、漏洞管理、基线管理等。关于T-Sec主机安全的更多信息,可参考:https://cloud.tencent.com/product/cwp |

|

| 腾讯T-Sec漏洞扫描服务

(Vulnerability Scan Service,VSS) |

1)腾讯漏洞扫描服务已支持检测全网资产是否受永恒之蓝漏洞MS17-010影响;

2)已集成无损检测POC,企业可以对自身资产进行远程检测。 关于腾讯T-Sec漏洞扫描服务的更多信息,可参考:https://cloud.tencent.com/product/vss |

|

| 腾讯T-Sec安全运营中心 | 基于客户云端安全数据和腾讯安全大数据的云安全运营平台。已接入腾讯主机安全(云镜)、腾讯御知等产品数据导入,为客户提供漏洞情报、威胁发现、事件处置、基线合规、及泄漏监测、风险可视等能力。

关于腾讯T-Sec安全运营中心的更多信息,可参考:https://s.tencent.com/product/soc/index.html |

|

| 非云企业安全防护 | 腾讯T-Sec

高级威胁检测系统 (腾讯御界) |

基于网络流量进行威胁检测,已支持:

1)Tellyouthepass相关联的IOCs已支持识别检测; 2)已支持对利用永恒之蓝漏洞MS17-010协议特征进行识别检测。 关于T-Sec高级威胁检测系统的更多信息,可参考:https://cloud.tencent.com/product/nta |

| 腾讯T-Sec终端安全管理系统(御点) | 1)企业终端管理系统可查杀Tellyouthepass相关联的传播利用模块,勒索模块;

2)企业终端管理系统已支持检测黑产利用永恒之蓝漏洞MS17-010入侵相关的网络通信。 3)企业终端管理系统可对系统内高危漏洞进行一键修复 腾讯御点提供企业终端的防毒杀毒、防入侵、漏洞管理、基线管理等能力,关于T-Sec终端安全管理系统的更多资料,可参考:https://s.tencent.com/product/yd/index.html |

更多产品信息,请参考腾讯安全官方网站https://s.tencent.com/

二、样本分析

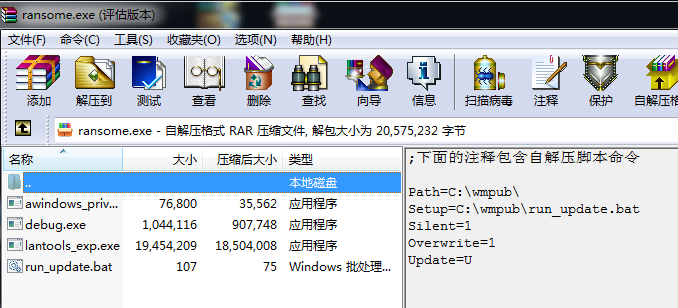

完整攻击利用包是一个使用压缩工具打包的exe执行程序,运行后会首先执行其包中的run_update.bat脚本。

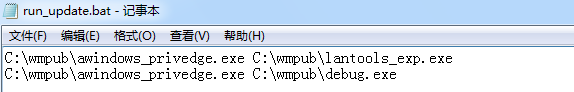

run_update.bat脚本则进一步以awindows_privedge.exe作为父进程启动其它两模块

awindows_privedge.exe为ms16-032内核提权漏洞利用程序,攻击者试图以SYSTEM权限执行其它攻击模块,从而达到勒索加密文件覆盖面更广,内网扩散攻击过程更稳定的效果。

Lantools_exp.exe是一个Python打包的exe程序,解包反编译后可知该模块为针对smb进行攻击利用的工具集,其中包含了对smb服务的远程探测,smb登录psexec命令执行,端口扫描,http服务搭建等功能,同时该工具包含了永恒之蓝漏洞高危漏洞(MS17-010)的攻击利用,该模块运行后将进行内网蠕虫扩散debug.exe病毒模块。

病毒使用开源的永恒之蓝漏洞利用攻击相关代码

https://github.com/mez-0/MS17-010-Python/blob/master/zzz_exploit.py

https://github.com/pythonone/MS17-010/blob/master/exploits/eternalblue

debug.exe文件依然为使用压缩包打包的可执行程序,执行后首先运行debug.bat,脚本随后启动windebug.exe执行。

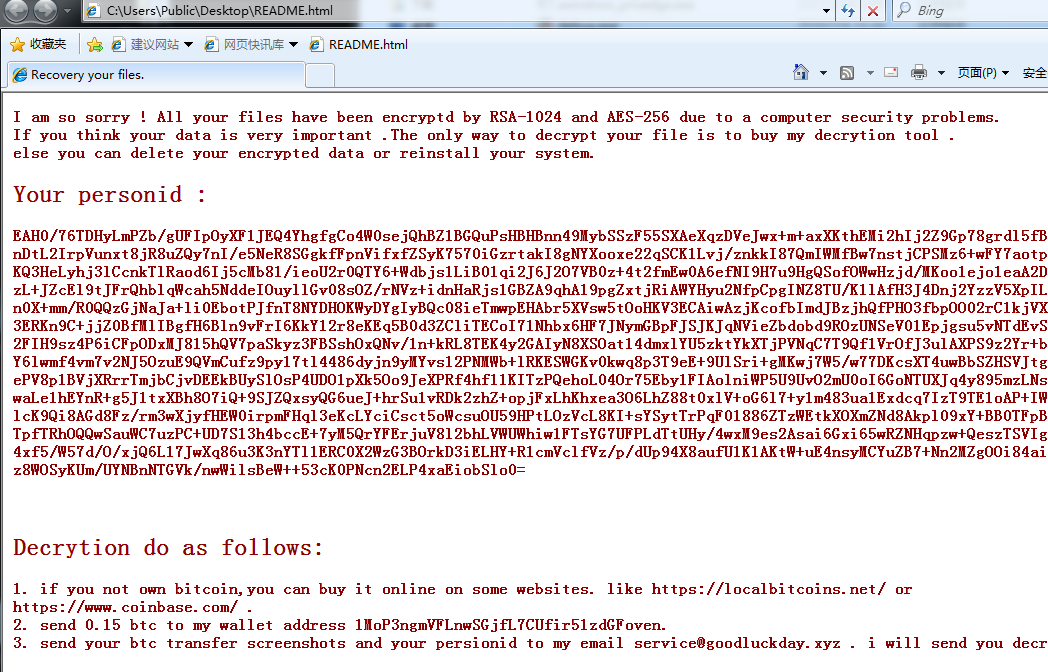

windebug.exe模块为go语言编写的Tellyouthepass勒索病毒,病毒运行后会首先生成RSA-1024本地密钥对。

随后使用硬编码的RSA-2048-PulbicKey对本地生成的RSA-1024-PrivateKey进行加密,并Base64编码保存作为勒索信中的personid部分内容。

硬编码RSA-2048 PublicKey信息

加密时对每个文件随机生成AES-KEY和IV,共计0x30字节

使用本地RSA-1024-Public-Key将AES-Key和IV加密后保存到文件头,共0x80字节数据。

最终对文件使用AES-CFB128模式进行全部加密

加密完成后文件均被添加.locked扩展后缀,同时留下名为README.html的勒索说明信件,勒索新提示要求使用BTC进行交易,查看其使用的钱包之一地址可知,近期已进行过7次交易,钱包内当前余额0.699比特币。

三、安全建议

根据该勒索病毒的特性,腾讯安全专家建议相关企业和个人用户参考以下建议强化网络抗攻击能力,修复高危漏洞,避免内网遭遇攻击而造成无法挽回的损失:

企业用户:

1、尽量关闭不必要的端口,如:445、135,139等,对3389,5900等端口可进行白名单配置,只允许白名单内的IP连接登陆。

2、尽量关闭不必要的文件共享,如有需要,请使用ACL和强密码保护来限制访问权限,禁用对共享文件夹的匿名访问。

3、采用高强度的密码,避免使用弱口令密码,并定期更换密码。建议服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理。

4、对没有互联需求的服务器/工作站内部访问设置相应控制,避免可连外网服务器被攻击后作为跳板进一步攻击其他服务器。

5、对重要文件和数据(数据库等数据)进行定期非本地备份。

6、教育终端用户谨慎下载陌生邮件附件,若非必要,应禁止启用Office宏代码。

7、在终端/服务器部署专业安全防护软件,Web服务器可考虑部署在腾讯云等具备专业安全防护能力的云服务。

8、建议全网安装腾讯T-Sec终端安全管理系统(御点)(https://s.tencent.com/product/yd/index.html)。御点终端安全管理系统具备终端杀毒统一管控、修复漏洞统一管控,以及策略管控等全方位的安全管理功能,可帮助企业管理者全面了解、管理企业内网安全状况、保护企业安全。

个人用户:

1、启用腾讯电脑管家,勿随意打开陌生邮件,关闭Office执行宏代码;

2、使用腾讯电脑管家或Windows Update扫描修复系统漏洞;

3、启用腾讯电脑管家的文档守护者功能,利用磁盘冗余空间自动备份数据文档,即使发生意外,数据也可有备无患。

IOCs

MD5

0a0d5d2d3c663c54a92cb11f7102eb39

4d087a11abc7ebd998ab1283676f7a97

08b94446162ed7a1a1b078d6ad5907f5

33aa4d88e79595b3a558ce205a331d43

62883c84dc55eb65fd713416957d8524

1992134d3f21def5de107f414b6b2067

cf89542ef0095543a46bb79f0e06fb3a

fa3f30b22757cb0ce2148cbd3d1198dd

请登录后发表评论

注册