TrickBot的Anchor恶意软件平台已被移植为Linux感染设备,并使用秘密渠道破坏了更多具有高影响力和高价值的目标。

TrickBot由威胁参与者租用,他们利用威胁渗透网络并收获任何有价值的东西。然后将其用于部署Ryuk和Conti等勒索软件,以加密网络设备,作为最终攻击。

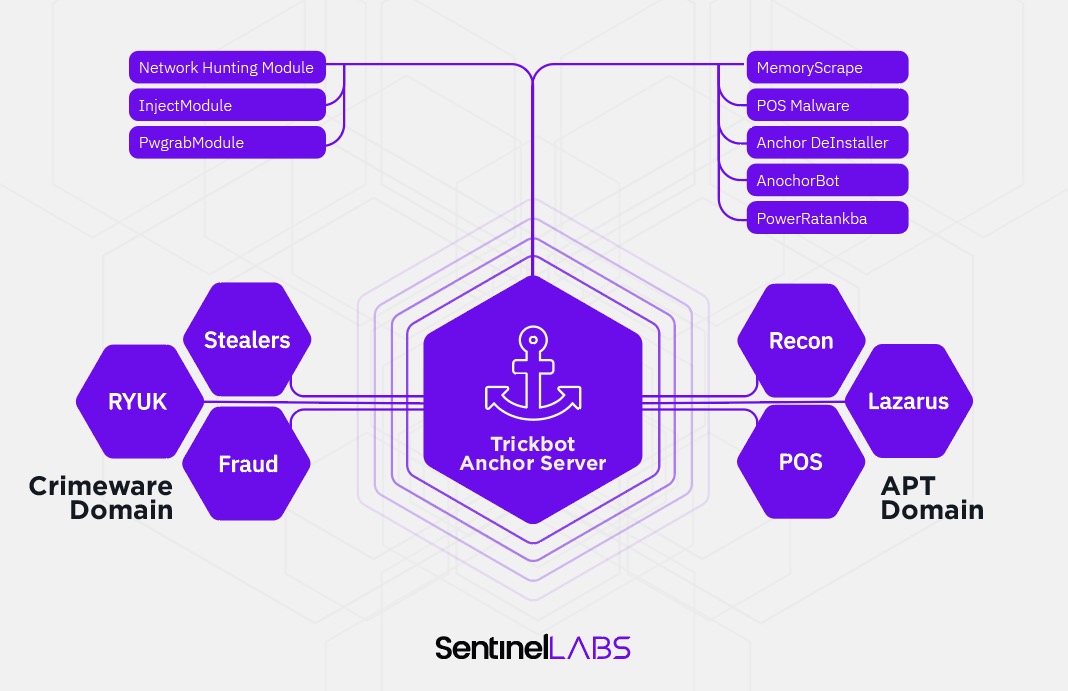

在2019年底,SentinelOne和NTT都报告了一个名为Anchor的新TrickBot框架,该框架利用DNS与命令和控制服务器进行通信。

来源:SentinelOne

该恶意软件名为Anchor_DNS,可用于具有有价值财务信息的高价值,高影响力目标。

除了通过Anchor感染进行勒索软件部署外,TrickBot Anchor参与者还将其用作针对APT的,针对销售点和财务系统的活动的后门程序。

TrickBot的Anchor后门恶意软件已移植到Linux

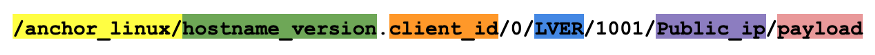

从历史上看,Anchor一直是Windows的恶意软件。最近,第二阶段安全研究人员 Waylon Grange发现了一个新样本,该样本 表明Anchor_DNS已被 移植到 名为’Anchor_Linux’ 的新Linux后门版本中。

来源:Waylon Grange

先进的英特尔公司的Vitali Kremez 分析了Intezer Labs发现的新型Anchor_Linux恶意软件的样本。

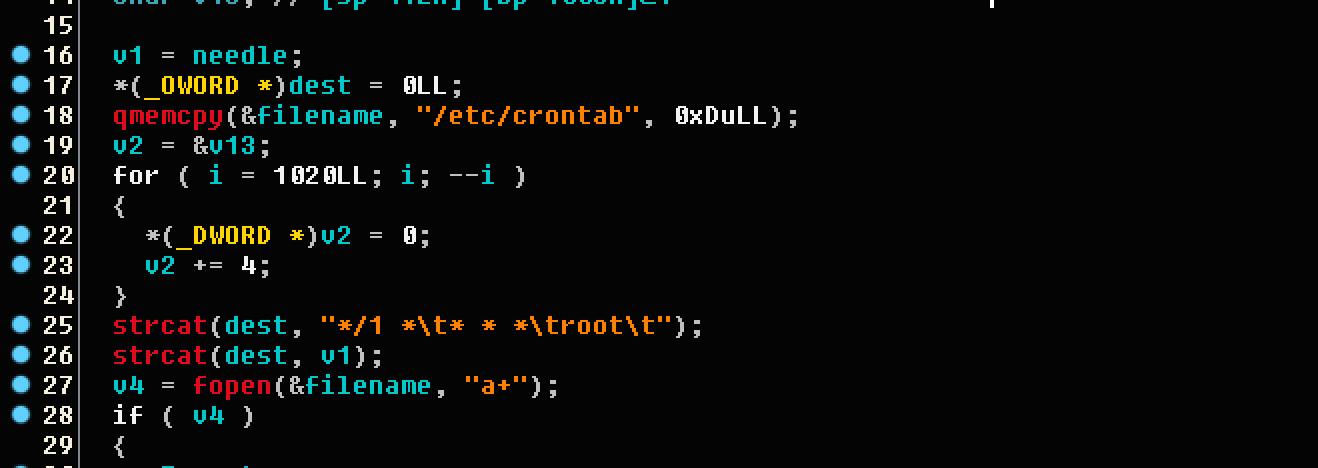

Kremez告诉BleepingComputer,安装后,Anchor_Linux将使用以下crontab条目将自身配置为每分钟运行:

*/1 * * * * root [filename]

来源:Vitali Kremez

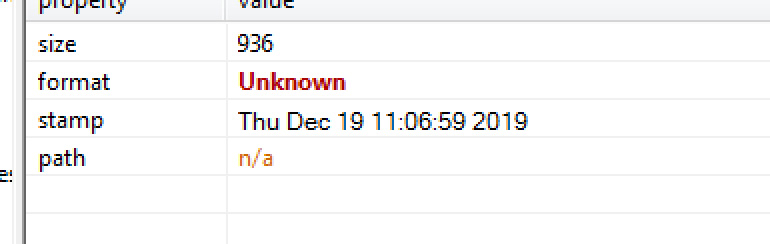

除了充当可以将恶意软件拖放到Linux设备上并执行它的后门程序之外,该恶意软件还包含嵌入式Windows TrickBot可执行文件。

来源:Vitali Kremez

根据Intezer的说法,此嵌入式二进制文件是一种新的轻量级TrickBot恶意软件,“具有与旧版TrickBot工具的代码连接”,用于感染同一网络上的Windows计算机。

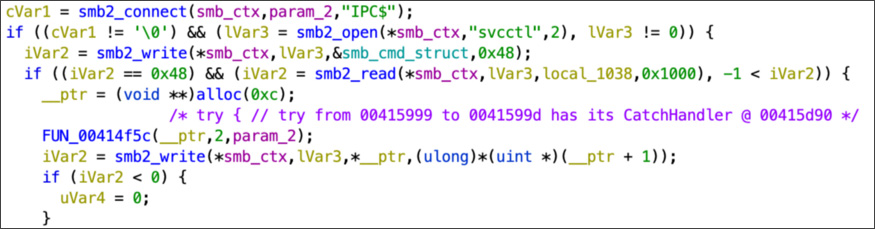

为了感染Windows设备,Anchor_Linux将使用SMB和$ IPC将嵌入式TrickBot恶意软件复制到同一网络上的Windows主机。

成功复制到Windows设备后,Anchor_Linux将使用服务控制管理器远程协议 和名为pipe的 SMB SVCCTL将其配置为Windows服务 。

来源:Waylon Grange

配置服务后,恶意软件将在Windows主机上启动,并重新连接到命令和控制服务器以执行命令。

此Linux版本允许威胁参与者使用后门将非Windows环境作为目标,从而使攻击者秘密地转向同一网络上的Windows设备。

“该恶意软件在UNIX环境中充当隐蔽的后门持久性工具,被用作Windows利用的枢纽,并在电子邮件网络钓鱼之外用作非正统的初始攻击媒介。它使该组织可以定位和感染UNIX环境中的服务器(例如路由器) )并将其用于企业网络。”在与该恶意软件的对话中,Kremez告诉BleepingComputer。

更糟糕的是,许多物联网设备(例如路由器,VPN设备和NAS设备)运行在Linux操作系统上,这可能成为Anchor_Linux的目标。

随着TrickBot恶意软件的这种发展,Linux系统和IoT设备具有足够的保护和监视以检测诸如Anchor_Linux之类的威胁变得越来越重要。

对于相关的Linux用户,他们可能已被感染,Anchor_Linux将在创建日志文件/tmp/anchor.log。如果存在此文件,则应针对Anchor_Linux恶意软件的存在对系统执行完整的审核。

Kremez告诉BleepingComputer,他相信Anchor_Linux仍在开发中,这是因为要测试Linux可执行文件中的功能。

预计TrickBot将继续发展,使其成为Anchor框架的全功能成员。

消息来源:Bleepingcomputer,译者:叶绿体。

本文由 HackerNews.cc 翻译整理,封面来源于网络。

转载请注明“转自 HackerNews.cc ” 并附上原文链接。

请登录后发表评论

注册