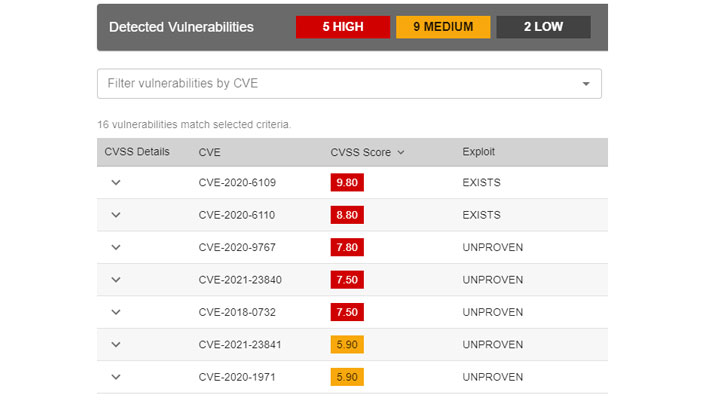

TeamViewer官方发布消息说最近修复了一个漏洞,该漏洞可能使攻击者悄悄地建立与您计算机的连接并进一步利用该系统。漏洞编号: CVE-2020-13699,该漏洞影响TeamViewer版本:8,9,10,11,12,13,14,15。

国家信息安全漏洞库地址:

http://www.cnnvd.org.cn/web/xxk/ldxqById.tag?CNNVD=CNNVD-202007-1701

风险等级: 8.8 高危

典型的本地权限提升漏洞

攻击者只需要构造一个特定的连接隐藏在恶意网页里.安装了Teamviewer的电脑浏览到该网页即可触发漏洞.

上图为CVE-2020-13699 PoC演示,在网页里使用一段不可见的iframe代码会启动TeamViewer Windows桌面客户端并迫使其打开远程SMB共享,也就是说攻击者无需知道TeamViewer的密码,该漏洞将自动把受害机的系统会话权限自动通过身份验证并获得权限.

Windows在打开SMB共享时将执行NTLM身份验证,并且可以转发该请求(使用诸如响应程序之类的工具)以执行代码(或捕获该请求以进行哈希破解)。

漏洞覆盖版本:

teamviewer10

teamviewer8

teamviewerapi

tvchat1

tvcontrol1

tvfiletransfer1

tvjoinv8

tvpresent1

tvsendfile1

tvsqcustomer1

tvsqsupport1

tvvideocall1

tvvpn1 。”

Windows的TeamViewer用户应考虑升级到新的程序版本:

8.0.258861

9.0.28860

10.0.258873

11.0.258870

12.0.258869

13.2.36220

14.2.56676

14.7.48350

15.8.3

新版在这里下载:

https://www.teamviewer.cn/cn/download/windows/

所有15之前老版本都可以这里下载:

(稿源:cnBeta,封面源自网络。)

请登录后发表评论

注册