上周,本站曾报道过 WordPress 修复了 REST API 引起的零日漏洞。据 Sucuri 最新报道,漏洞被披露后,黑客开始尝试扫描、利用漏洞,并成功入侵了众多 WordPress 4.7.0 和 4.7.1 版本网站。

安全公司 Sucuri 监测到的 WAF 网络被攻击趋势

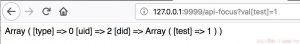

该漏洞于 1 月 26 日修复并于 2 月 3 号披露详情,漏洞可导致远程权限提升和内容注入,WordPress 所有文章内容可以未经验证被查看,修改,删除,甚至创建新的文章,危害巨大。漏洞被披露后不到 48 小时,众多漏洞情报平台开始转载分享。默认情况下 WordPress 启用了自动更新功能,但由于部分原因,某些网站没有更新升级,这给了犯罪分子的可乘之机。

安全公司 Sucuri 表示通过观察蜜罐和网络,已检测到四个不同的黑客组织对该 WordPress 漏洞进行大规模扫描、利用。其中最成功的是“ w4l3XzY3 ”,根据 Sucuri 周一的 Google 搜索结果,w4l3XzY3 已经成功入侵了 66000 个博客页面,现在搜索结果已上升到 100000 +。

w4l3XzY3 组织正在使用的 IP 地址:

176.9.36.102

185.116.213.71

134.213.54.163

2a00:1a48:7808:104:9b57:dda6:eb3c:61e1

第二个黑客组织被称为 Cyb3r-Shia ,目前已成功入侵了 500 + 页面,正在使用的 IP 地址:37.237.192.22。此外另外两个黑客组织 NeT.Defacer 和 Hawleri_hacker 共用一个 IP 地址:144.217.81.160 ,也都各自入侵了 500 + 页面。

特别是还没有来得及更新的网站,管理员应及时检查日志文件,并阻止来自这些 IP 地址的探测,避免被博客被攻击者恶意利用。

本文由 HackerNews.cc 翻译整理,封面来源于网络。

转载请注明“转自 HackerNews.cc ” 并附上原文链接。

请登录后发表评论

注册