毫无疑问,2020 年将成为历史上令人不愉快的一年。在网络安全领域,针对目标的勒索软件攻击日益增加,集体的伤害就更加明显。通过调查许多此类事件,并通过与一些值得信赖的行业合作伙伴讨论,我们认为我们现在对勒索软件生态系统的结构有了很好的了解。

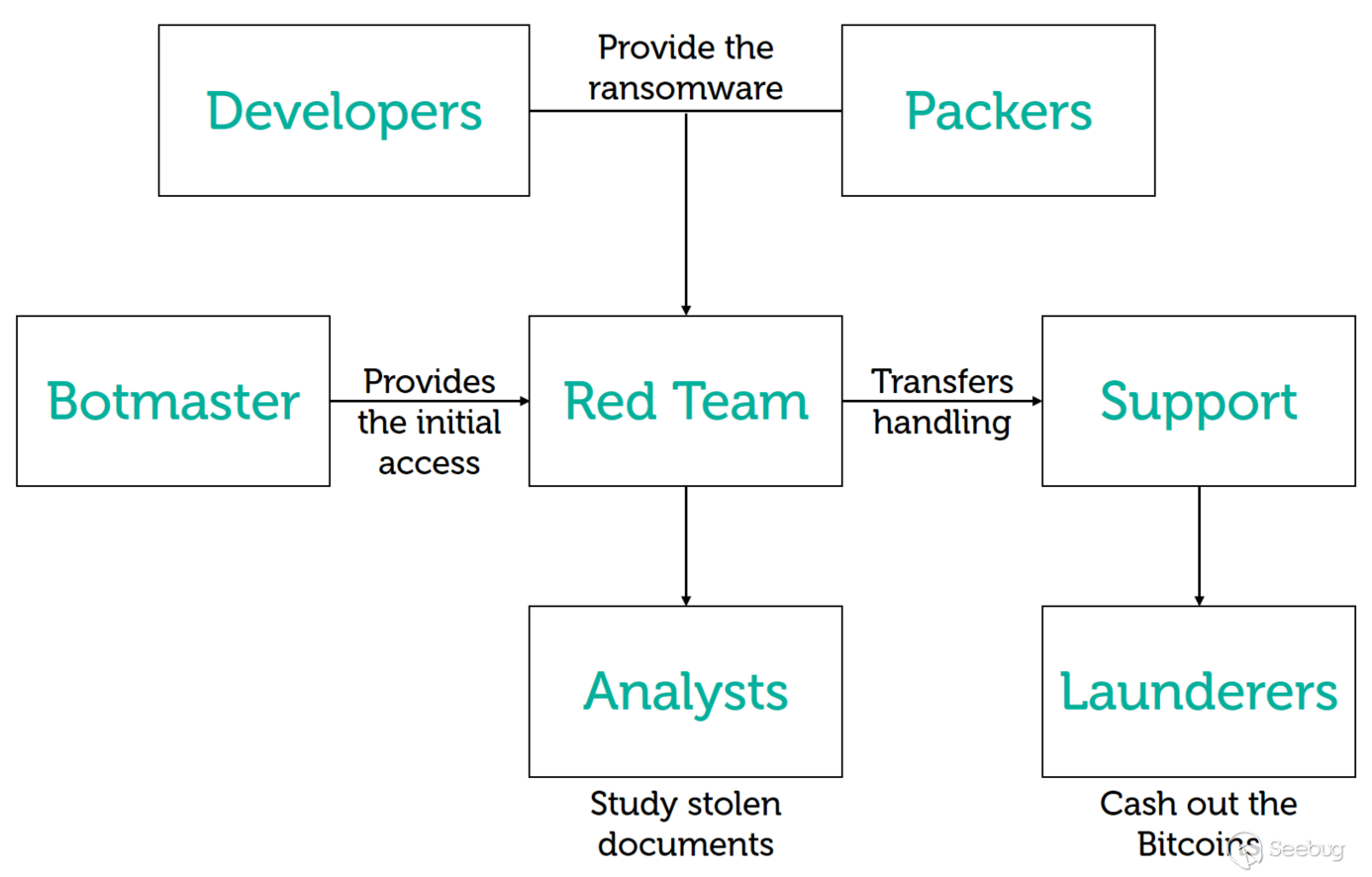

这个生态系统在独立、高度专业化的集群中运行,在大多数情况下,除了业务联系之外,这些集群彼此之间没有联系。这就是威胁行为者的概念变得模糊的原因:负责最初破坏的组织不太可能是破坏受害者的 Active Directory 服务器的一方,而该服务器又不是事件中实际使用的勒索软件代码的一方。更重要的是,在两起事件中,同一罪犯可能会交换业务伙伴,并且可能利用不同的僵尸网络或勒索软件家族。

当然,没有一个复杂的生态系统可以用一套单一的、严格的规则来描述。在本文中,我们描述了2020年3月至2020年5月之间进行的两次调查中出现的异常之处。

…

更多内容请至Seebug Paper阅读全文:https://paper.seebug.org/1279/

消息来源:kaspersky,译者:吴烦恼。

本文由 HackerNews.cc 翻译整理,封面来源于网络。

转载请注明“转自 HackerNews.cc ” 并附上原文链接。

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册