随着5G网络的逐渐推广,许多潜在缺陷可被黑客利用以进行一系列网络攻击活动,包括使用户无法访问网络并拦截数据的DoS攻击等。

这些发现成为了伦敦网络安全公司Positive Technologies于6月发布的“ 2020年LTE和5G网络漏洞报告”中的“ 5G独立核心安全研究”的基础素材。

该公司表示:“网络安全的关键要素包括设备的正确配置以及网络要素的认证和授权。在缺少这些元素的情况下,黑客便很容易利用PFCP中的漏洞进行网络攻击,并在用户不知情的情况下利用用户身份进行网络犯罪。”

5G的安全优势

5G的主要安全优势之一是可防止被监视和加密国际移动用户身份(IMSI)号码,IMSI是SIM卡附带的唯一标识符,用于识别蜂窝网络的用户。

5G核心(5GC)还使用传输控制协议(TCP)代替流控制传输协议(SCTP)来更新IT协议栈,HTTP / 2替代了Diameter协议以实现应用层安全,用于网络功能之间的加密通信。

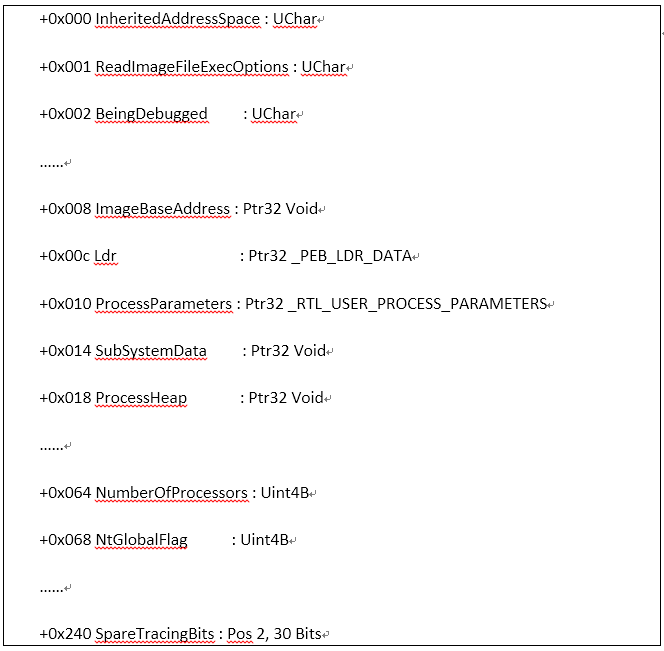

5G移动网络根据4G演进核心(EPC)技术以独立或非独立模式进行部署,该框架由多达九个网络功能(NF)组成,负责注册用户、管理会话和存储用户数据,并通过基站(gNB)使用户(UE或用户设备)连接到Internet。

研究人员认为,这一系列技术潜在地为用户和运营商网络的攻击打开了大门,使黑客得以进行DoS攻击。

DoS和MitM攻击

系统体系结构的一个问题是通过分组转发控制协议(PFCP)以专用于会话管理的接口(会话管理功能或SMF )。

黑客可能会选择删除会话或修改PFCP数据包,导致互联网访问中断(CVSS得分6.1)甚至拦截网络流量(CVSS得分8.3)。

安全人员还发现管理网络存储库功能(NRF)的部分5G标准存在问题,该功能允许在控制平面中注册NF,并在存储库中添加现有网络功能,通过控制下的NF访问用户数据(CVSS评分8.2)。通过删除关键组件的相应NF配置文件,滥用NRF中缺少授权的权限,从而导致用户的服务损失。

暗中监视用户的位置

用户身份验证漏洞可公开分配给每个订阅永久标识符(SUPI),并通过欺骗基站泄漏的身份验证信息为最终用户提供服务。

另外,管理用户配置文件数据的用户数据管理(UDM)模块中的设计问题可以允许具有“访问相关接口的对手直接连接到UDM或通过模拟网络服务提取包括位置数据(CVSS评分7.4)的必要信息。”

研究人员说:“访问此类数据将严重危害安全性:它使黑客可在用户不知情的情况下监视用户。”

黑客还可以使用用户标识信息模拟隐形会话,从而模拟负责用户注册(CVSS评分8.2)的计费访问和移动性管理功能(AMF)模块。

评估、监测和保护的需求

毫无疑问,5G在安全方面取得了一定进步,但随着5G网络用户的数量持续增长,相关审查也变得日益重要。

研究人员总结:“操作员在设备配置中的失误对5G安全性影响深远,设备供应商负责所有架构网络保护功能的技术实施,因此其地位十分重要。为防止黑客攻击,运营商必须采取及时的保护措施,如正确配置设备、使用防火墙并进行安全监视等”

消息及封面来源:The Hacker News ;译者:小江。

本文由 HackerNews.cc 翻译整理。

转载请注明“转自 HackerNews.cc ”

请登录后发表评论

注册