一伙为不法分子提供攻击工具的黑客找到了一种非常巧妙的方法,能够绕过目标网络的多因素身份验证(MFA)系统。根据安全公司 Volexity 本周一发布的博文,他们在 2019 年年末和 2020 年年初发现了这些攻击者的踪迹,并不少于 3 次利用该方法潜入某些机构内部。

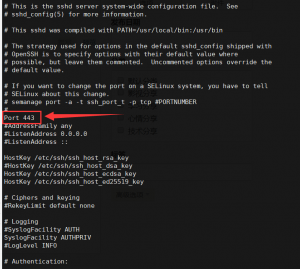

在一次入侵期间,Volexity 的研究人员注意到黑客使用一种新颖技术绕过了 Duo 提供的 MFA 保护。在受感染的网络上获得管理员特权后,黑客使用这些不受束缚的权限从运行 Outlook Web App 的服务器上窃取了名为 akey (企业为各种网络服务提供帐号身份验证)的 Duo 机密。

然后,黑客使用 akey 生成 cookies。因此,当拥有正确用户名和密码的用户登录之后,黑客就能通过 cookies 接管账户。Volexity 认为该方法是由黑客集团 Dark Halo 提供的。研究人员 Damien Cash,Matthew Meltzer,Sean Koessel,Steven Adair 和 Thomas Lancaster 写道:

在 Volexity 对 Dark Halo 的第二次调查进入尾声的时候,研究人员观察到黑客通过 Outlook Web App 访问了用户的电子邮件账户。出于某些原因,这是完全意外的,最重要的原因是目标邮箱是受到 MFA 保护的。

来自Exchange服务器的日志显示,攻击者提供的用户名和密码身份验证正常,但没有通过Duo受到第二方面的挑战。来自Duo身份验证服务器的日志进一步表明,未尝试登录到该帐户。 Volexity能够确认不涉及会话劫持,并且通过OWA服务器的内存转储,还可以确认攻击者提供了与名为duo-sid的Duo MFA会话绑定的cookie。

Volexity对这一事件的调查确定,攻击者已从OWA服务器访问了Duo集成密钥(akey)。然后,该密钥使攻击者可以得出在duo-sid cookie中设置的预先计算的值。成功进行密码身份验证后,服务器评估了duo-sid cookie并确定其有效。

这使攻击者知道用户帐户和密码,然后完全绕过帐户上设置的MFA。此事件强调了确保与密钥集成关联的所有机密(例如与MFA提供者的机密)在发生泄露后应进行更改的必要性。此外,重要的是,不仅要在违规后更改密码,而且不要将密码设置为与以前的密码类似的内容(例如,Summer2020!vs Spring2020!或SillyGoo $ e3 vs SillyGoo $ e2)。

(消息及封面来源:cnBeta)

请登录后发表评论

注册