一、故事背景

最近**时期,各路神仙大表哥各显神通,各种操作让人眼花缭乱,不得不说是大写的佩服。

其中,加密流量被各种红队喜爱,其中尤其是“冰蝎V3.0”以及“哥斯拉Godzilla”。目前所见的网上分析文章及解决方案,都是基于流量来做,而且加密流量只需要做微小的改动,检测方式就会失效,并没有一个有效的检测手段。

新的攻击手法层出不穷,市面上主流的安全检测软件及设备对此完全没有检测能力,往往等到内网沦陷了,才能做出一些被动的响应。那么,面对0day及其未知威胁,难道防守方真的只能坐以待毙吗?

二、工具介绍

这个不用介绍了吧,大名鼎鼎。

- 冰蝎:

演练中,第一代webshell管理工具“菜刀”的攻击流量特征明显,容易被安全设备检测到,攻击方越来越少使用,加密webshell正变得越来越流行,由于流量加密,传统的WAF、WebIDS设备难以检测,给威胁监控带来较大挑战。这其中最出名就是“冰蝎”,“冰蝎”是一款动态二进制加密网站管理客户端,演练中给防守方造成很大困扰。

- 哥斯拉:

**期间,各大厂商的waf不断,在静态查杀、流量通信等方面对webshell进行拦截,众红队急需一款优秀的权限管理工具,冰蝎3.0的发布可能缓解了流量加密的困境,但是冰蝎3.0的bug众多,很多朋友甚至连不上冰蝎的shell,于是某团队决定公开他所开发的一款shell权限管理工具,名为“哥斯拉”。

###

###

其中的一些特性如下:

(1)冰蝎,哥斯拉全部类型的shell均过市面所有静态查杀。

(2)冰蝎,哥斯拉流量加密过市面全部流量waf,nids等流量感知设备。

市面上目前的流量分析,waf,hids等,要能检测依赖这种工具的攻击,必须更新规则,这样就带来了攻防的极大不对称,往往内网都被打穿了,才去亡羊补牢。

三、攻击测试

1.没有安全拦截

本地搭建了一个小型测试环境,模拟没有任何安全拦截的场景。

首先出场的是如雷贯耳的菜刀选手。用菜刀连接webshell如图:

其次是大名鼎鼎冰蝎选手。用冰蝎v3.0连接如图:

最后锋芒毕露的哥斯拉选手。用哥斯拉连接如图:

该轮比拼中,三位选手都毫无悬念的拿到了通关资格。

2.有安全拦截

下一轮比赛即将开始,难度也极大提升。本次模拟中,将安装某知名厂商的最新版本waf软件,进行模拟测试。

还是先用菜刀连接,如图:

至此,菜刀选手已经被淘汰出局,很明显,传统的webshell管控方式的特征已经能被waf等安全设备识别拦截。

然后用冰蝎进行连接,如图:

很顺利的就绕过该waf,毫无难度。

最后用哥斯拉进行连接,如图:

毫无疑问的,最新的waf对哥斯拉也是完成没有检测拦截作用。

四、部署幻视对抗攻击

至此,我们可以总结出一点,新的攻击手法层出不穷,市面上主流的安全检测软件及设备对此完全没有检测能力。那面对0day及其未知威胁,防守方只能坐以待毙吗?当然不是。

江苏创宇盾研发的幻视-入侵感知系统,正是基于区块链与AI的下一代欺骗防御平台,可以有效检测各种已经及未知威胁,并进行攻击反溯源,以此来改变功防不对称的局面。

下面,将根据实践结果,来介绍幻视对此类软件的检测效果。

######

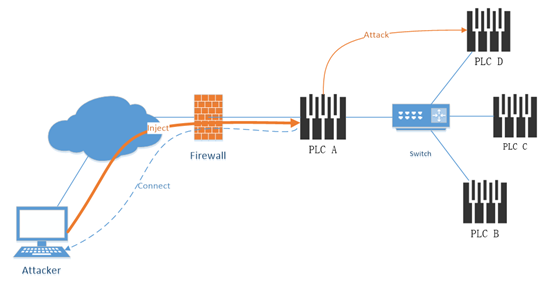

部署幻视前的效果:一旦攻击者进入内网,可以看到资产完全暴露给攻击者,内网这块安全设备本来就少,攻击者在里面,基本就是放飞自我,为所欲为。

部署幻视后的效果:幻视独创的全息诱捕及诱捕节点,并提出国内领先的下一代欺骗防御理念,赋予其自我学习,自我模拟,自我仿真的学习能力,可以跨网段、少资源地动态虚拟出千千万万个和内网资产仿真的系统,以此来迷惑和检测攻击。

五、幻视应对未知威胁检测实践

(1)简单介绍流程

(作为防守方)首先进入幻视管理界面

创建一个虚拟仿真沙箱

查看沙箱状态

访问沙箱界面,高交互仿真沙箱,完成模拟真实业务。

(作为攻击方)攻击者攻陷该系统,进行一系列眼花缭乱且了不得的操作后,获取了该系统的webshell权限。

尝试用冰蝎和哥斯拉连接(这里以哥斯拉做测试),没办法拦截我就不拦了。

到这步,该攻击者估计心中大喜“hahhh,在我的技术面前颤抖吧,对于我这么帅气又nb的黑阔,胜利,理所当然…haha(以下省略1w字内心os)”

(2)“幻视”威胁记录

然而,你的一举一动,已被幻视完全记录。

点击视频回放,如图:

该攻击者的所有操作,已经完全被记录,“高清1080P警告.avi” –。

当然,还有更惊喜的,攻击者整个都被记录下来进行全方位的分析。

六、总结

资产是信息安全的基本。但对于潜在的未知威胁及APT攻击,主流的安全解决方案显得总是有些乏力,资产受到的威胁防不胜防。只有化被动为主动,才能在攻防对抗及安全防护中,出奇制胜。

尤其是现在很多0day攻击和未知威胁完全没办法防范,必须得重拳出击,用“幻视”这样的设备对攻击者进行诱捕,这样,才能最大程度地保证资产的安全性。

请登录后发表评论

注册