- 近两年全球严重勒索病毒事件举例

2019年3月下旬,世界最大的铝产品生产商之一挪威海德鲁公司(Norsk Hydro)遭遇勒索软件公司,随后该公司被迫关闭了几条自动化生产线,损失不可估量。

2019年12月,Maze(迷宫)勒索团伙向Southwire集团勒索600W美元,Southwire是北美领先的电线电缆制造商之一,勒索团伙声称:如果Southwire不交赎金,则会在网络上公布该公司的泄漏的120G重要数据。

2020年6月9日,本田公司遭遇了极其严重的勒索软件攻击。攻击者使用的可能是Ekans勒索软件。Ekans是Snake勒索软件的一种,它具有较新的攻击模式,针对工业控制系统进行攻击。

- 事件分析

其实自2017年5月WannaCry勒索病毒爆发以来,勒索软件的热度持续飙升。工业领域因其运营成本高、数据价值大、社会影响广,成为攻击者开展勒索攻击的首选目标。近年来出现的多个新型勒索软件将攻击目标精准定位于工业控制系统。

根据《2020年工业信息安全态势报告》报告显示,公开发布的工业信息安全事件共274件,其中勒索软件攻击共92件,占比33.6%,涉及多个重点行业。安全公司Dragos和研究团队X-Force发布的《针对工业控制系统的勒索软件攻击评估报告》显示,过去两年针对工业实体的勒索攻击暴增了超500%,其中,制造业是发生勒索软件攻击事件最多的行业,攻击数量占比高达36%。

作为自我进化能力最强的网络安全威胁之一的勒索病毒,勒索病毒的组织开始致力于定向针对工业领域实施攻击。新型勒索病毒可终止工业控制系统关键进程,对工业生产造成严重损失。根据安全公司FireEye发布的报告,2020年共发现EKANS、DoppelPaymer、LockerGoga、Maze、MegaCortex、Nefilim、CLOP等7个勒索病毒家族将数千个工业软件进程列入“黑名单”,涉及西门子、GE等多个品牌工业控制系统。安全公司Dragos发布的《制造业网络威胁展望》报告显示,黑客组织XENOTIME和ELECTRUM可利用针对工业控制系统的恶意软件TRISIS和CRASHOVERRIDE,对制造业企业发起定向勒索攻击。

究其原因,是因为广泛用于工业领域的物联网设备存在安全漏洞。如FibaroHomeCenterLite、Homematic中央控制单元(CCU2)及eLAN-RF-003等智能家居集线器、Thales通信模块、TreckTCP/IP软件库。攻击者可利用设计缺陷、弱口令等安全漏洞劫持智能门锁、楼宇门禁、LED灯控制台、智能监控设备及系统,变更配置参数、篡改控制指令、中断正常运行、访问内部网络,甚至用以发动中间人(MitM)或拒绝服务(DoS)攻击。

- 漏洞情况

2020年CICSVD收录的工业信息安全漏洞数据显示,工业系统中的漏洞主要情况有:

1、漏洞数量增长迅速且高危漏洞占多数。

2020年,CICSVD共收录工业信息安全漏洞2138个,较2019年上升22.2%,其中通用型漏洞2045个,事件型漏洞93个。通用型漏洞中,高危及以上漏洞占比高达62.5%。危害等级较高的漏洞包括TreckTCP/IP软件库漏洞、法国施耐德电气公司EasergyT300认证绕过漏洞、德国WAGO公司I/O-CHECK工业软件缓冲区错误漏洞、瑞士ABB公司Relion670Series目录遍历漏洞等。

2、漏洞分布范围广泛

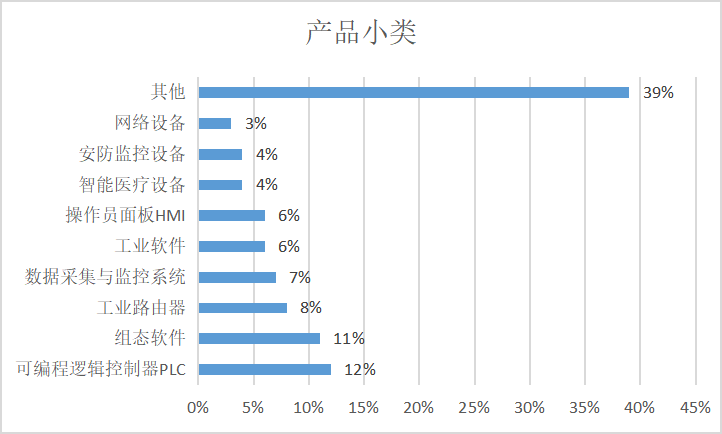

在CICSVD收录的通用型漏洞中,工业主机设备和软件类、工业生产控制设备类和工业网络通信设备类产品合计占比72.8%的产品大类。PLC、组态软件、工业路由器、SCADA、工业软件合计占比83%的产品小类。漏洞基本涵盖国内外主流设备厂商,涉及德国西门子公司、法国施耐德电气公司、瑞士ABB公司等335家厂商。

3、漏洞类型多样

漏洞共涉及31种漏洞类型。其中,缓冲区错误漏洞数量最多,为337个(占比16.5%),输入验证错误、授权问题、资源管理错误漏洞分别占比7.4%、7.2%和6.9%。受影响系统及设备多为SCADA、工业信息系统、串口服务器等。

需要注意的是,通用型工业协议遭受攻击次数要高于特定行业专属协议。从攻击协议分析,S7Comm和Modbus两种主流通用协议遭受攻击次数最多,占比近40%。DNP3、IEC104等特定行业专属协议遭受的攻击次数相对较少。

在入侵方式上,根据反勒索服务统计数据显示,勒索病毒的攻击手段包括弱口令攻击、横向渗透、钓鱼邮件、漏洞利用、网站挂马、破解或激活工具、僵尸网络、供应链攻击等手段。

- 设备情况

各类低防护联网设备数量有较大幅度增长。我国各类低防护联网设备数量总计超过500万,其中,摄像头、车载模块、打印机等终端设备占比超过80%。可编程逻辑控制器(PLC)、数据采集与监视控制系统(SCADA)、数据传输单元(DTU)等工业控制系统数量已超过2.5万。

低防护联网工业控制系统中,电力系统、Modbus协议设备、DTU数据采集终端占比最高

DLT698电能采集主站、Modbus协议设备、DTU数据采集终端占比分别为31.60%、20.52%和20.03%。其中,Modbus协议设备涉及施耐德、和利时、通用电气、罗克韦尔、浙江中控等国内外主流工业控制系统厂商,在多个工业重点行业领域应用广泛。由于Modbus协议自身安全性不足,存在加密手段缺失、授权认证不足等固有问题,导致此类低防护联网设备存在较大安全隐患。

工业数字化转型的推动和监测技术水平的提升导致低防护联网工业控制系统数量激增。

- 发展趋势

结合X-Force的事件响应数据,勒索病毒越发呈现这样的发展趋势。

双重勒索策略。由于组织可以选择从备份中恢复,而不支付赎金,攻击者已经改变了策略,不仅加密数据,使其无法访问。在对受害者的数据库加密前,攻击者会提取大量敏感商业信息,威胁不支付赎金就发布这些信息,使得受害者不仅要面临破坏性的数据泄漏,还有相关法规、财务和声誉影响。

僵尸网络与勒索病毒相互勾结。僵尸网络是一种通过多重传播手段,将大量主机感染bot程序,从而在控制者和感染僵尸网络程序之间所形成的一对多控制的网络,僵尸网络拥有丰富的资源(肉鸡),勒索病毒团伙与其合作可迅速提升其勒索规模,进而直接有效增加勒索收益。臭名昭著的有Emotet僵网和Ryuk勒索;Phorpiex僵网和Nemty勒索;Phorpiex僵网和GandCrab勒索;Phorpiex僵尸网络群发勒索恐吓邮件等。

从近年的攻击事件来看,IoT已然成为勒索病毒攻击的新目标。由于工业成本高且影响巨大,攻击者开始大范围的对工业设备、智能摄像头、路由器等设备开展勒索攻击,如GlobeImposter,Crysis等典型勒索病毒家族都在聚焦企业用户。

来源:freebuf.com 2021-07-29 14:34:59 by: 星河工业安全

请登录后发表评论

注册