一、情报背景

近期unit42安全团队针对名为Hancitor的信息窃取程序及其关联攻击行为发布了研究报告,将其与MAN1等多个攻击组织进行关联。报告分析了Hancitor恶意软件在钓鱼攻击中的攻击链以及关联组织所使用的名为netpingall的内网探测工具。Hancitor主要通过邮件钓鱼进行传播,在历史上多次伪装为不同的组织与机构发送通知、传真和发·票等信息,诱导受害者下载来自攻击者网站的恶意文件。

本文主要分析了其近期的邮件钓鱼攻击中利用云文档作为跳板来伪造文档来源的邮件钓鱼攻击技巧,并对其在后续攻击阶段中存在的不足进行分析。

|

组织名称 |

MAN1 |

|

关联组织 |

Mokalvzapoe, TA511 |

|

相关工具 |

Hancitor |

|

战术标签 |

邮件钓鱼 |

|

情报来源 |

https://unit42.paloaltonetworks.com/hancitor-infections-cobalt-strike/ |

二、攻击技术分析

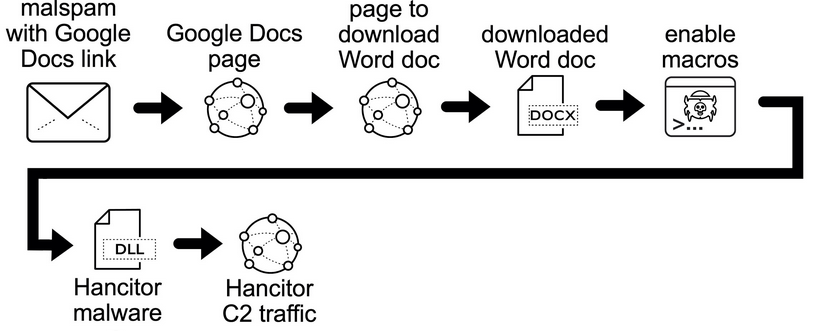

邮件钓鱼攻击链

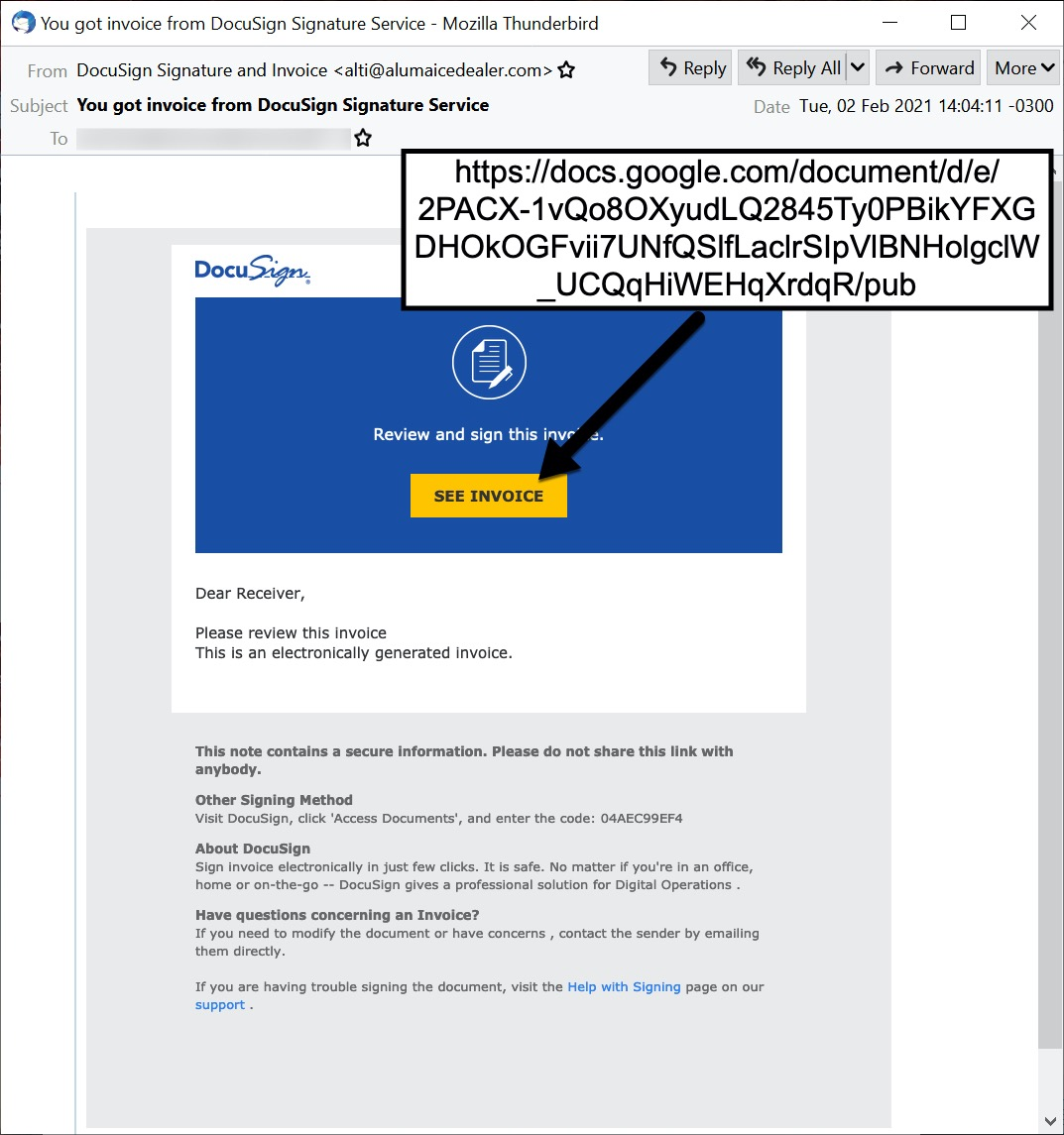

1.伪造数字签名提供商DocSign身份投递邮件,邮件中含有Google云文档链接

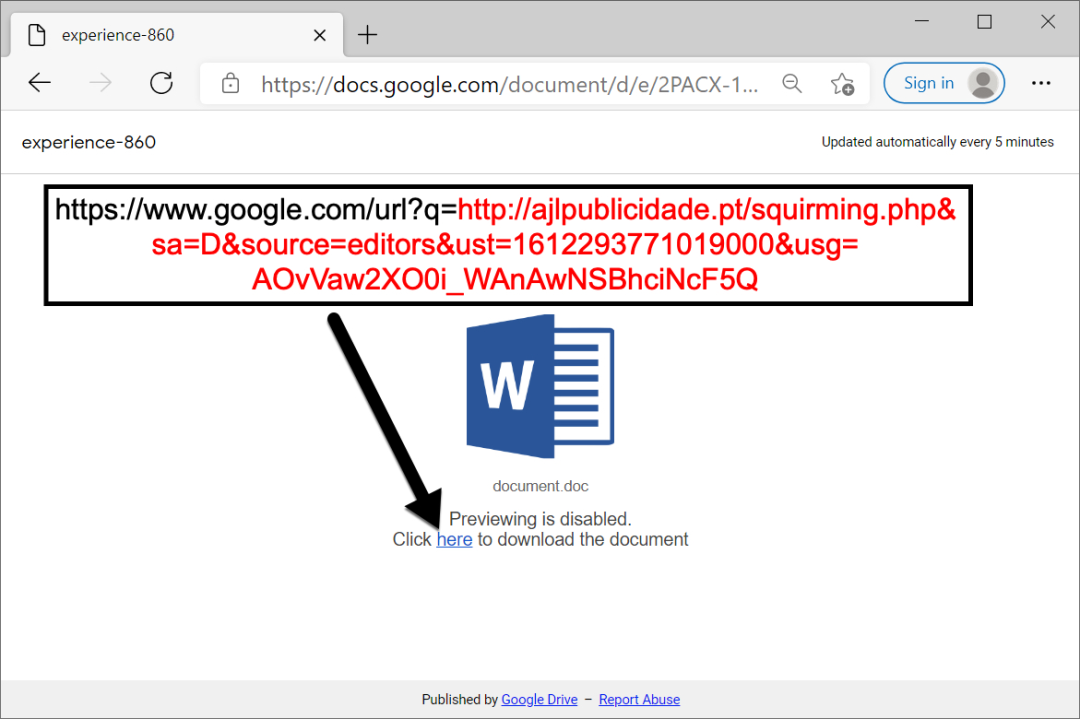

2.当用户打开云文档链接后,文档预览内容被攻击者设计成为了该文档的下载网页

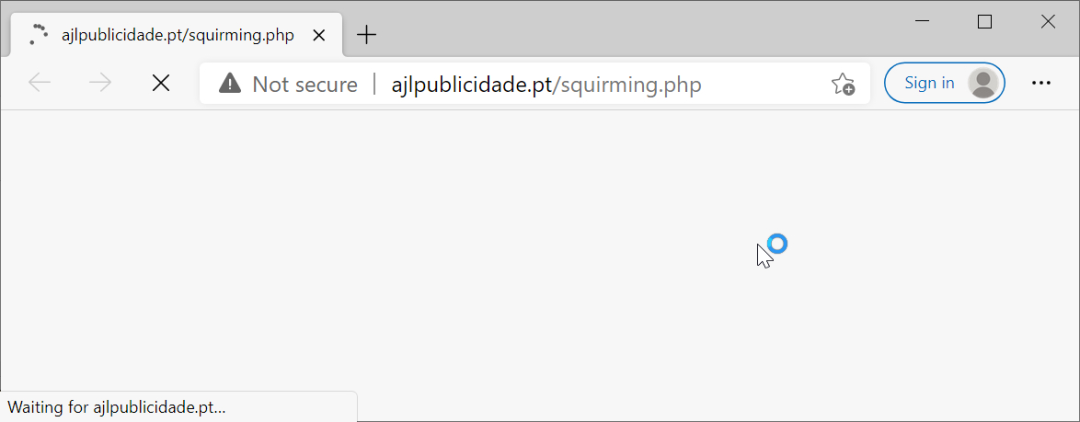

3.当用户点击了云文档中伪造的文档下载链接(其实是文档里边内嵌链接)后,网页会跳转到托管恶意文档的网站,该网站利用HTTP Smuggling技术规避网关流量,在用户侧浏览器动态生成钓鱼文档并下载

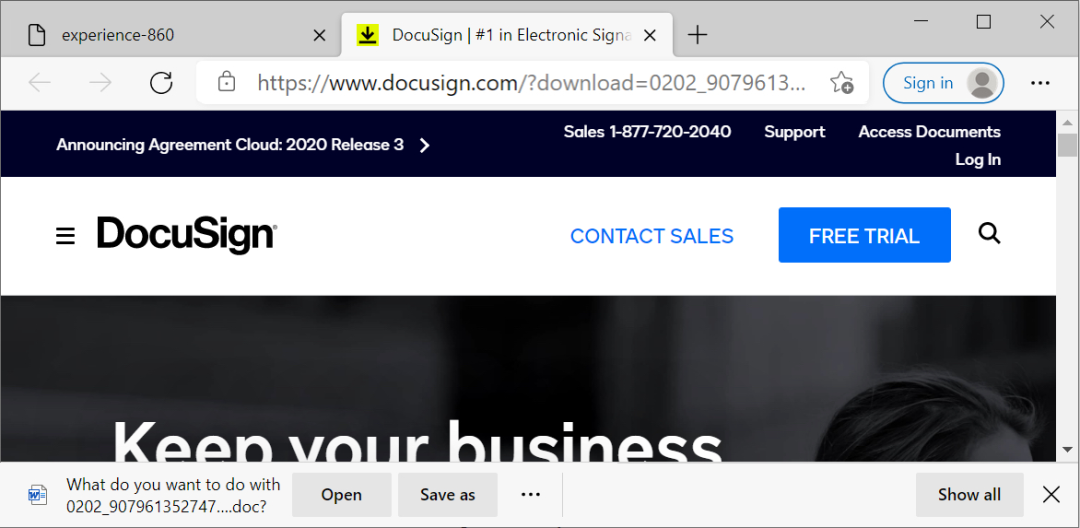

4.托管钓鱼文档的恶意网站中触发下载后页面会重定向到docusign.com官方网站,增强文档下载过程的迷惑性和可信度

5.恶意doc文档下载完成,用户打开文档,点击启用宏触发了恶意代码行为

亮点一:利用云文档伪造下载链接投递钓鱼文档

邮件仿照了真实的DocuSign邮件,使其看起来是需要受害者处理的真实事件,诱导受害者点击详情按钮链接进行查看,点击按钮后会打开攻击者创建的Google云文档。这一步既增强了邮件钓鱼伪装的迷惑性,又可以规避邮件网关的审查,因为邮件内不包含任何恶意内容且链接为Google可信网站。

Google文档预览页面中一般是正常的文档内容,但是攻击者在这一步巧妙地将文档内容伪造成了预览失败的Google业务提示,诱导受害者二次点击下载进行查看,而该链接实为攻击者托管钓鱼文档的恶意网站。

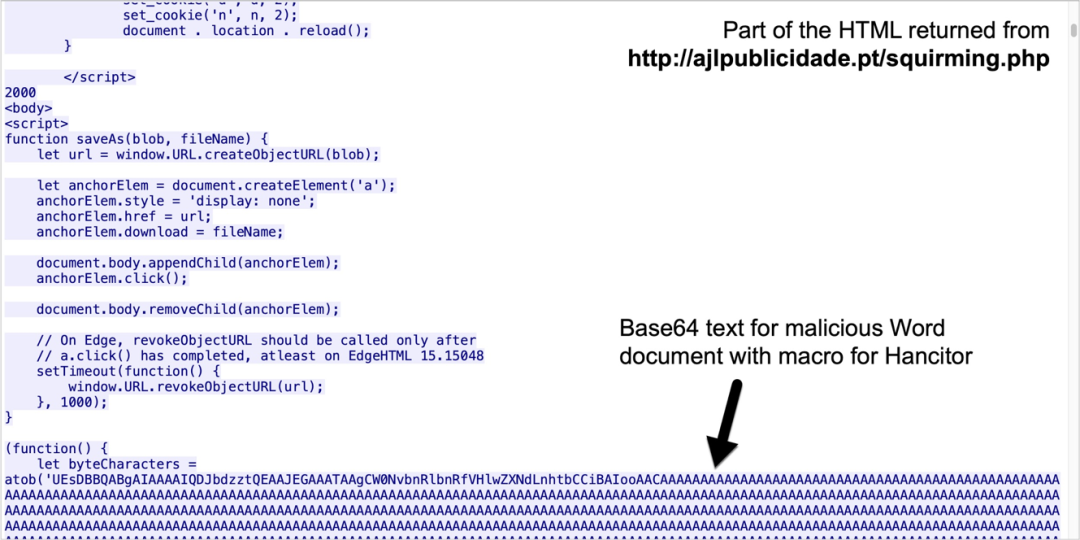

亮点二:利用Html Smuggling技术动态生成钓鱼文档

攻击者在该恶意网站上使用了HTML Smuggling技术来投递钓鱼文档,钓鱼文档以Base64编码的形式嵌在HTML代码中,当受害者在浏览该网页时,浏览器会加载执行该脚本并释放下载钓鱼文档。由于受害者浏览器本身位于防火墙之后,动态生成的文件在下载过程中并不产生新的访问流量,这种方法可以有效地绕过防火墙、全流量设备和沙箱等对恶意文档的检测。

当恶意文档被动态生成并执行下载的同时,网页会重定向到DocuSign官方网站,增强文档下载过程的迷惑性和可信度。整个下载过程中恶意页面只会短暂出现,受害者难以察觉。潜在的受害者可能只注意到了DocuSign官网和下载的Word文档,这种设计场景会使受害者认为Word文档是DocuSign发送的合法文件。

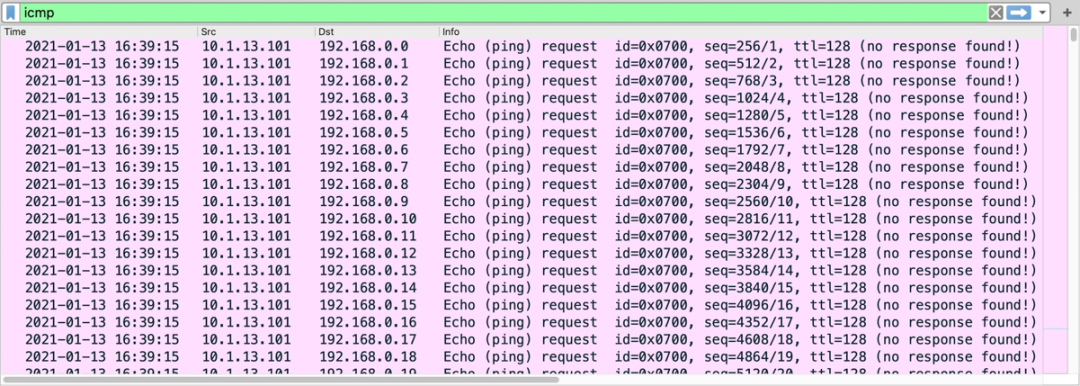

缺陷:使用PING 枚举网络区段

Hancitor背后的操纵者在后续行动中使用了名为netpingall.exe的内网主机探测工具,该工具通过发起ICMP协议请求的方式枚举AD环境中的所有主机。在研究者的测试中,该工具会对超过1700万个内部IP地址进行ICMP ping请求,从而在网络上生成约1.5 GB的ICMP ping通信流量。

而通常AD网络环境中几乎不存在对内部不可路由的IPV4地址执行PING通信的情况,大规模扫描产生的嘈杂流量非常容易引起安全团队的注意,这也是攻击者在此次攻击行动中导致暴露的主要原因之一。

总结

1.利用了DocuSign这类电子签名服务提供商的邮件工作模板,邮件本身不包含恶意内容,具有较强的欺骗性并成功规避邮件安全网关的审查;

2.利用互联网云文档分享及在线预览功能,诱惑受害者访问恶意网站并下载钓鱼文档;

3.利用HTTP Smuggling技术在受害者浏览器动态生成钓鱼文档,有效规避防火墙、全流量分析设备和沙箱的监测;

4.文档下载的同时,页面重定向到DocuSign官网网站,增强了文档来源的可信度。

来源:freebuf.com 2021-07-26 11:03:43 by: 绿盟科技

请登录后发表评论

注册