![图片[1]-叙利亚电子政务门户沦为APT组织传播安卓木马的“帮凶” – 作者:空城handsome-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210722/1626960330_60f971ca20ccf53e81905.jpg)

7月22日,在一项叙利亚电子政务门户网站中发现安卓恶意软件部署行为,安全研究人员发现该活动背后是一个名为StrongPity的APT(高级持续威胁)组织,这表明潜在受害者将受到升级武器库的危害。

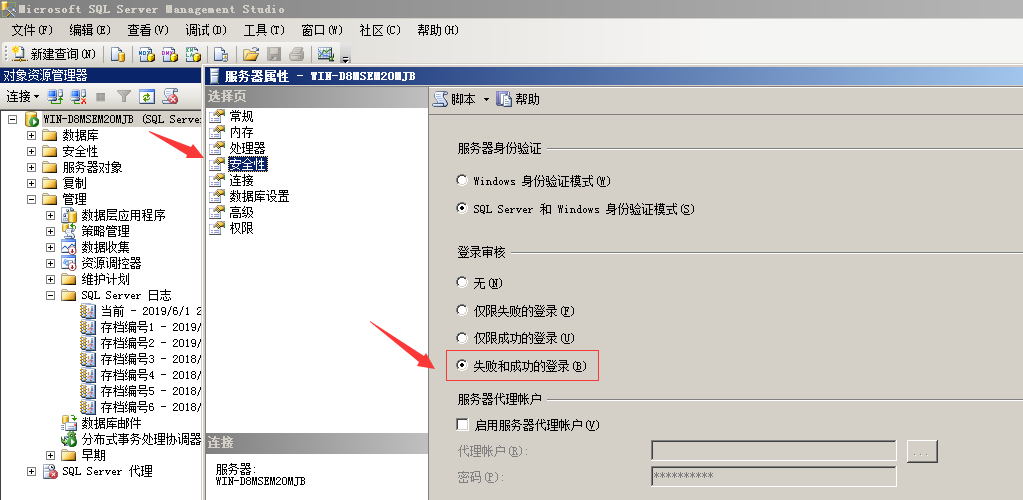

趋势科技研究人员Zhengyu Dong、Fyodor Yarochkin和Steven Du在7月21日发布的一篇技术文章中表示:

“据我们所知,这是该组织首次被发现使用恶意安卓应用程序开展攻击活动。”

这次的活动操作和该组织过往的操作没有什么不同,攻击者将正常的应用程序重新打包成木马变体以推动进一步的攻击。

叙利亚电子政务门户被利用

该恶意软件伪装成叙利亚电子政务安卓应用程序,据说是在2021年5月创建的,该应用程序的清单文件(“AndroidManifest.xml ”)被修改为明确请求手机的额外权限,包括阅读能力联系人、写入外部存储、保持设备唤醒、访问有关蜂窝和Wi-Fi网络的信息、精确位置,甚至允许应用程序在系统启动后立即启动。![图片[2]-叙利亚电子政务门户沦为APT组织传播安卓木马的“帮凶” – 作者:空城handsome-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210722/1626960349_60f971ddd2942cae721f7.jpg)

此外,恶意应用程序意图长时间在后台执行运行任务,并触发对远程命令和控制 (C2) 服务器的请求,该服务器利用包含设置文件的加密负载进行响应,该文件允许“恶意软件”根据配置更改其行为,并更新其C2服务器地址。

最后一点也是最重要的一点,“高度模块化”的植入程序能够清除存储在受感染设备上的数据,例如联系人、Word和Excel文档、PDF、图像、安全密钥以及使用Dagesh Pro Word Processor (.DGS) 保存的文件) 等,所有这些都被传输回C2服务器。

尽管目前尚没有关于StrongPity在攻击中使用恶意安卓应用程序的公开报道,但趋势科技认为攻击者能成功开展行动的原因在于使用 C2 服务器,该服务器曾用于与黑客组织有关的入侵,臭名昭著的则是2019年7月AT&T的Alien实验室记录的一场恶意软件活动,利用受感染版本的WinBox路由器管理软件、WinRAR和其他受信任的实用程序来获取目标数据。

研究人员说:

“我们认为,攻击者正在探索多种向潜在受害者提供应用程序的方式,例如使用虚假应用程序和使用受感染的网站作为诱饵开展水坑攻击,诱骗用户安装恶意应用程序。”

此外,他们还补充道:

“通常,这些网站会要求其用户直接将应用程序下载到他们的设备上。为此,这些用户需要同意设备安装来自‘未知来源’的应用程序。这绕过了安卓生态系统的’信任链’,这也使攻击者更容易传播其他的恶意组件。”

StrongPity组织

StrongPity,微软将其命名为Promethium,自2012年以来一直活跃,主要攻击目标为土耳其和叙利亚用户。2020年6月,该组织黑客参与了一波利用水坑攻击和篡改安装程序的活动,这些活动滥用流行的合法应用程序,用恶意软件感染目标设备。

思科Talos去年透露:“Promethium多年来活动不断,且已经多次曝光,但背后的攻击者依然活跃。”

参考来源

APT Hackers Distributed Android Trojan via Syrian e-Government Portal

来源:freebuf.com 2021-07-22 21:27:18 by: 空城handsome

请登录后发表评论

注册