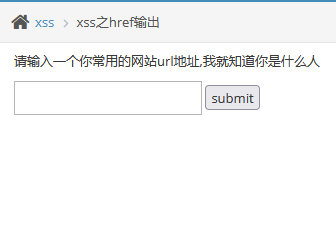

看一下提示!!!

我们先提交一个网站,试一下!!!

回显:

这时,发现,URL已经发生改变!!!!

当前的URL地址为:

http://localhost/pikachu/vul/xss/xss_03.php?message=www.baidu.com&submit=submit#

再试一下:

查看源代码!

if(isset($_GET[‘submit’])){

if(empty($_GET[‘message’])){

$html.=”<p class=’notice’>叫你输入个url,你咋不听?</p>”;

}

if($_GET[‘message’] == ‘www.baidu.com’){

$html.=”<p class=’notice’>我靠,我真想不到你是这样的一个人</p>”;

}else {

$message=htmlspecialchars($_GET[‘message’],ENT_QUOTES);

$html.=”<a href='{$message}’> 阁下自己输入的url还请自己点一下吧</a>”;

}

}

$message=htmlspecialchars($_GET[‘message’],ENT_QUOTES);

//其中ENT_QUOTES是对单双引号都进行转义了。然后将我们的参数输出到a标签的 herf属性中。

重要小知识:输出出现在a标签的href属性里面,可以使用javascript协议来执行js

所以实际构造的PAYLOAD是:

javascript:alert(1)

查看源代码:

来源:freebuf.com 2021-07-15 08:13:15 by: 知非知非知非

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册