一周威胁情报摘要

金融威胁情报

Crackonosh 恶意软件滥用 Windows 安全模式挖倔加密货币

ATM 缺陷:攻击者可以利用 NFC 和 Android 应用程序入侵 ATM

Ursnif 和 Cerberus 针对意大利的在线银行用户开展攻击活动

政府威胁情报

Nobelium 组织最新攻击活动分析

能源威胁情报

国家能源局印发《2021年能源工作指导意见》

天津市工业和信息化局发表关于扩大开展电力市场的通知

工控威胁情报

世界卫生组织(WHO)发布《卫生健康领域人工智能伦理与治理指南》报告

德国菲尼克斯电气公司多款工业产品存在高危漏洞

《工业控制系统信息安全防护能力贯标》

流行威胁情报

Prometheus 勒索家族分析报告

继大众汽车数据泄露后,美国奔驰公司160万条记录被曝光

高级威胁情报

Kimsuky 伪装成韩国统一部和统一研究所的电子邮件发起攻击活动

漏洞情报

微软通报 Windows 打印机 0day 漏洞 (CVE-2021-1675)

微软通报并修补 Edge 浏览器中的两个漏洞

Adobe 体验管理器被曝存在 0day 漏洞

勒索专题

西班牙第四大电信运营商 MasMovil 遭到勒索软件攻击

英国国际慈善机构救世军遭到勒索软件攻击

Tesorion 分析人员开发 Lorenz 勒索软件免费解密器

Babuk 勒索软件代码遭到泄漏

REvil 勒索软件使用Linux 加密器针对 ESXi 虚拟机进行加密

新勒索软件组织 Hive 公开 Altus Group样本文件

【金融威胁情报】

Crackonosh 恶意软件滥用 Windows 安全模式挖倔加密货币

Tag:Crackonosh,maintenance.vbs,Serviceinstaller.exe,Windows,加密货币

事件概述:

外媒披露自2018年6月以来,Windows 恶意软件 Crackonosh 已经感染了全球 222,000多个系统,获取了超过 9,000门罗币的非法利润。在2018 年 1 月 1 日至 2020 年 11 月 23 日期间,研究人员确定了 30 个不同版本的 Crackonosh 恶意软件可执行文件,其中 Crackonosh 恶意软件大多数受害者位于美国、巴西、印度、波兰、菲律宾等国家。Crackonosh 恶意软件通过盗版和破解软件传播,滥用 Windows 安全模式阻止防病毒软件工作,安装 XMRig 硬币矿工包挖掘加密货币。Avast 研究人员称下载破解版软件可能会有感染 Crackonosh 的风险,只要下载恶意破解软件,Crackonosh 攻击就会继续为攻击者带来利润。

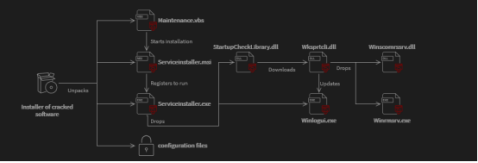

技术详情:

此次攻击活动的感染链始于受害者运行破解版的安装程序执行 Maintenance.vbs 。攻击者在Windows 任务管理器安装 VBS 脚本并将其设置为系统启动时运行,禁用受感染系统的休眠模式,并将系统设置为下次重启时启动到安全模式,删除可执行文件 serviceinstaller.msi 和 maintenance.vbs 。当 Windows 系统处于安全模式时,恶意软件执行文件 Serviceinstaller.exe 可以轻松禁用和删除 Windows Defender。恶意软件还使用 WQL 来查询所有安装的防病毒软件。如果查询到卡巴斯基、迈克菲等厂商的防病毒产品,恶意软件会使用 rd <AV directory> /s /q 命令将其删除。此外,该恶意软件还尝试利用停止 Windows 更新,绿色勾号状态栏图标替换 Windows 安全中心等方式来逃避安全软件的检测与分析。最后,部署 XMRig 挖掘门罗币。

来源:https://decoded.avast.io/danielbenes/crackonosh-a-new-malware-distributed-in-cracked-software/

ATM 缺陷:攻击者可以利用 NFC 和 Android 应用程序入侵 ATM

Tag:NFC,ATM,Android

事件概述:

ATM 网络攻击通常需要攻击者物理访问 USB 端口接入目标机器,而近日研究人员发现了 ATM 的一种缺陷,可以让攻击者直接利用 NFC 智能模块和 Android 应用程序入侵 ATM,不再需要物理访问方式接入受害者。据研究人员表示攻击者直接将专有的 Android 应用程序和具有 NFC 功能的智能手机一起使用,就可以轻松的在受害者设备上安装某种勒索软件,然后通过连接一台 ATM 计算机,攻击者就可以直接通过操作智能手机轻松窃取钱款。《连线》杂志报道称,这种攻击方式不仅可以入侵 ATM 自动取款机,还可以入侵其他自动售货机终端获取支付卡信息、感染恶意软件以及使 ATM 机中毒。由于研究人员和 ATM 供应商签订的保密协议,研究人员暂未透露关于此缺陷的更多细节。

来源:https://gbhackers.com/researcher-managed-to-hack-atms/

Ursnif 和 Cerberus 针对意大利的在线银行用户开展攻击活动

Tag:Cerberus,Ursnif,在线银行,意大利

事件概述:

IBM Trusteer 研究人员在一项针对银行行业的研究中发现 Ursnif(又名 Gozi) 银行木马被广泛用于攻击意大利在线银行用户。 恶意软件经销商将 Ursnif 银行木马与 Cerberus 恶意软件结合起来实现欺诈性银行转账的自动化。

攻击者不仅向受害者计算机投递含有附件的钓鱼邮件,使受害者桌面感染 Ursnif 恶意软件之外,还诱使受害者从虚假的 Google 商店下载移动应用程序,感染受害者的移动设备,并通过 Cerberus 恶意软件组件接收银行发送给客户的双因素身份验证代码,实时确认账户更新和汇款交易信息。

Cerberus 是一种覆盖类型的移动端恶意软件,于 2019 年中旬出现,具有劫持 SMS 内容、获取锁屏密码远程控制设备、数据窃取等功能。

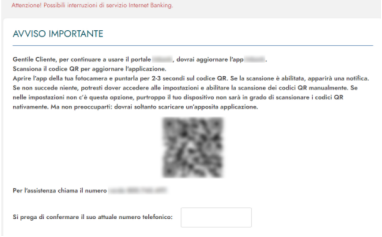

技术详情:

攻击者通常会向受害者发送包含虚假发*票、交货通知、其他商业信函等附件的钓鱼邮件,诱使受害者启用恶意宏安装恶意软件。恶意软件 Ursnif 会尝试访问受害者银行账户,通过 Web 注入致使受害者在不下载安全应用程序的前提下无法使用银行服务,并提示受害者扫描二维码下载恶意的移动应用程序。当受害者扫描二维码后,会被重定向到一个虚假的谷歌商店,该商店包含受害者最初试图访问的银行APP。如果受害者没有成功扫描恶意二维码,攻击者会要求受害者提供电话号码,并向受害者提供的电话号码发送包含下载恶意应用程序链接的短信,诱使受害者下载 Cerberus 恶意软件。如果受害者再收取到短信后,还没有下载恶意应用程序,则会警告受害者中断服务。

来源:https://securityintelligence.com/posts/ursnif-cerberus-android-malware-bank-transfers-italy/

【政府威胁情报】

Nobelium 组织最新攻击活动分析

Tag:Nobelium,APT,密码喷射,暴力破解

事件概述:

微软威胁情报中心(MSTIC) 于近期确认了俄罗斯背景的威胁组织 Nobelium 的新攻击活动,此次攻击活动主要针对 IT 公司 、政府组织以及一小部分非政府组织、智库和金融服务组织。受害者主要集中于美国(占45%)、英国(占10%) 、德国、加拿大地区的 36 个国家。这次攻击活动大多没有成功的入侵目标,截至微软发表文章前,只发现了3个被成功入侵的实体。 MSTIC 跟踪 Nobelium 攻击活动时发现,该组织针对部分目标使用了密码喷射在内的暴力破解等攻击手法。据称该组织是 SolarWinds 黑客、SUNBURST 后门、GoldMax 恶意软件和 TEARDROP 恶意软件活动的幕后组织。

技术详情:

NOBELIUM 威胁组织在此次攻击活动中利用信息窃取软件在客户支持代理的机器上窃取了一部分客户的基本账户信息,然后利用窃取的信息发起针对性较强的攻击活动。微软在发现针对性的攻击活动后,立即关闭访问权限以保护设备。微软表示为代理配置了所需的最小权限集,这是对客户信息的零信任“最低特权访问”方法的一部分,并通知受影响的客户为其提供支持确保客户账户安全。

来源:https://msrc-blog.microsoft.com/2021/06/25/new-nobelium-activity/

【能源威胁情报】

国家能源局印发《2021年能源工作指导意见》

Tag:能源,中国

事件概述:

2021年4月21日,国家发改委、国家能源局组织起草了《国家发展改革委 国家能源局关于加快推动新型储能发展的指导意见(征求意见稿)》,向社会公开征求意见。紧接着4月22日,国家能源局印发《2021年能源工作指导意见》。能源指导意见以习主席新时代中国特色社会主义思想为指导,全面贯彻党的十九大和十九届二中、三中、四中、五中全会精神,深入落实中央经济工作会议和《政府工作报告》有关部署,并且以能源结构、供应保障、质量效率、科技创新、体质改革为主要目标。坚持从多方面增强能源安全保障能力,加快清洁低碳转型发展,统筹能源与生态和谐发展,加强能源创新能力建设,提升惠企利民水平,持续提高能源治理能力,加强能源国际合作去扎实做好能源工作,持续推动能源高质量发展。

来源:https://baijiahao.baidu.com/s?id=1697745123328273959&wfr=spider&for=pc

天津市工业和信息化局发表关于扩大开展电力市场的通知

Tag:电力,天津

事件概述:

天津市工业和信息化局于6月28日印发关于《扩大开展电力市场用户准入工作的通知》,为深入推进电力体制改革,完善电力基础设施,进一步放宽电力市场准入条件,扩大电力市场化交易规模。自7月1日起,天津市制造业企业均可申请参与电力市场,不再受电压等级和用电量限制。并宣布相关准入和注册工作按照现行办法执行。

来源:https://baijiahao.baidu.com/s?id=1704049903213738880

【工控威胁情报】

世界卫生组织(WHO)发布《卫生健康领域人工智能伦理与治理指南》报告

Tag:WHO,人工智能

事件概述:

世界卫生组织(WHO)称人工智能在改善医疗保健方面潜力巨大,如何才能最大化人工智能的益处和最小化规避其风险?世卫组织于6月28日发布了“世界卫生组织卫生健康领域人工智能伦理与治理指南(Ethics and Governance of Artificial Intelligence for Health: WHO Guidance)”。报告概述了人工智能在医疗与卫生领域中的各种应用,指出人工智能在相对富裕的国家已经被用于提升治疗的速度和精准度以及疾病的筛查,协助临床护理,加强卫生研究与药物研发,支持疾病监测,疫情应对和卫生系统管理等多种公共卫生干预措施。

报告还指出人工智能可以使患者能够更好地掌控自身的健康情况,并更好地了解自身不断变化的需求。它还可以使贫穷国家能够弥合获得卫生保健服务方面的差距。此外,该报告还警示人工智能的风险,如:算法偏见,不道德使用健康数据以及对患者安全和环境的威胁。为规范人工智能的使用,世卫组织发布了保护人类自主性,促进人类福祉、安全及公共利益,促进负责任和可持续的人工智能等六项指导原则。

来源:https://apps.who.int/iris/bitstream/handle/10665/341996/9789240029200-eng.pdf

德国菲尼克斯电气公司多款工业产品存在高危漏洞

Tag:工业产品,高危漏洞,德国

事件概述:

德国工业解决方案提供商菲尼克斯电气公司(Phoenix Contact)近期发布通告称其工业产品中存在多个高危漏洞,并于上周通知其客户产品存在漏洞的信息。报告披露菲尼克斯电气公司的TC 路由器、FL MGUARD 模块、ILC 2050 BI 楼宇控制器和 PLCNext 产品受到两个漏洞的影响,这两漏洞分别为高严重性安全绕过漏洞和中等严重性拒绝服务 (DoS) 漏洞(CVE-2021-33541)。SMARTRTU AXC 远程终端和自动化系统、CHARX 控制模块化交流充电控制器、EEM-SB37x 电表和 PLCNext 产品均会受到该高危漏洞的影响。攻击者可利用该高危漏洞在设备上安装恶意固件。截至目前,该供应商通过固件更新解决了产品中存在的许多漏洞,还提供了一些预防攻击的建议。

来源:https://www.securityweek.com/high-severity-vulnerabilities-found-several-phoenix-contact-industrial-products?

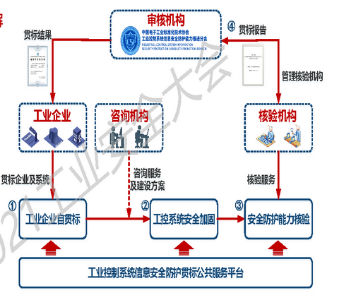

《工业控制系统信息安全防护能力贯标》

Tag:工控,安全,贯标

事件概述:

2021年5月20日,由工业控制系统信息安全产业联盟主办,中国自动化学会、智能制造推进合作创新联盟、边缘计算产业联盟、中国仪器仪表行业协会支持,控制网(www.kongzhi.net)&《自动化博览》、OICT 学院承办的“2021工业安全大会(ISSC2021)”在北京召开,并且发表了《工业控制系统信息安全防护能力贯标》报告。报告解读了工业控制系统信息安全贯标工作流程、平台工具及下一步工作规划布局,并且报告指出下一步工作计划从四点做起,以贯标为抓手,切实落实《工业控制系统信息安全防护指南》文件要求,落实企业主体责任,提升我国工业企业工业控制系统信息安全防护能力水平。

来源:https://mp.weixin.qq.com/s/rSxGSnBBOIR5J0G9nJjVvA

【流行威胁情报】

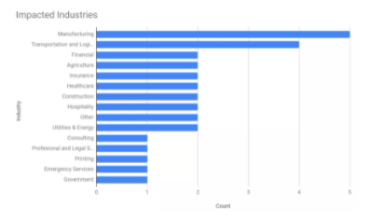

Prometheus 勒索家族分析报告

Tag:Prometheus, Thanos,勒索

事件概述:

微步情报局于近日对威胁情报团队 Unit 42 披露的新勒索家族 Prometheus 进行了溯源分析,发现该勒索家族是 Thanos 家族的变种。Prometheus 勒索家族采用当前流行的 RaaS 模式扩大流行范围,采取数据窃取和数据加密双重勒索策略迫使受害者缴纳赎金。Prometheus 影响行业涉及制造业、运输、物流、能源、金融、农业的多个领域,受害者范围遍布全球。而且该勒索家族采用门罗币作为勒索赎金的货币种类,其隐私性更好。

尽管 Prometheus 勒索家族声称其与当前最活跃且影响力最大的 REvil 勒索家族相关,但微步在线研究人员通过对样本进行深入分析后,发现二者之间并没有实质性的关联证据,微步在线研究人员倾向于认为 Prometheus 是一个独立的家族,与 REvil 勒索家族无明确关联。经过与之前 Thanos 家族样本对比分析,发现 Prometheus 勒索软件是 Thanos 家族的变种。微步情报局已掌握 Thanos 及其变种 Prometheus 勒索相关情报,可以通过微步在线相关产品检测相关威胁的入侵。

如果您想查看完整报告,可在“微步在线研究响应中心”公众号查看,或直接在后台回复“PT”获取PDF版报告。

来源:https://mp.weixin.qq.com/s/fT2JelYKrrOfr-zePrNxxQ

继续大众汽车数据泄露后,美国奔驰公司160万条记录被曝光

Tag:奔驰,数据泄露

事件概述:

继大众和奥迪报告数据泄露事件后,美国奔驰公司梅赛德斯发表通知称其云存储平台上的客户和买家数据遭受泄露。此次事件数据泄露事件是由品牌签约供应商引起的,大约泄露了160万条记录,这些记录包括姓名、地址、电子邮件、电话号码以及关于购买的车辆信息。

供应商报告说不到1,000名客户和感兴趣买家的驾驶证号码、社会安全号码、信用卡信息和出生日期信息受到了影响。这些数据是客户和感兴趣的买家在2014年1月1日至2017年6月19日期间在梅赛德斯网站和经销商网站登记的数据。

梅赛德斯在对此次事件调查后表示,此次事件泄露的数据需要利用特殊的软件程序和工具才能访问,普通互联网用户很难搜索到这些数据进行访问,并且没有任何证据表明泄露的数据被滥用。该公司还表示为泄露数据影响的客户提供两年的信用监控服务。截至目前,奔驰公司没有透露造成数据泄露的品牌签约供应商,也没有说明数据曝光的时间。

参考链接:https://media.mbusa.com/releases/release-ee5a810c1007117e79e1c871352a4afa-mercedes-benz-usa-announces-initial-findings-of-data-investigation-affecting-customers-and-interested-buyers

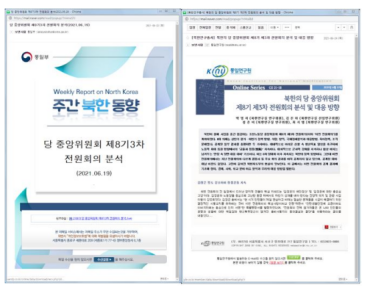

【高级威胁情报】

Kimsuky 伪装成韩国统一部和统一研究所的电子邮件发起攻击活动

Tag:Kimsuky,APT,韩国,钓鱼邮件

事件概述:

ESTSecurity 于近日报告指出,在韩国近期陆续发现朝鲜背景的 APT 组织 Kimsuky 相关的攻击活动。该组织继6月22日冒充含韩国统一部发起了攻击,6月24日又冒充韩国统一研究所发起了攻击。在这两次攻击活动中,Kimsuky 组织均伪装成官网电子邮件地址向受害者发送钓鱼邮件,邮件内容是与“朝鲜党中央委员会八届三中全会”主题相关的内容。这些攻击活动看起来像是典型的附件式邮件攻击,诱骗受害者打开正文中的恶意文档文件,但实际上是一种旨在通过插入恶意 URL 链接而不是附件来劫持门户帐户的攻击。

技术详情:

攻击者向受害者发送含有 HWP 或 PDF 文档附件的钓鱼邮件,这些文档伪装成韩国统一部和统一研究所发送的邮件,诱使受害者点击恶意链接,在界面弹出一个需要输入登录密码信息的窗口。如果受害者在这个时候输入邮箱地址的密码,密码就会被传送给攻击者。

来源:https://blog.alyac.co.kr/3868?category=957259

【漏洞情报】

微软通报 Windows 打印机 0day 漏洞 (CVE-2021-1675)

Tag:PoC,CVE

事件概述:

Windows Print Spooler 漏洞 (CVE-2021-1675)是 Windows 打印机服务中的远程代码执行 (RCE) 漏洞,广泛存在于各个 Windows 版本中。Print Spooler 漏洞由来已久,且与十多年前的 Stuxnet 攻击有关。成功利用此漏洞的攻击者可以使用系统权限运行任意代码,然后安装程序,查看、更改或删除数据,创建具有完全用户权限的新帐户。据称,国内某安全厂商研究人员于6月29日在 GitHub 发布包含该漏洞 PoC 代码的文章,但几小时后被删除,目前尚不清楚删除原因。微软已于6月8日发布补丁对此漏洞进行修复,但 CERT/CC 称发布的补丁并没有完全修复 PoC 中的缺陷,用户可以通过停止和禁用 Windows 中的 Print Spooler 服务来缓解此漏洞。

来源:https://zh-cn.tenable.com/blog/cve-2021-1675-proof-of-concept-leaked-for-critical-windows-print-spooler-vulnerability?tns_redirect=true

微软通报并修复 Edge 浏览器中的存在的两个漏洞

Tag:Edge,漏洞

事件概述:

微软于6月24日发布了 Microsoft Edge 浏览器更新,修复了两个安全漏洞。一个是安全功能绕过漏洞(CVE-2021-34506),该漏洞是由于通用跨站脚本(UXSS)问题造成的,在通过使用浏览器的内置功能 Microsoft Translator自动翻译网页时触发。换而言之,就是微软浏览器翻译功能有一段无法清理的易受攻击的代码,从而允许攻击者在任何位置插入恶意 JavaScript 代码,一旦用户点击地址栏上的“翻译页面”通知,漏洞将被触发。攻击者可利用该漏洞在任何网站上下文中注入和执行任意代码。UXSS 不同于 XSS ,是一种利用浏览器或浏览器扩展的客户端漏洞来生成跨站条件,并执行恶意代码的通用跨站脚本。该漏洞可能会绕过或禁用浏览器的安全功能,影响浏览器行为。另一个修补的漏洞为特权提升漏洞(CVE-2021-34475)。

来源:https://thehackernews.com/2021/06/microsoft-edge-bug-couldve-let-hackers.html

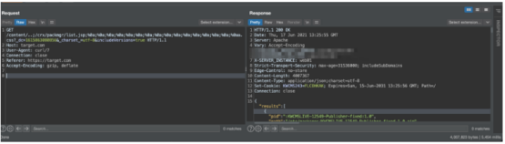

Adobe 体验管理器被曝存在 0day 漏洞

Tag:AEM,0day

事件概述:

DR Security 研究人员于28日发现了Adobe Experience Manager(AEM)中绕过身份验证的 0day 漏洞AEM CRX Bypass。AEM 是流行的内容管理解决方案,已成为许多知名企业的首选内容管理系统 (CMS),包括万事达卡、LinkedIn、PlayStation和McAfee在内的多家公司都受到了影响。此漏洞允许攻击者绕过身份验证并访问 CRX 包管理器。CRX 包允许导入和导出存储库内容,CRX Package Manager可用于配置、构建、下载、安装和删除本地 AEM 安装上的包。该漏洞存在于 CRX/crx/packmgr/端点。攻击者可通过绕过 Dispatcher(Adobe Experience Manager 的缓存和/或负载平衡工具)中的身份验证来访问 CRX Package Manager。Dispatcher 在交付缓存页面之前检查用户对页面的访问权限,然后在 AEM 中上传恶意包来获得对应用程序的完全控制。目前,厂商已修复该漏洞。

来源:https://labs.detectify.com/2021/06/28/aem-crx-bypass-0day-control-over-some-enterprise-aem-crx-package-manager/

【勒索专题】

西班牙第四大电信运营商 MasMovil 遭到勒索软件攻击

2021年7月1日,外媒披露西班牙第四大电信运营商 MasMovil 成为 Revil 勒索软件团伙(又名 Sodinokibi)的最新受害者。勒索软件组织公布了被盗的 MasMovil 数据信息,包括名为 Backup、RESELLERS、PARLEM 和 OCU 等的文件夹。截至外媒发布文章之前,MasMovil 承认了勒索攻击,但勒索家族并未索要赎金。

来源:https://www.hackread.com/revil-ransomware-gang-hits-masmovil-telecom/

英国国际慈善机构救世军遭到勒索软件攻击

2021年6月30日,据The Register报道,黑客利用勒索软件感染了英国救世军并窃取了该组织的数据。救世军发言人证实福音派基督教会和慈善机构受到了入侵,并表示已向英国监管机构发出告警。

来源:https://www.theregister.com/2021/06/30/salvation_army_ransomware_attack/

Tesorion 分析人员开发 Lorenz 勒索软件免费解密器

2021年6月29日,外媒披露 Tesorion 的研究人员开发了一种 Lorenz 勒索软件的解密器,在某些情况下可以让受害者免费解密被加密的文件。Lorenz 运营商实施双重勒索,即在加密数据之前窃取数据,并在受害者不支付赎金时以公开数据威胁他们,赎金要求相当高,在 500,000 美元到 700,000 美元之间。

来源:https://securityaffairs.co/wordpress/119492/cyber-crime/lorenz-ransomware-free-decryptor.html

Babuk 勒索软件代码遭到泄漏

2021年6月29日,国外安全研究员在 VirusTotal 发现了一个名为“Babukbuilder”的 Windows 可执行文件,用于构建 Babuk 勒索软件副本( Babuk 的有效载荷和加密器)的代码已被泄露。代码如何上传到恶意软件检查服务仍然未知。

来源:https://www.bankinfosecurity.com/blogs/babuk-ransomware-mystery-challenge-who-leaked-builder-p-3062

REvil 勒索软件使用Linux 加密器针对 ESXi 虚拟机进行加密

2021年6月28日,外媒披露 REvil (又名Sodinokibi)勒索软件使用新的 Linux 加密器以 ESXi 虚拟机为目标对其进行加密。REvil 勒索软件会关闭存储在 /vmfs/ 文件夹中的虚拟机磁盘 (VMDK) 文件。REvil 勒索软件可以通过这种方式针对虚拟机使用单个命令一次加密多个服务器。

来源:https://www.bleepingcomputer.com/news/security/revil-ransomwares-new-linux-encryptor-targets-esxi-virtual-machines/

新勒索软件组织 Hive 公开 Altus Group 样本文件

2021年6月26日,外媒披露 Hive 勒索软件组织公开了商业地产软件解决方案公司 Altus Group的数据。该勒索软件网站公开的样本文档包括业务数据和文档,以及Argus证书和开发文件。样本示例归档文件是加密的,但是文件名和类型是清晰可见的。

来源:https://securityaffairs.co/wordpress/119418/cyber-crime/new-ransomware-group-hive-leaks-altus-group-sample-files.html

了解更多威胁情报,敬请关注“微步在线研究响应中心”公众号。

来源:freebuf.com 2021-07-06 14:42:33 by: Threatbook

请登录后发表评论

注册