0x00 漏洞挖掘

新增两个CNVD

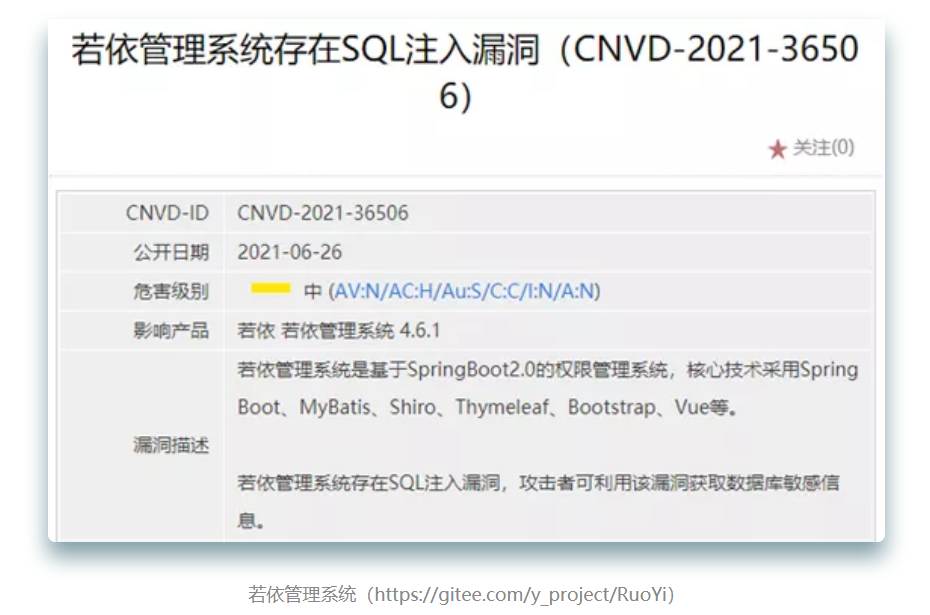

近期,使用了Xcheck Java引擎对一些开源网站系统进行检查,最终发现了若依管理系统和MCMS系统两个安全漏洞。

漏洞挖掘过程

Xcheck检查

使用Xcheck挖掘漏洞十分简单,下载项目源码之后,上传至Xcheck进行检查,喝口水的功夫,就出结果了。

结果分析

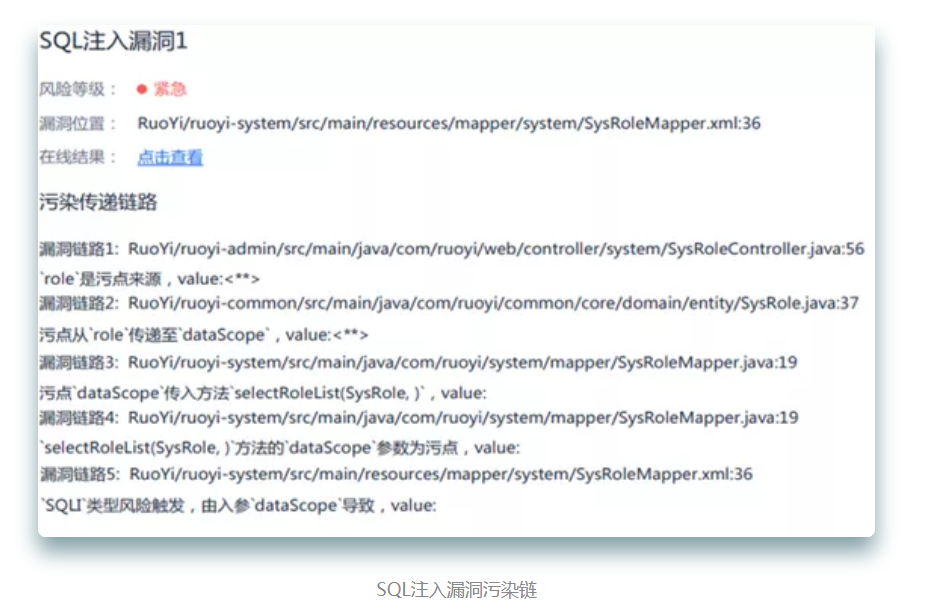

这里对若依管理系统发现的漏洞进行简单分析:从检查结果总览可以看出发现了两个高风险的SQL注入漏洞,其中一个漏洞污染链如下(没展示报告中代码细节),最终在mybatis SQL文件中触发SQL注入漏洞

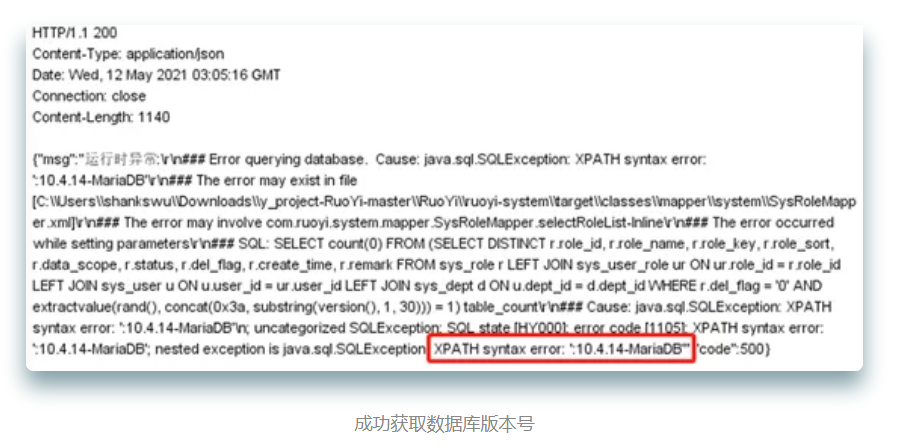

漏洞验证

本地搭建测试环境,验证结果如下:

0x01防护识别

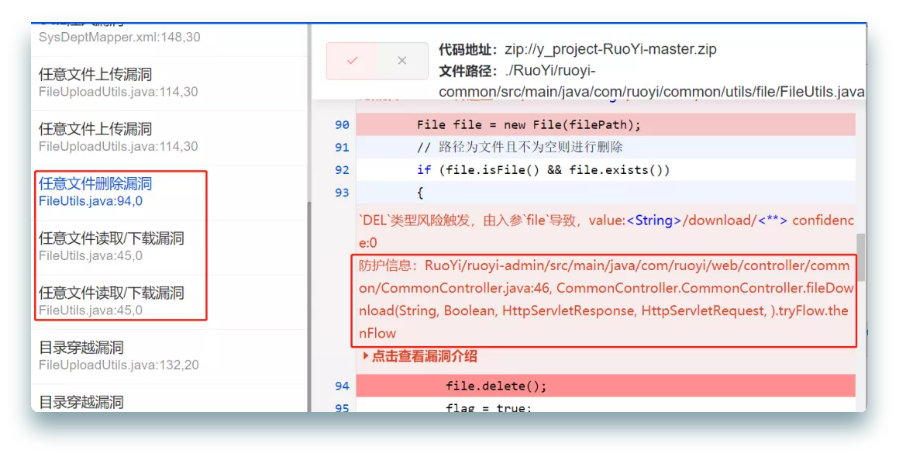

防护识别是指Xcheck能够识别出用户自定义的安全防护代码,检查时不会将做过防护的漏洞上报为风险。

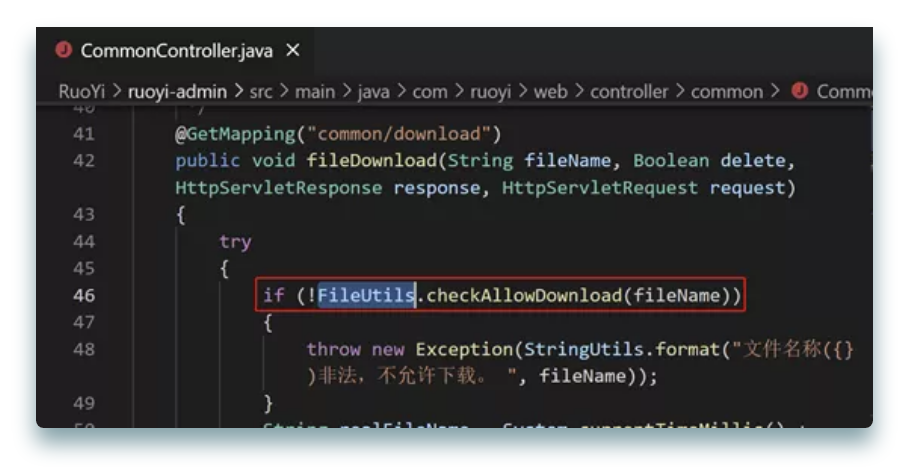

如下图,在若依管理系统的检查结果中,发现了三个做了安全防护的漏洞(confidence为0)。防护信息中显示在CommonController.java中46行做了安全防护。

来验证下检查器识别到的防护是否正确,可以看到在CommonController.java46行出对文件名做了合法性判断。

通过判断文件名中是否包含..

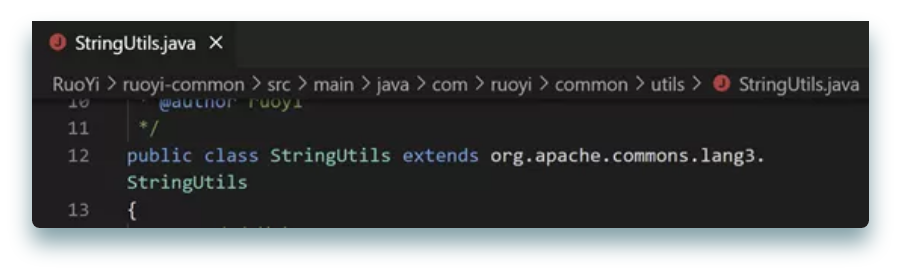

工具类StringUtils继承自apache库的StringUtils类

所以,检查器识别出的安全防护是准确的。

可以看出,Xcheck能够在没有提前适配的情况下,主动去识别用户的安全自定义防护逻辑,从而降低误报!

来源:freebuf.com 2021-07-05 18:49:06 by: Xcheck

相关推荐: Bitdefender安全通告:黑客使用Kaseya IT管理软件来分发REvil勒索病毒 – 作者:比特梵德中国

2021 年 7 月 3 日美国东部时间上午 10:00 ,远程IT管理软件厂商Kaseya发布了紧急安全通告,Kaseya 的 VSA 产品成为复杂网络攻击的受害者,攻击者正在使用Kaseya来分发REvil勒索病毒。Kasaya安全通告:我们继续强烈建议…

请登录后发表评论

注册