目录

【恶意软件威胁情报】

FluBot银行木马通过垃圾短信在瑞士传播

Klingon RAT:使用GO语言编写的高级RAT

【热点事件威胁情报】

3000万台戴尔设备面临远程BIOS攻击风险

北约机密云计算平台遭黑客入侵

【勒索专题】

REvil勒索软件团伙在短时间内攻击英国时尚品牌及巴西医疗诊断公司

比利时第三大城市列日市疑遭Ryuk勒索软件攻击

DJVU勒索软件最新变种分析

Black Kingdom勒索软件分析

DarkRadiation:一种基于bash脚本编写的新型勒索软件

【高级威胁情报】

疑似巴基斯坦黑客利用新型ReverseRat木马攻击印度电力公司

TA543组织使用JSSLoader变体攻击多个行业

韩国核研究机构遭到疑似朝鲜Kimsuky APT组织攻击

【恶意软件威胁情报】

FluBot银行木马通过垃圾短信在瑞士传播

2021 年 6 月 18 日,研究人员发现了FluBot 4.6 版本,该版本已经传入瑞士,正积极地通过垃圾短信传播。FluBot是一个流行的银行木马家族,也被称为Cabasous、FakeChat,于2020年12月首次被发现。在最初的几个月里,FluBot活跃在西班牙、匈牙利和波兰等地,目前已经传入几乎所有欧洲国家。FluBot 的短信通常是从其他受感染的手机发送的,目前,FluBot使用语音邮件作为诱饵在瑞士传播。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2099

Klingon RAT:使用GO语言编写的高级RAT

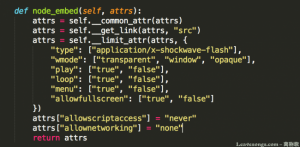

研究人员发布了对用Go语言编写的高级RAT“Klingon RAT”的技术分析,Klingon RAT从2019年开始活跃,黑客使用Klingon RAT来获取经济利益。Klingon RAT 包含对抗反病毒、保持持久性和提权的策略,使用 TLS与其C2服务器进行加密通信,并且可以接收允许攻击者完全控制受感染机器的命令,功能齐全且具有弹性。

![图片[1]-安恒信息威胁情报周报(6.19-6.25) – 作者:安恒威胁情报中心-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210629/1624935834_60da8d9a2e9d89f6c99b8.png)

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2097

【热点事件威胁情报】

3000万台戴尔设备面临远程BIOS攻击风险

研究人员披露了一系列戴尔终端BIOS系统中BIOSConnect功能所存在的漏洞,攻击者可以利用这些漏洞在目标设备的BIOS/UEFI中获得执行任意代码的权限。BIOS系统是一组固化到计算机主板上一个ROM芯片上的程序,主要功能是为计算机提供最底层的、最直接的硬件设置和控制,执行远程操作系统中的恢复或更新固件的功能。这些漏洞影响了戴尔129款型号的商务笔记本电脑、台式机和平板电脑,包括受安全启动和戴尔安全核心PC保护的设备。据估计,全球受影响设备总量约为3000万台。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2117

北约机密云计算平台遭黑客入侵

2021 年 5 月,黑客入侵了一家名为 Everis 的西班牙公司及其拉丁美洲子公司,破坏了多个数据集,包括北约云计算平台以及相关的源代码和文档。网络罪犯声称他们复制了该平台上的数据,还删除了该公司的副本,并声称有能力植入后门,还试图勒索Everis,戏称要将窃取的数据发送给俄罗斯情报部门。被入侵的平台为北约面向服务架构与身份访问管理(SOA & IdM)项目,是北约 IT 现代化战略的四个核心项目之一,也被称为北极星(Polaris )计划。Polaris 采用 SOA 和 IdM 平台,旨在提供集中安全、集成和托管信息管理。由于它处理多项关键功能,该平台被军事联盟列为机密平台。

![图片[2]-安恒信息威胁情报周报(6.19-6.25) – 作者:安恒威胁情报中心-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210629/1624935859_60da8db314e19712b3459.png)

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2101

【勒索专题】

REvil勒索软件团伙在短时间内攻击英国时尚品牌及巴西医疗诊断公司

6月22日,REvil勒索软件团伙在数小时内连续攻击了两家知名公司,分别是英国时尚品牌French Connection和巴西医疗诊断公司Grupo Fleury。French Connection表示,REvil勒索软件团伙破坏了该公司的后端服务器,窃取了大量公司高管的个人数据。几个小时后,Grupo Fleury表示也遭到了REvil的攻击,迫使该公司将其相关系统下线,暂时中断业务运营,导致患者无法在线安排临床检查。

![图片[3]-安恒信息威胁情报周报(6.19-6.25) – 作者:安恒威胁情报中心-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210629/1624935889_60da8dd1a8027378b418d.png)

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2116

比利时第三大城市列日市疑遭Ryuk勒索软件攻击

6月23日,比利时第三大城市列日市遭遇勒索软件攻击,导致该市的IT网络和在线服务中断。遭到攻击后,该市的大部分公民身份和人口服务都出现了故障,工作人员无法访问该市的IT网络,因此市政厅、出生登记、婚礼和丧葬服务的预约都被取消。当地官员们表示,活动许可证和付费停车的在线表格的数量也正在减少。虽然官员们只把这起事件描述为“计算机攻击”,但两家比利时广播电台和电视台报道称,此次攻击事件是Ryuk勒索软件团伙所为。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2111

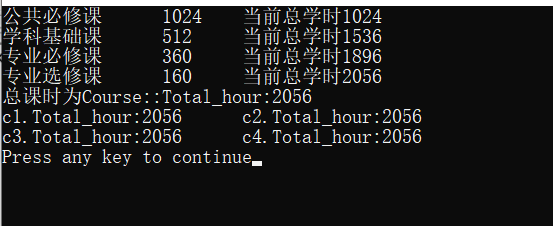

DJVU勒索软件最新变种分析

研究人员在例行的暗网监控过程中,发现DJVU勒索软件的最新变种, DJVU属于STOP 勒索软件家族,在2018年12月首次被发现。 DJVU的大部分受害者来自美国、欧洲、亚洲、南美和非洲。DJVU恶意软件使用高级加密标准 (AES) 或 RSA 加密算法来加密受害者机器中的文件,会在用户下载并执行伪装成软件破解或密钥生成器的恶意文件时进入用户系统,这些文件允许用户通过从torrent下载免费使用付费软件。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2105

Black Kingdom勒索软件分析

研究人员发布了对 Black Kingdom勒索软件的分析,介绍了该勒索软件的工作原理以及其相关黑客的新细节。Black Kingdom 勒索软件于 2019 年首次出现,于今年 3 月在利用Microsoft Exchange 中的ProxyLogon漏洞(编号为 CVE-2021-27065)的活动中被观察到。Black Kingdom 家族与其他勒索软件即服务 (RaaS) 或大规模狩猎(BGH)家族相比并不复杂,且存在多个错误和一个严重的加密缺陷,可能允许任何人使用硬编码密钥解密文件,因此研究人员认为Black Kingdom是一个由业余勒索软件团伙开发的勒索软件。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2095

DarkRadiation:一种基于bash脚本编写的新型勒索软件

研究人员披露了一种基于Bash脚本语言编写的新型勒索软件“ DarkRadiation ”,该软件主要针对 Red Hat 和 CentOS的Linux 发行版,但某些脚本中也包含基于Debian系统的 Linux 发行版。该恶意软件使用 OpenSSL 的 AES 算法和 CBC 模式来加密各种目录中的文件,蠕虫和勒索软件脚本能够通过 Telegram API 与攻击者通信并直接访问 C&C 服务器。此攻击的大多数组件在 Virus Total 中的检测数量非常低。目前,勒索软件的脚本正在大量开发中,勒索软件的各个版本都很相似,只有很细微的变化。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2110

【高级威胁情报】

疑似巴基斯坦黑客利用新型ReverseRat木马攻击印度电力公司

研究人员检测到一种名为ReverseRat的新型远程访问木马,针对的目标是南亚和中亚地区的政府及能源组织,其运营设施设在巴基斯坦,研究人员评估这次攻击很有可能来自巴基斯坦黑客。攻击者通过传播网络钓鱼邮件或信息向受害者发送恶意链接,以传播ReverseRat远程木马。ReverseRat 与名为 AllaKore 的开源 RAT 并行部署,以感染机器并实现持久性。大部分受害组织出现在印度,少数出现在阿富汗,受害者主要集中在政府和电力公司等行业。

![图片[4]-安恒信息威胁情报周报(6.19-6.25) – 作者:安恒威胁情报中心-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210629/1624935911_60da8de774aace6add093.png)

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2113

TA543组织使用JSSLoader变体攻击多个行业

2021 年 6 月,研究人员在影响各种组织的多个活动中观察到了下载器 JSSLoader 的新变体。JSSLoader最初于2019年9月被观察到,当时该恶意程序是用 .NET 编写的。而研究人员最近观察到的恶意软件新变体是用 C++ 编写的。研究人员推测攻击者重写该程序的目的可能是为了规避检测。这些攻击活动正在进行中,使用的诱饵与研究人员在 2019 年最初观察到的诱饵相似。经过比较,研究人员将大多数JSSLoader的活动归因于TA543组织。研究人员发现,最近的活动试图一次针对多个行业的数百个组织,包括金融、制造业、技术、零售、医疗保健、教育和交通。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2115

韩国核研究机构遭到疑似朝鲜Kimsuky APT组织攻击

6月18日,韩国原子能研究所 (KAERI) 表示他们的内部网络遭到了疑似朝鲜黑客组织的攻击。此次攻击发生在5月14日,攻击者利用了VPN服务器中的漏洞入侵了研究所的内部网络。KAERI发现 13 个不同的未授权 IP 地址利用VPN漏洞获得了对内部网络的访问权限,其中一个 IP 地址与朝鲜APT组织“Kimsuky”有关,据信该组织隶属于朝鲜侦察总局情报机构。

韩国原子能研究所 (KAERI) 是由韩国政府资助的从事核能和核燃料技术研究的政府机构。

参考链接:https://ti.dbappsecurity.com.cn/informationDetail/2098

安恒威胁情报中心介绍

平台地址:https://ti.dbappsecurity.com.cn/

安恒威胁情报中心汇聚了海量威胁情报,支持多点渠道数据输入,支持自动情报数据产出,能实现网络安全的高效赋能。平台使用者可通过自定义策略进行威胁监控、威胁狩猎,并对输入数据进行自动化的生产加工,同时支持人工分析团队对情报进行复核整理。

![图片[5]-安恒信息威胁情报周报(6.19-6.25) – 作者:安恒威胁情报中心-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210629/1624935927_60da8df7e7647182a9c08.png)

来源:freebuf.com 2021-06-29 11:07:10 by: 安恒威胁情报中心

请登录后发表评论

注册