一、概述

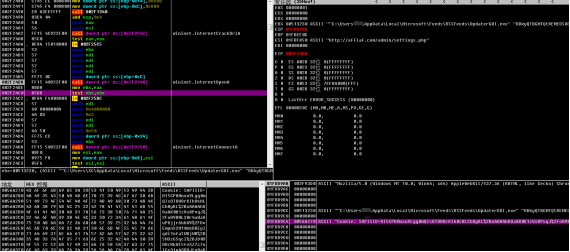

Evilnum 组织因使用 Evilnum 恶意软件而闻名,该组织最初于2018年被安全公司所披露。Evilnum 组织擅长对受害者目标使用鱼叉式网络钓鱼电子邮件,主要针对整个欧洲的金融科技公司。由于金融公司多数需要身份信息来验证注册,因而用于钓鱼邮件的附件通常使用扫描信用卡、水电费账单、身*份*证、驾驶执照和其他身份信息图片来作为诱饵内容。

Evilnum 专注于间谍活动,企图从目标单位企业获取财务信息,包括:客户列表和投资及交易信息的文档、演示文稿、交易软件的凭证、浏览器数据、电子邮件登录信息、客户信用卡数据、甚至 VPN 配置等。

近期通过威胁狩猎系统捕获到 Evilnum 组织针对数字货币企业的攻击活动,分析有如下发现:

攻击者以“通用数据保护条例(GDPR)”为诱饵针对 KOT4X 单位进行鱼叉攻击,除此还有身份验证信息类型诱饵;

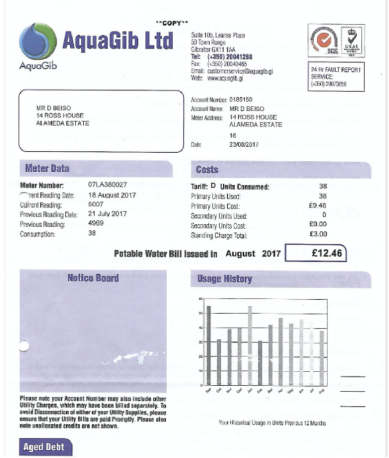

诱饵文档采用 LNK 加载 JS 代码的方法执行恶意代码, LNK 文件包含J S 代码、PDF、EXE 等数据,经过 JS 代码多层解密后执行最后的后门程序,整体分多个阶段执行,复杂程度较高;

载荷具备反调试、检测杀软的功能,多个阶段的载荷都有延迟代码,在获取最终阶段的载荷失败,则会等待3个小时后再次运行,这意味着该后门将隐蔽性放在第一原则;

微步在线通过对相关样本、IP 和域名的溯源分析,共提取5条相关IOC,可用于威胁情报检测。微步在线威胁检测平台(TDP)、威胁情报管理平台(TIP)、威胁情报云API、安全DNS(OneDNS)、终端威胁检测与响应平台 (OneEDR)等均已支持对此次攻击事件和团伙的检测。

二、详情

Evilnum 组织因使用 Evilnum 恶意软件而闻名,该组织最初于2018年被安全公司所披露。该组织擅长使用鱼叉式网络钓鱼电子邮件针对攻击目标,其受害者主要为欧洲的金融科技公司。

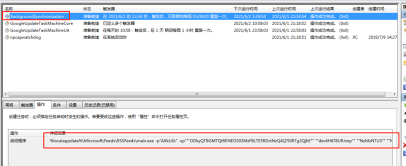

微步情报局最近捕获到多起攻击活动,诱饵多数为身份信息的截图,其中一起以“通用数据保护条例(GDPR)”作为诱饵内容针对 KOT4X 数字货币交易所的攻击。

1.诱饵截图如下:![图片[1]-Evilnum 组织近期针对欧洲金融企业的攻击活动 – 作者:Threatbook-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210621/1624241329_60cff4b1a2b6b7fca813f.png)

2.手法流程图:

![图片[2]-Evilnum 组织近期针对欧洲金融企业的攻击活动 – 作者:Threatbook-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210621/1624243271_60cffc47cece593adc6a7.png)

三、样本分析

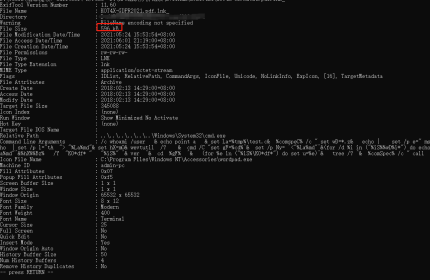

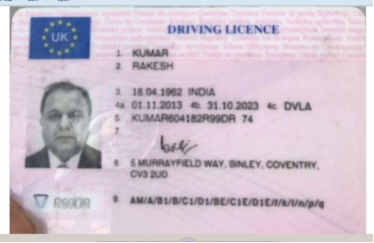

3.1 基本信息

![图片[3]-Evilnum 组织近期针对欧洲金融企业的攻击活动 – 作者:Threatbook-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210621/1624241995_60cff74bedd4b14aa9b26.png)

3.2 样本分析

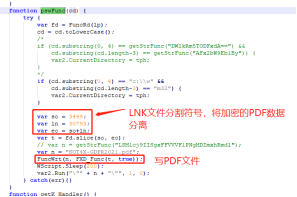

3.2.1 第一阶段,LNK诱饵文件

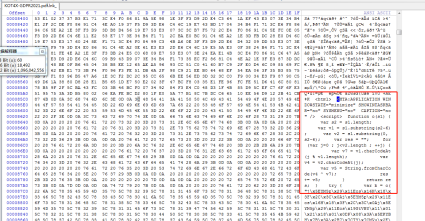

1、样本将 JS 代码、PDF、EXE 存放在 LNK 尾部,其中 PDF 和 EXE 数据均加密,由 JS 代码进行解密释放。

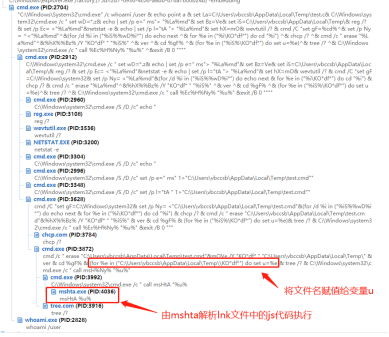

2、LNK 命令部分经过多次分割混淆,沙箱动态行为可以得到最终调用命令,如下图:

2、LNK 命令部分经过多次分割混淆,沙箱动态行为可以得到最终调用命令,如下图:

3、Mshta 程序会加载 LNK 文件中的第一阶段 JS 代码,代码在 LNK 文件效果如下:

4、第一阶段 JS 将解密第二阶段 JS 代码释放到 %TEMP% 目录并调用,提取的代码如下:

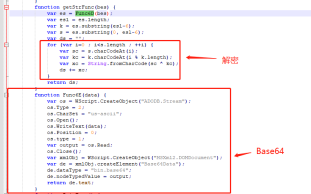

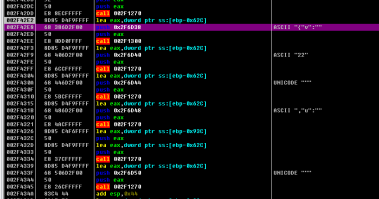

3.2.2 第二阶段,“test.txt”

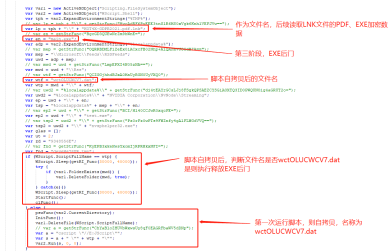

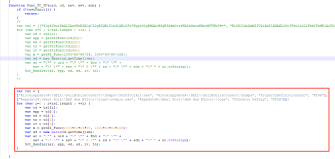

1、第二阶段 JS 代码字符串经过 Base64 编码+异或加密,其中入口存放了配置信息,包括脚本名、 LNK 诱饵文件名、第三阶段 EXE 文件名等,其具体功能如下图(此处加密的字符串已经解密替换,注释的代码为加密的字符串):

2、第一次除了脚本自拷贝,还会释放出 PDF 的白文件。

3、字符串解密算法如下:

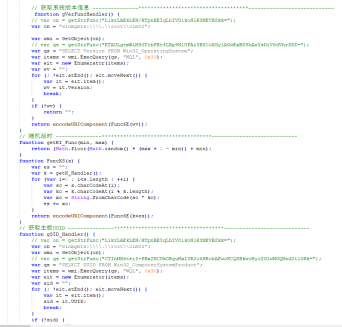

4、当第二阶段 JavaScript 代码被第二次执行后(脚本被拷贝成“wctOLUCWCV7.dat”),会调用 StartFunc 函数,获取系统版本、UUID、杀软等信息。

5、将第三阶段 EXE(带密码的 SFX 自解压程序)加载器写入到 “C:\Users\admin\AppData\Local\Microsoft\Feeds\RSSFeeds\main.exe” 目录,然后创建任务计划传入参数(包括:UUID、杀软信息、加密 Payload 文件名、系统版本、固定编码、计算机&用户名称)调用解压,“main.exe” 自解压完成后会释放 “UpdaterGUI.exe” 和 “dev6H678UR.tmp” 并调用 “UpdaterGUI.exe” 程序。

6、任务计划创建的项如下:

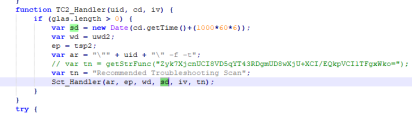

7、当创建完 SFX 自解压的任务计划后,会调用 “Func_TC_GV” 函数,判断是否存在 “avast” 或 “avg” 杀软,如果存在则创建 “TechToolkit.exe” 和 “nvapiu.exe ”两个无关的任务计划。

8、最后创建一个调用 “nvsphelper*32.exe” 文件的任务计划。

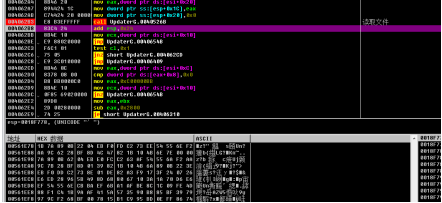

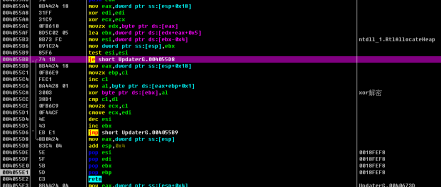

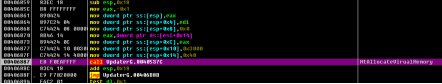

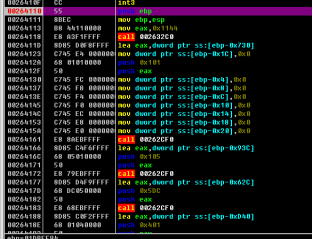

3.2.3 第三阶段 Payload 加载器, “main.exe”

1、加载器伪装成 “CLUpdate.exe” 程序,包括冗余的代码和一致的 PDB 路径。但实际为解密程序,将附件中的 “dev6H678UR.tmp” 文件加载到内存中,通过 xor 的方法解密执行。

2、其中 PDB 路径字符串如下:

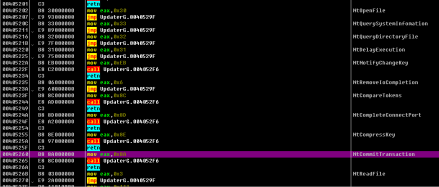

3、加载器中调用的系统函数(如:NtAllocateVirualMemory、NtOpenFile、NtReadFile等)均直接通过 sysentry 指令调用,能够在有限程度上反调试断点,实现的调用表如下:

4、通过 NtReadFile 函数读取 “dev6H678UR.tmp” 数据到内存,数据格式为“ XOR 密钥+加密 ShellCode ”。

5、通过 xor 异或解密 ShellCode 代码。

6、通过 NtAllocateVIrualMemory 分配内存页面,将解密的 ShellCode 拷贝到新分配的内存执行。

7、通过线程创建的 ShellCode 调用代码如下:

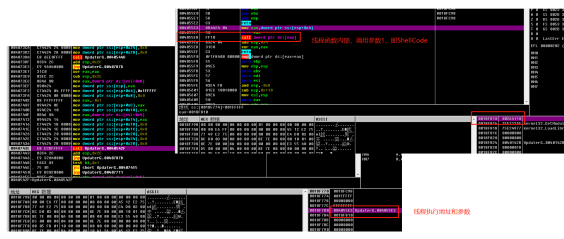

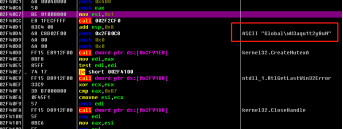

3.2.4 第四阶段 ShellCode

1、入口代码如下:

2、获取 ShellCode 携带的 C2、URL 路径、互斥量字符串等,分析样本中携带的配置如下:

|

描述 |

值 |

|

UA |

“Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.66” “Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/86.0.4240.19” “Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/85.0.4183.12” “Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/86.0.4240.19” |

|

C2 |

“http://azure-ns.com” “http://microsft-ds.com” “http://afflaf.com” “http://quanatomedia.com” |

|

Referer |

“Referer: http://www.bing.com\r\n” “Referer: http://www.google.com\r\n” “Referer: http://www.yahoo.com\r\n” “Referer: http://www.facebook.com\r\n” “Referer: http://github.com\r\n” “Referer: http://www.instagram.com\r\n” “Referer: http://mail.google.com\r\n” |

|

Path |

“/admin/settings.php” “/admin/index.php” “/actions/authenticate.php” “/index.php” “/actions/async.php” “/wp-admin/media-new.php” “/backend/login/ajax_index.php” “/administrator/index.php” “/admin/login.php” “/admin/loginauth.php” “/wp-admin/admin-ajax.php” “/admin/user/controller.php” “/get.php” “/cms/admin/login.php” |

3、创建互斥量:

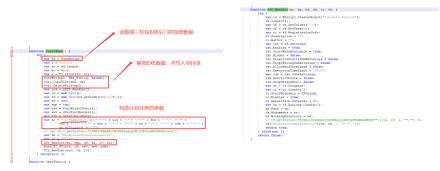

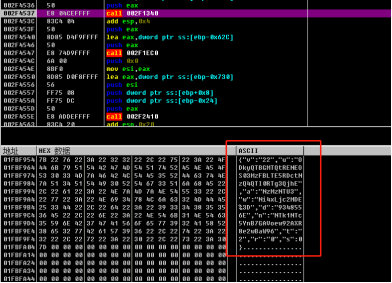

4、构造上线包,其中数据部分来自于命令行参数,即任务计划中的 UUID 、杀软信息、加密 Payload 文件名、系统版本、固定编码、计算机&用户名称。

5、构造的最终数据包{“v”:”22″,”u”:”ODkyQTBGMTQtRENEOS03MzFBLTE5RDctNzQ4QTI0RTg3QjhE”,”a”:”NzMzNTU3″,”w”:”Ni4xLjc2MDE%3D”,”d”:”9348556E”,”n”:”NTk1NTc5YnB7GAVoew92AXR8e2wBaW96″,”t”:”2″,”r”:”0″,”s”:0}

6、最终通过 HTTP 请求回传系统信息,请求代码如下:

7、由于没有获取到后续有效的 Payload ,无法进行下一阶段的分析。

四、关联分析

通过对 LNK 的元数据、手法和诱饵文件特征进行关联,微步情报局研究人员发现该组织活动期间所投递的诱饵,均为针对金融企业单位。

4.1 近期活动

1、2020年12月份以 “AquaGib 账单”为 PDF 内容,伪装成“联名账户 DCS ”的诱饵文件针对目标单位进行攻击。

2、2021年5月份,以 “Complaint Letter ID 2021” 为诱饵文件标题针对特定单位进行攻击。

3、2021年6月份,以“自拍护照291” 为诱饵文件标题针对特定单位进行攻击。

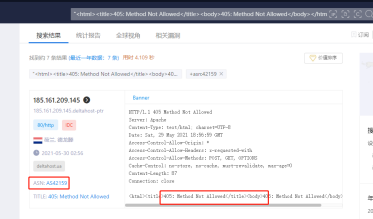

4.2 资产拓线

1、对样本中的资产进行分析后发现,该组织的服务器多数的 ASN 为“42159”,并且响应头携带为 “405: Method Not Allowed” , Zoomeye 检索结果仅7台服务器,其中部分 IP 曾在该组织的历史攻击中出现。

2、将 Zoomeye 检索结果,结合域名资产特点,域名服务商 “NameCheap, Inc.” 、URL 特点,微步情报局研究人员得到该组织的其他部分 C2 资产。

3、如IP:185.161.208.227,反查域名如下:

来源:freebuf.com 2021-06-25 16:06:15 by: Threatbook

请登录后发表评论

注册