0×00简介

最近在研究APP渗透,常见APP漏洞有哪些呢?其中包括APP反编译漏洞,APP脱壳漏洞,APP二次打包植入后门漏洞,APP进程安全漏洞,APP api接口的漏洞,任意账户注册漏洞,短信验证码盗刷,签名效验漏洞,APP加密/签名破解,APP逆向,SO代码函数漏洞,JAVA层动态调试漏洞,代码注入,HOOK攻击检测,内存DUMP漏洞,AES解密测试,反调试漏洞,还有APP功能上逻辑漏洞,越权漏洞,平行垂直,获取任意账户的信息,弱口令漏洞,暴力破解漏洞等等。那么这里有些漏洞一个一个测实现是浪费时间,所以这次写了一篇APP被动扫描的文章,希望跟大家一起学习一下。

0×01环境准备

1.夜深模拟器/导入完CA证书的安卓手机一部

2.burpsuite

3.Powershell

4.xray

由于篇幅有限,所以本次漏扫用web扫描器xray,当然其他的反编译漏洞扫描器也可以利用,被动扫描的方法不变。

0×02利用过程

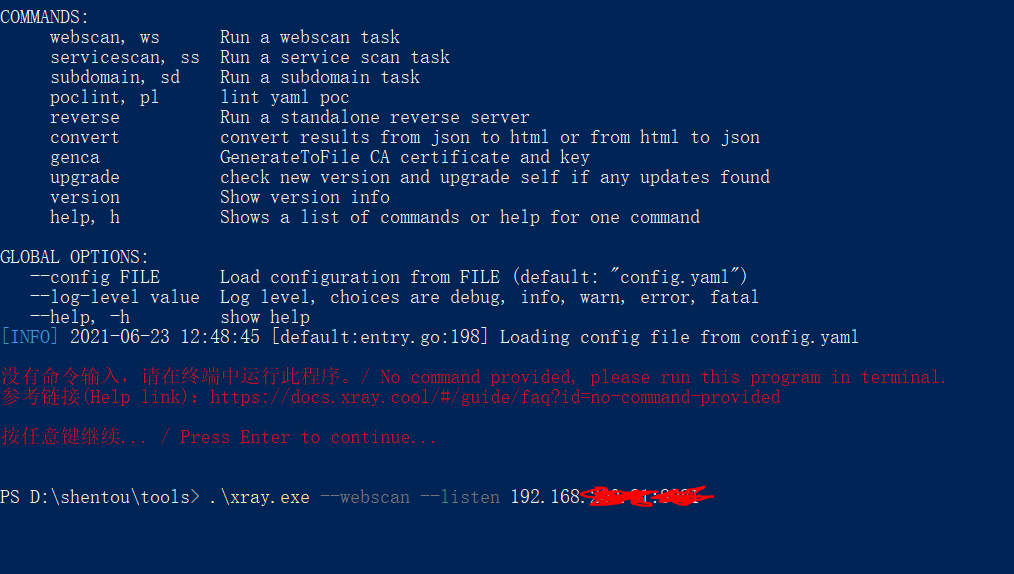

首先打开利用Powershell打开xray,接着监听burpsuite代理。命令为:.\xray.exe –webscan –listen 192.168.xx.xx:80xx 如下图。

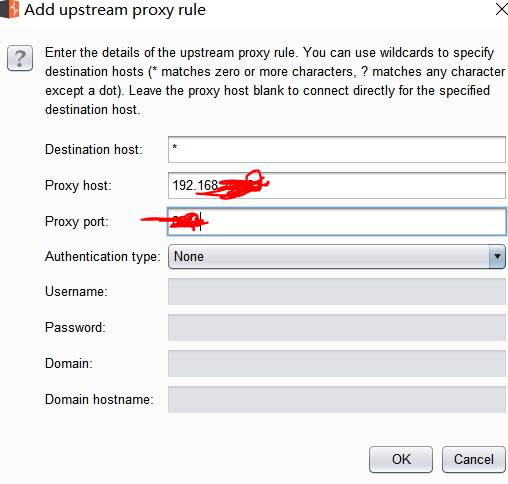

然后设置burpsuite,将所有APP的流量全部转发到xray上,如下图。

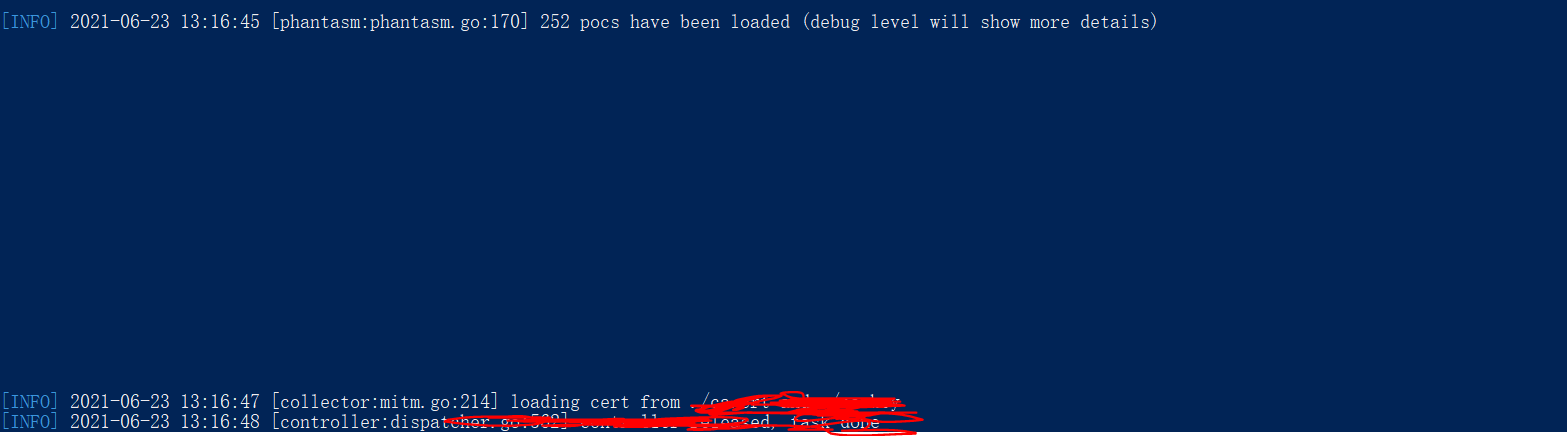

最后APP,Powershell和burp进行联动测试,如下图。

最后APP,Powershell和burp进行联动测试,如下图。

0×03漏洞分析

通过xray扫描的结果,拿出一个web漏洞进行分析。http://xxx.xx.xxx.7/index/login/login/token/16xxx895xxxxx4e1f9axx31fb0.html。一看这个URL有点似曾相识的感觉,基于URL报错查看一下,对没错 是thinkPHP5.x框架,关于thinkPHP框架漏洞网上有很多,这里不在介绍。

0×04总结

关于被动扫描APP联动问题,可以解决大部分APP web方向的漏洞,当然也可以结合其他漏洞扫描器。这里推荐我经常用的APP抓包软件吧,Charies,抓包精灵,除了http/https协议外可以选择Whireshark。

来源:freebuf.com 2021-06-23 13:37:32 by: liangxiaofei

请登录后发表评论

注册