韩国原子能研究院(KAERI) 内部网络疑似被在其北部活动的对手攻击。据悉,KAERI成立于1959年,是一家开发核聚变和辐射融合技术的韩国政府研究机构。

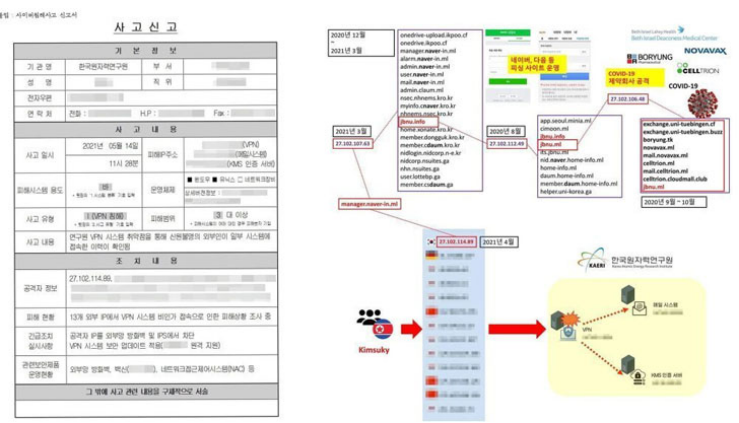

5月14日,攻击者通过一家未具名的虚拟专用网络(VPN)供应商的漏洞,开展了入侵活动,访问KAERI内部服务器。如果韩国的核电核心技术被泄露,它可能会是与2016年其国防网络遭到黑客攻击相媲美的特大安全事故。

入侵事件发生后,智库团队采取相关措施:封锁了攻击者的IP地址,并对易受攻击的VPN解决方案应用了必要的安全补丁。然而,在事件披露上,研究人员却试图进行隐瞒。

6月11日,SisaJournal(媒体)报道了攻击,而6月16日,研究人员却改口称“没有受到任何黑客攻击”,一天后,也就是6月17日,他们又承认了这一事实,并且表示“安全团队似乎有失误”。

目前,进一步的攻击细节仍然在调查中。但此次共计涉及的13个IP地址中,其中“27.102.114[.]89”这一IP与之前朝鲜APT组织Kimsuky有关,这也使得韩国更偏向将攻击归因于朝鲜。

Kimsuky(又名VelvetChollima、BlackBanshee或Thallium)一直以针对韩国智库和核电运营商的网络间谍活动而闻名。不久前,该组织攻击者还通过安装名为AppleSeed的Android和Windows后门来收集有价值信息,用于打击韩国知名政府官员。

此外,虽然用于这次攻击的VPN漏洞尚未可知,但来自PulseSecure、SonicWall、FortinetFortiOS和Citrix的未打补丁的VPN系统近年来受到了多个威胁参与者的攻击,对VPN本身的安全问题需要引起重点关注。

参考来源

https://www.sisajournal.com/news/articleView.html?idxno=219152

https://thehackernews.com/2021/06/north-korea-exploited-vpn-flaw-to-hack.html

来源:freebuf.com 2021-06-21 13:28:20 by: kirazhou

请登录后发表评论

注册