最新发现,新网络间谍组织Gelsemium与今年早些时候披露的针对Android模拟器的供应链攻击有关。网络安全工作人员通过对APT多项活动进行系统分析后发现这一结果。有证据表明,最早攻击可以追溯到2014年,当时代号为“Operation TooHash”,基于这些入侵中部署的恶意软件载荷。这些活动目标主要分布于东亚和中东,包括政府、宗教组织、电子制造商和大学。

![图片[1]-Gelsemium供应链攻击链条看似简单实则难 如何避免被“牵连”? – 作者:中科天齐软件安全中心-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210617/1623898631_60caba07e9a3f8c106d1b.jpg)

Gelsemium的整个链条看似简单,但在每个阶段都植入详尽的配置,会修改最终有效载荷的动态设置,使其更难以理解。自2010年中期诞生以来,人们发现Gelsemium采用了多种恶意软件传送技术。从利用 Microsoft Office漏洞( CVE-2012-0158 )进行鱼叉式网络钓鱼到利用Microsoft Exchange Server中的远程代码执行缺陷——可能是CVE-2020-0688,Gelsemium的攻击手法也随着漏洞情况不断改变。

供应链网络攻击

网络安全研究人员称,Gelsemium的第一阶段是一个名为“Gelsemine”的C++程序,它在目标系统上部署一个加载器“Gelsenicine”,然后检索并执行主要的恶意软件“gelselvirine”,该恶意软件能够加载命令控制(C2)服务器提供的附加插件。

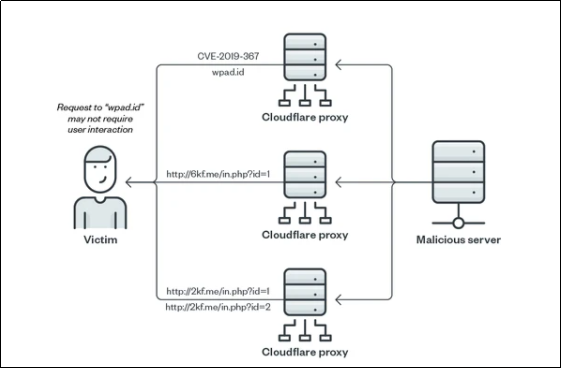

在一场名为“Operation NightScout”的活动中,攻击者是针对供应链攻击的幕后黑手,在这次活动中,该软件的更新机制被破坏以安装Gh0st RAT和PoisonIvy RAT等后门,用来监视其受害者并捕获击键和收集有价值的数据信息。

研究人员指出,最初受到供应链攻击的受害者后来受到Gelsemine的危害,恶意软件的木马化版本之间观察到了相似之处。更重要的是,在一个未命名组织的机器上检测到另一个名为Chrommme的后门,该后门也被Gelsemium组织入侵。它使用了与gelselvirine相同的C2服务器,这是否意味着威胁者可能通过其恶意软件工具集共享攻击基础设施。

研究发现Gelsemium的生物群系非常有趣:遥测技术显示出的受害者很少,但有大量的适应性成分。通过插件系统也可以看出恶意软件开发人员具有深厚的c++知识。

供应链攻击危害

供应链攻击是威胁者通过感染合法应用分发恶意软件来访问源代码,窃取数据或更新机制。软件供应链可划分为开发、交付、运行三个大的环节,每个环节都可能会引入供应链安全风险从而遭受攻击,上游环节的网络安全问题会传递到下游环节并被放大。在供应链攻击过程中,受攻击的是上游厂商,威胁者通过一些系统漏洞植入恶意软件,受影响较大的是下游厂商。换句话说,上游厂商存在代码安全隐患,那么下游厂商将会增加被攻击的风险。

有统计显示,供应链攻击有5种典型的攻击方法:

1. 利用供应商的产品进行注入(如Solar Winds事件)

2. 利用第三方应用程序(如邮件/浏览器漏洞)

3. 利用开源代码库中包含的代码漏洞

4. 依赖关系混淆

5. 恶意接管(担任社区项目维护者,注入恶意代码)

显然,在这几种攻击方法中,无非都是利用网络安全防范意识差及软件系统漏洞和配置问题实施攻击,因此加强网络安全防范意识,日常做好系统安全防护是一方面,另一方面,在应用软件开发过程中,要实时检测是否存在代码缺陷及系统漏洞。尤其随着开源代码、软件构建自动化工具逐渐被使用,对于第三方或开源依赖关系中的漏洞,可能会在我们毫不知情的情况下成为恶意攻击突破点。

如何应对供应链攻击

对于供应链安全来说,最重要的是保证软件供应链从源头开始安全无风险。在整个软件应用程序开发全周期中加强对产品的安全检测,并对自身产品Devsecops流程进行风险管控。从源代码开始,使用静态代码安全检测工具SAST+软件成分分析SCA确保代码安全,同时对于恶意接管和软件/组件的公开漏洞进行安全监测,结合黑盒测试DAST及灰盒测试IAST查找运行中的系统漏洞,通过静态分析、成分组成分析和固件分析,在开发、测试、移交和发布阶段,全方位保证应用程序及交付的安全。

参读链接:

https://thehackernews.com/2021/06/noxplayer-supply-chain-attack-is-likely.html

来源:freebuf.com 2021-06-17 10:58:37 by: 中科天齐软件安全中心

请登录后发表评论

注册