一、摘要

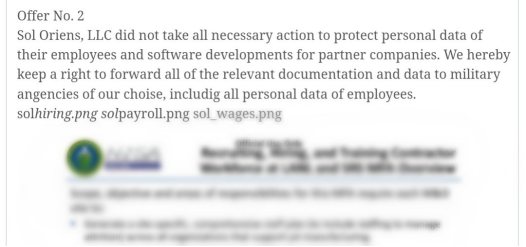

微步情报局监测发现,2021年6月 11日,国外媒体 threatpost 发布文章宣称美国能源部 (DOE) 的分包商同时也是美国国家核安全局 (NNSA) 核武器开发合作商的 Sol Oriens 公司遭受到网络攻击,并且 Sol Oriens 公司人员已证实该公司于上月发现被勒索病毒攻击,而国外安全专家宣称此次攻击为 REvil 勒索软件,并且发现攻击者将 Sol Oriens 部分数据公开到 REvil 勒索软件的暗网官网上,其中包括2020年9月的公司工资单,少数员工的姓名、社会保障号码和季度工资。还有一个公司合同分类账以及部分概述工人培训计划的备忘录,备忘录顶部有美国能源部和美国国家核安全局的标志。同时 REvil 勒索软件的官网上声明, Sol Oriens 公司没有采取一切必要措施来保护其员工的个人数据和合作伙伴公司软件开发数据,并且将会保留所有相关数据和文件提供给其他军事机构的权力,包括该公司员工的个人数据。

二、事件分析

受害者分析:Sol Oriens是一家什么样的公司

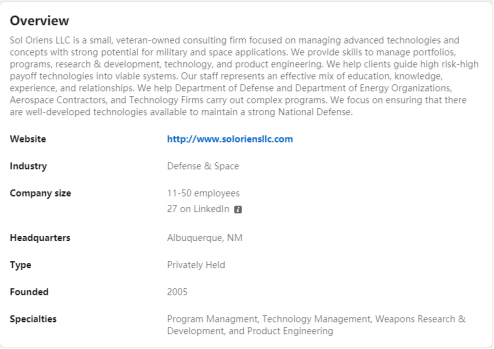

由于 Sol Oriens 公司被勒索攻击,自6月3日后,该公司的官方网站就已经无法访问,但通过在 LinkedIn 上该公司发布的相关信息可以了解到,该公司是成立于2005年的一家小型咨询服务类公司,总部位于新墨西哥州阿尔伯克基,公司人数在50人左右,涉及行业为国防和太空,专注于军事和空间应用潜力的先进技术和概念,提供项目管理、技术管理、武器研发和产品工程的服务,该公司同时是美国能源部 (DOE) 、美国国家核安全局 (NNSA) 的合作商。

在国外招聘网站 Lensa 上发现,该公司在2020年1月发布一条关于高级核武器系统主题专家职位的招聘广告,招聘信息中写道需要一位在 W80-4 等核武器方面拥有20多年经验的专家,应聘成功后会与 NNSA 的其他合作商人员共同工作。W80 核弹头自1976年开始研制,1984年开始量产,是一种两级式热核弹头,可以长期存储,具备在飞行中可改变威力的能力,其爆炸威力在5000到15万吨级之间,2018年, NNSA 发布 W80 核弹头延寿计划:W80-4 延寿计划 (LEP) ,翻新后的弹头将用于亚音速空射巡航导*弹 (ALCM) 和新型的长距离防区外武器 (LRSO) 巡航导*弹,预计2025年9月前交付首枚 W80-4 核弹头。

在国外媒体 threatpost 发布此次勒索事件文章前,REvil 勒索软件商于6月初就在其暗网官网上发布通告,宣称有五家企业公司被攻击, Sol Oriens 公司就在其中,并指出他们目标不光是大型企业,还包括与之相关的承包商。

勒索软件:REvil

REvil 勒索病毒也被称为 Sodinokibi ,是一种勒索软件即服务 (RaaS) 的运营模式,通过出售运营权给其他攻击分发团队,并与分发团队共同分配获取的勒索赎金,该背后团伙勒索目标中不包括俄罗斯或是前苏联国家,所以被普遍认为总部位于俄罗斯。REvil 勒索病毒于2019年5月24日首次被发现,通过已知的安全漏洞和钓鱼攻击等多种方式感染,由于它与 GandCrab 的相似性备受关注。

GandCrab 是另一个臭名昭著的 Raas 型勒索软件,该勒索团队于2019年宣布关闭,据报道宣称其通过勒索收入超过20亿美元。研究发现:REvil 和 GandCrab 两个勒索软件家族是基于相同的源代码构建的,而 Sodinokibi 的背后运营商也曾宣称他们曾经是 GandCrab 的分支机构,后来获取到 GandCrab 的源代码对其进行了重建和运营。

2.1 攻击手法

入侵手法

Weblogic 漏洞、 Exchange 漏洞、 RDP 暴力破解、水坑攻击和钓鱼邮件等。

攻击工具

PSEXESVC 、Sodinokibi 病毒、 IcedID 、 CobaltStrike 、 UACBypass 、内存转存工具等。

2.2 攻击事件

2020年5月,该犯罪团伙从律师事务所 Grubman Shire Meiselas&Sacks 窃取近 1TB 的信息而闻名,被窃取的数据包括了数位明星和公众人物,其中就包括前任美国总统特朗普,该犯罪团伙要求的赎金高达4200万美元,同时威胁宣称如果未全额支付,将公开特朗普的相关数据信息,而当时正值美国总统大选期间。

2020年6月,该勒索软件犯罪团伙推出一个类似 eBay 的拍卖网站,将窃取的受害者数据进行拍卖,而不再是免费公开。

2021年3月18日,该勒索团伙在其数据泄露站点商发布了部分关于宏基 Acer 的财务电子表格、银行结余和银行通讯文档相关截图,并声称如果提前支付赎金将会返回20%的折扣,作为回报,将会提供解密软件、漏洞报告和删除被盗数据,如果不按时支付则将赎金增至1亿美元,同时对宏基 Acer 发出警告,称不要重复 SolarWind 的”命运”。在后续调查发现该团伙曾经于2021年3月5日利用 Exchange 漏洞对宏基的一台 Exchange 服务器进行攻击。

2021年4月,该团队从 QuantaComputer 窃取了即将推出的 Apple 产品计划,并威胁如果不支付赎金则公开发布这些计划。

2021年5月17日,国外安全研究人员发现,在上周的对美国东海岸主要输油*管道公司 Colonial Pipeline 造成严重破坏的勒索软件组织 DarkSide 很可能与 Sodinokibi 有关,分析发现赎金通知、壁纸、文件加密扩展名和详细信息的设计以及内部工作方式都与 Sodinokibi 勒索软件非常相似,而且这两个 RaaS 的运作存在重叠,DarkSide 的所有者很可能曾经是 Sodinokibi 的分发者。

2021年5月30日,全球食品分销商 JBS Foods 被勒索攻击,导致美国所有牛肉工厂关闭,并且中断了家禽和猪肉工厂的运营,随后白宫方面宣称此次攻击为 REvil 勒索软件,几天后, JBS 向 REvil 运营商支付了价值1000万美元的比特币赎金。

2.3 受害者信息

根据公开攻击案件数据记录,估计受害者总数约为250个组织,其中来自美国的受害者高达58%,保守估计2020年 Sodinokibi 的赎金总收入为1.23亿美元,而在已知的19家受害者企业中,至少15家受害者企业可能已经支付了数百万美元的赎金。

Sodinokibi 背后运营团队一直在招募更多的分发者,吸引新成员合作的一种有效途径就是炫耀其收入,该团队曾在一个俄语黑客论坛中公开招募具有丰富经验的黑客团队或者人员,并且存放了99个比特币(约合100万美元)。该黑客论坛允许成员查看其他成员的存款,可以通过论坛存入的比特币进行交易,用于吸引加盟者并获取信任。同时该团队成员也声称他们正在考虑对受害者组织进行分布式拒绝服务 (DDoS) 攻击,这是增加对受害者支付赎金压力的另一种方式。

三、总结与思考

勒索软件攻击通常是代表着一系列攻击,勒索软件的植入一般则是作为攻击的最后一环,通常攻击者会通过漏洞、弱口令、钓鱼等攻击方法进入企业内网中,在内网中获取足够的权限后,攻击者开始肆无忌惮的浏览、盗取相关数据,最后植入勒索软件达到目的。由于勒索软件发展为 Raas 模式后,这些勒索软件提供商不再需要专注于入侵能力的提高,转而专注勒索软件的开发,使得整个攻击流程更加专业化、 APT 化。

此次攻击事件也值得引起所有企业的重视,并非所有的大型企业才是勒索软件的目标,作为许多大型企业的承包商、合作商一样面临被攻击的危险,如果一旦失陷,极有可能波及到上级合作商。而在前段时间发生的美国燃油*管道公司 Colonial Pipeline 被勒索攻击事件和此次美国核武器开发合作商 Sol Oriens 公司被勒索攻击事件也说明了,网络安全既是国家安全,所以希望所有企业能够重视,避免此类事件的发生。

随着勒索软件攻击日益增长以及攻击手法的更加精进,对于企业来说,企业防御能力面临的考验也逐渐增多。特别在面对具有定向性的勒索攻击时,不能纯粹依靠传统安全软件进行防护和备份文件恢复,重点在于防御并非事后处置。需要加强纵深防御建立快速应急响应机制与团队,针对不同业务线、网络、设备制定不同防护策略,加强边界防御管理能力,保证安全响应流畅性。

四、处置建议

1、微步情报局已掌握 REvil 勒索相关情报,使用微步在线相关产品的客户,请关注相关产品是否存在名为 “REvil” 或者 “Sodinokibi” 的告警信息,如有出现,请及时高优先级处置;

2、排查企业邮箱/个人邮箱账中是否收到过可疑邮件,并通过相关情报信息进行自查;

3、如发现部分员工存在账号、密码被盗情况,需及时修改密码,并进一步核实该邮箱是否出现过异常登陆及其他恶意行为。加强内部人员安全意识培训,勿轻信可疑邮件中包含的可疑链接;

4、定期更换账号密码,保证密码长度与复杂度,不同系统账号尽量使用不同密码,对于重要业务平台使用多重身份验证,建立零信任模型;

5、设置重要资料共享访问权限,定期备份关键系统和资料;

6、定期清点公司资产,正确配置相关安全产品,对可疑告警进行及时处理并检查软件和系统漏洞,及时更新安全补丁;

7、使用正规渠道下载、安装软件,请不要随意打开不明渠道共享文件。

来源:freebuf.com 2021-06-17 17:23:35 by: Threatbook

请登录后发表评论

注册