6月7日,在司法部的新闻发布会上,美国宣布其没收了DarkSide勒索团伙所使用的一个加密货币钱包,其中包含了来自 Colonial Pipeline的赎金。如何截获并且成功打开加密货币钱包?这一问题成为很多人的疑问,甚至出于对美国政府”控制“加密货币的怀疑而导致比特币价格大跌。

目前存在有几种可能:

(1)数字货币存在安全漏洞。不过这一可能性较小,因为也没有任何的迹象表明他们能够破坏椭圆曲线数字签名算法(ECDSA)。

(2)FBI执法部门入侵了犯罪组织的IT基础系统,进入到他们存储私钥的服务器里,从而获取了一个属于DarkSide比特币钱包的私钥的控制权。也就是用私钥打开了钱包。

接着,我们来回顾一下简单的时间线:

5月7日,美国最大燃油管道公司Colonial Pipeline支付近500万美元赎金。

5 月14 日,勒索软件团伙曾声称无法访问他们的一台支付服务器。

6月7日,美国宣布追回大笔赎金。

“勒索软件团伙曾声称无法访问他们的一台支付服务器”这一消息似乎为第二个可能性提供了一些证明。再结合美国司法部坚持其具备追踪资金的能力的言论,而加密专家也表示比特币钱包被FBI打开更多是因为私钥而非货币本身存在漏洞。

![图片[1]-截获比特币、访问加密通信,FBI为何能访问那些加密消息? – 作者:kirazhou-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210610/1623304610_60c1a9a21797b64ddf4ba.jpg)

截获比特币,很可能是FBI通过比特币交易记录一直追溯到一个数字钱包,从而锁定资金的存储地进行资金封锁,然后他们通过对DarkSide勒索团伙的情报掌握,实现了对勒索软件基础设施的入侵,获取了私钥(这一点从DarkSide勒索团伙此前表示“我们已经无法访问我们的基础设施,包括博客、支付服务器”中可以窥见,即美国执法机构是完全有可能获取其基础设施的访问权限的)。

虽然Colonial 赎金追回事件中如何入侵获取私钥的具体手法不明,但Ironside行动中的策略已被公开。

Ironside是由FBI在2018年开展的一项全球性诈骗打击活动。FBI及其国际合作伙伴通过访问和使用犯罪分子的加密通信,从而顺藤摸瓜顺利收网,逮捕了包括澳大利亚头号通缉犯,土耳其跨国贩毒集团老大Hakan Ayik在内的超过100个有组织犯罪集团,200多名犯罪嫌疑人。

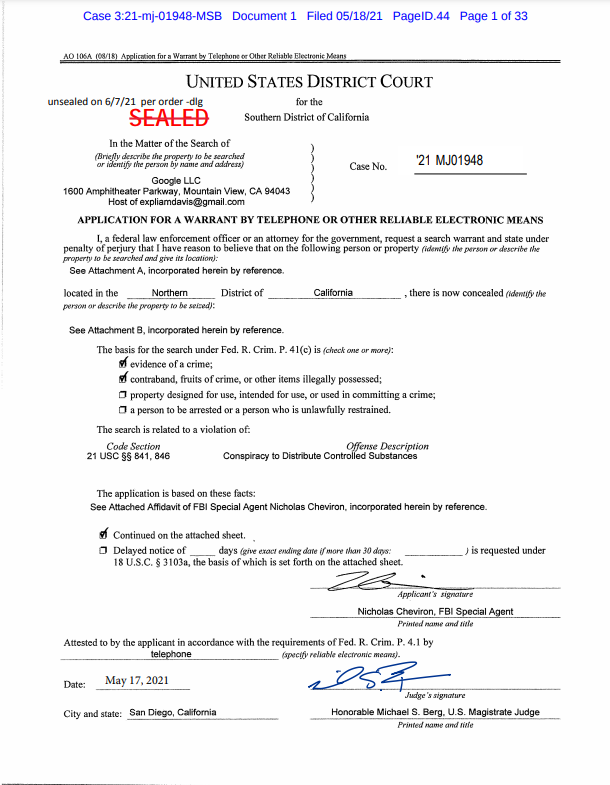

继截获比特币后,FBI还能访问加密通信?通过公开的执法令,可以发现此次行动的关键在于“监听”。

An0m:为犯罪分子定制的加密聊天蜜罐平台

2018年,FBI查获了Phantom Secure:一家向贩毒者、雇佣杀人犯和其他有组织犯罪头目出售加密手机的聊天服务公司。这家总部位于加拿大的企业购买智能手机后,剥离了设备的GPS、通话、短信和互联网接入功能,然后安装一个加密的电子邮件系统,从而使手机处于闭环通信中——它们只能相互通话。并且,只有与经销商有直接联系的人才能购买到这样一部定制手机。

Phantom Secure为FBI提供了灵感。他们决定开展一项Ironside行动,而行动的一大主角正是由FBI研发的一个专为犯罪分子定制的加密聊天蜜罐平台An0m。

在工具测试阶段,行动的合作伙伴AFP(澳大利亚联邦警察)获得法庭命令,对分发给澳大利亚境内个人或与澳大利亚有明显联系的个人的Anom设备进行合法监控。测试阶段共计分发了大约 50 台设备,并且监控非常成功。

测试后,FBI和第三个国家接触,并且该国家同意加入 TrojanShield 调查并建立自己的 iBot 服务器,支持此次行动。

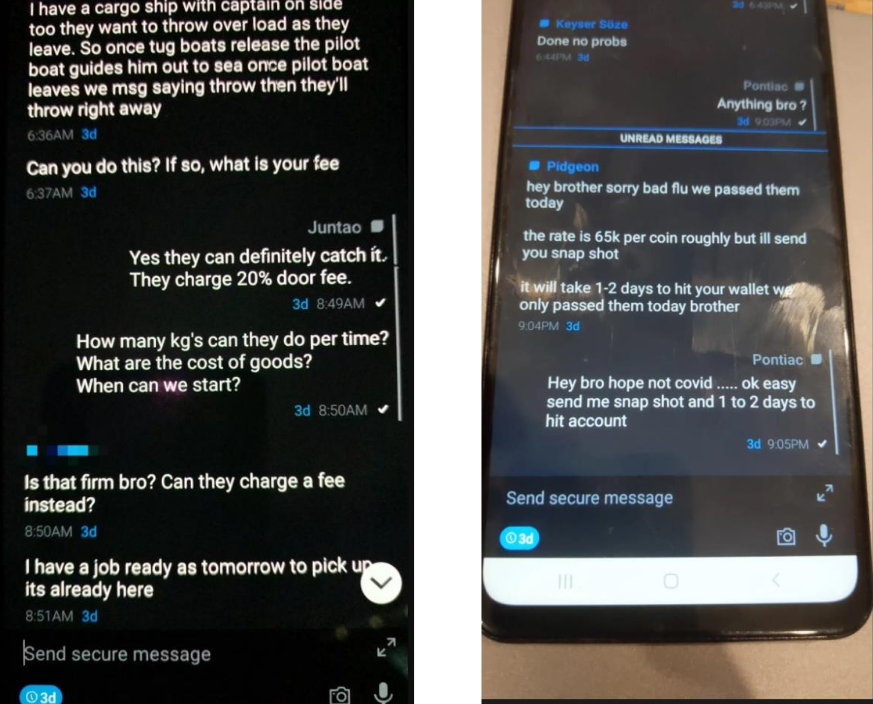

随后,行动正式开始,FBI又招募了CHS(机密人员),通过这些人员将加密通信产品Anom介绍给跨国犯罪组织(TCOs),此外,他们还将Anom设备分发给与TCO有直接联系的加密通信设备分销商,从而让TCOs的成员开始用上了这款”不错“的设备。

刚开始的时候,Anom的应用范围很小,到了2019年Anom开始在犯罪圈子内流行, 2020 年随着EncroChat和Sky ECC平台被取缔, Anom 已经不需要卧底特工来推广了,它在犯罪圈“火了”,到后来甚至有近 9000 名活跃用户。

Anom是个什么呢,简单来说这是个蜜罐。以加密通信为包装,将设备贩卖给犯罪分子,当犯罪分子开始使用时,他们的通信信息就会被FBI及AFP所监控。

为了更好地取信于犯罪分子,钓到更大的鱼儿。FBI、AFP 和CHS(机密人员)在现有的加密系统中构建了一个主密钥,该系统秘密地附加到每条消息上,并使执法部门能够按原样解密和存储消息传送,显然,那些Anom设备的用户是不知道主密钥的存在。 而针对位于美国境外的设备,通信过程中的加密抄送则会被路由到位于美国境外的“iBot”服务器,在那里,专门的机密人员会进行代码解密,然后再重新加密传送。

每个Anom用户都会被分配到一个特定的Jabber标识(JID)。JID是一个固定的、唯一的字母数字标识。而Anom用户可以选择他们自己的用户名,并改变他们的用户名列表。对此,”幕后“的联邦调查局保留了一份JID和相应的Anom用户的网名列表,用以追踪与调查。

6 月 7 日,由于一些犯罪团伙发现信息监听的端倪,执法机构对这次行动进行收网。

根据文件,执法机构累计翻译和编译了来自 90 多个国家/地区的 11800 台设备的超过 2000 万条消息。其中,前五个国家包括澳大利亚、德国、荷兰、西班牙和塞尔维亚。最后,这次行动共计发出525 份搜查令、使得224 人受到指控、6 个秘密实验室被取缔,并避免了 21 次杀人威胁,查获了 3.7 吨毒品、104 件枪支和武器以及超过 4500 万澳元的资产。

旧的犯罪平台消失于灰烬,新的网络犯罪服务、平台、工具又将在别处重生。此后,网络犯罪分子可能会更为谨慎,甚至使用合法的端到端加密聊天服务。这场对抗,依旧没有终结。

参考来源

来源:freebuf.com 2021-06-10 11:02:49 by: kirazhou

请登录后发表评论

注册