环境的搭建:

1,在Windows 7安装IIS服务,访问www.baidu.com或其他任意站点,保存首页文件至本地wwwroot文件夹中;

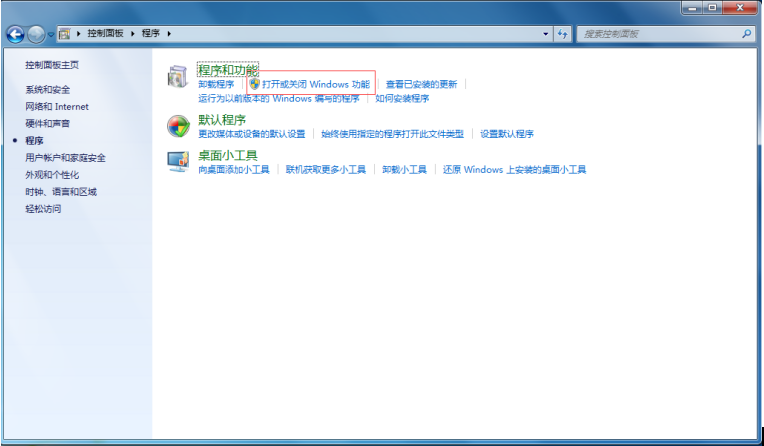

(1)打开控制面板,找到“程序”,点进去

点击“打开或关闭Windows功能”

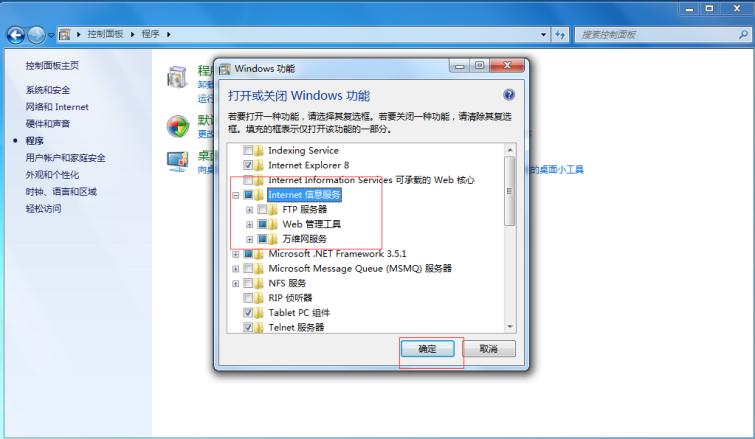

找到“Internet 信息服务”并勾选,然后关机重启

安装完成后,再回到控制面板里面,找到“管理工具”,点进入

双击“Internet 信息服务(IIS)管理器”

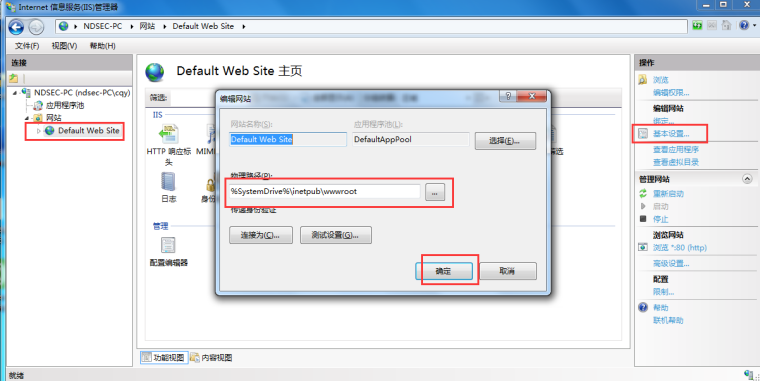

点击“基本设置”,根据下图点击确定

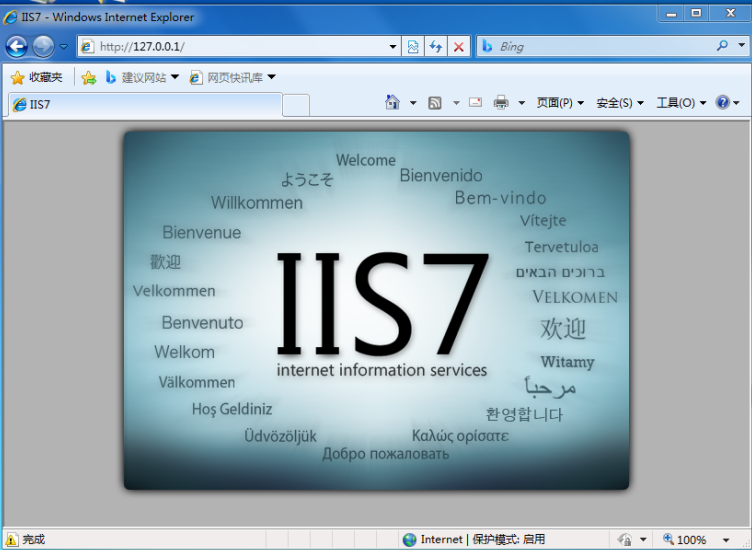

这时访问本机地址127.0.0.1

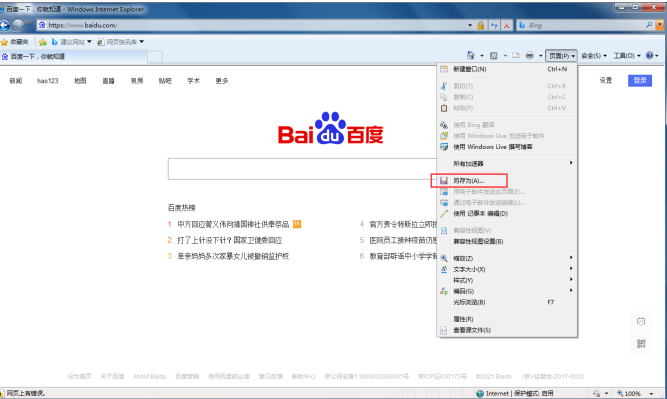

访问www.baidu.com或其他任意站点

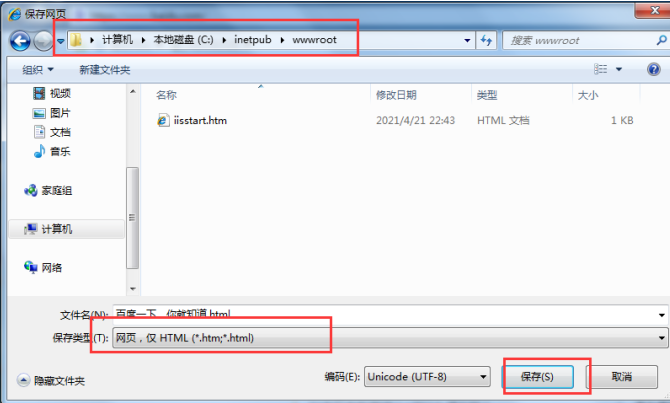

保存首页文件至本地wwwroot文件夹中;

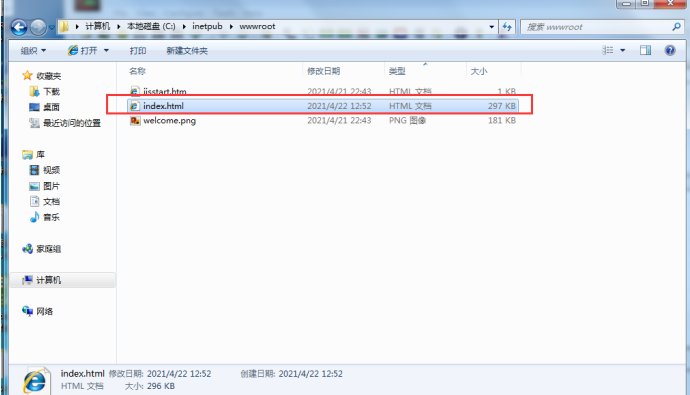

并改名为index.html

这时访问127.0.0.1时就为百度页面了

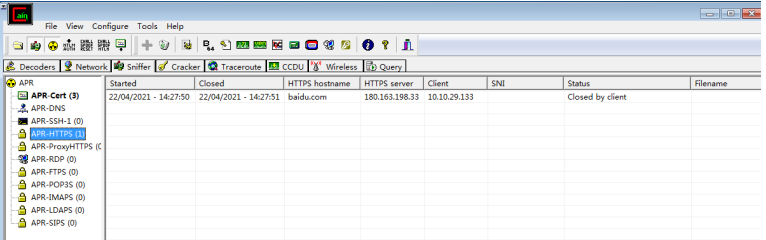

2,在Windows 7使用“Cain & Abel”软件对Windows server 2003实施DNS欺骗攻击;

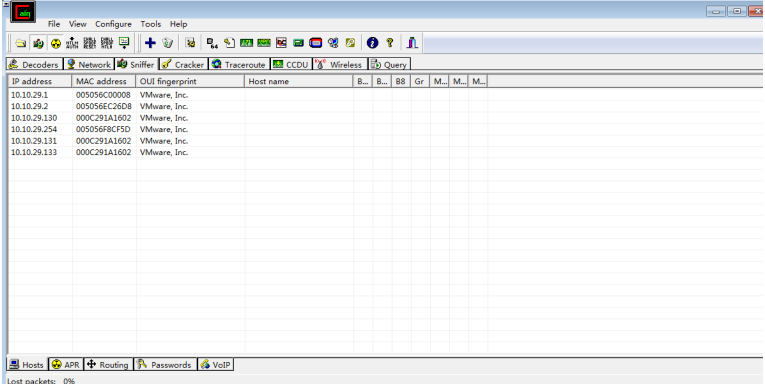

扫描网段上的所有主机的MAC地址

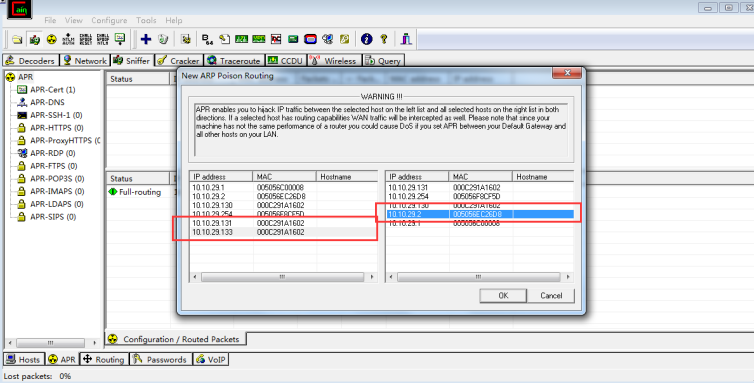

进入APR页面,左边的框里添加要进行ARP欺骗的主机地址,在右边的框里,选择那台主机的网关

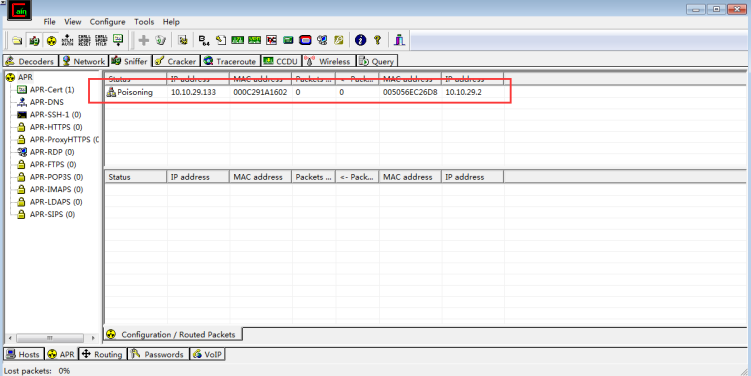

启用APR攻击

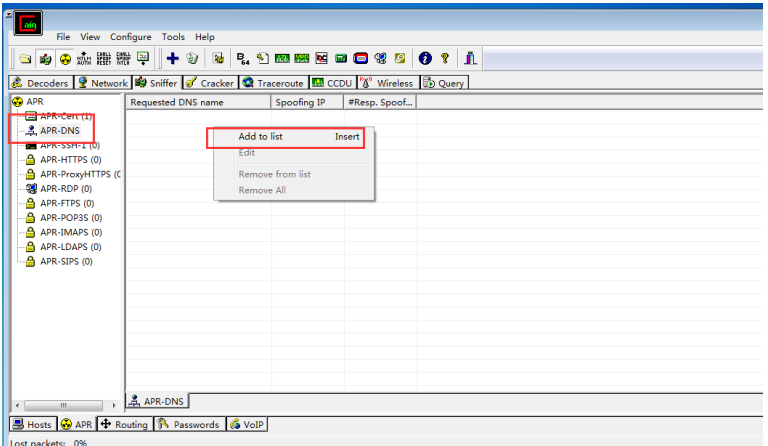

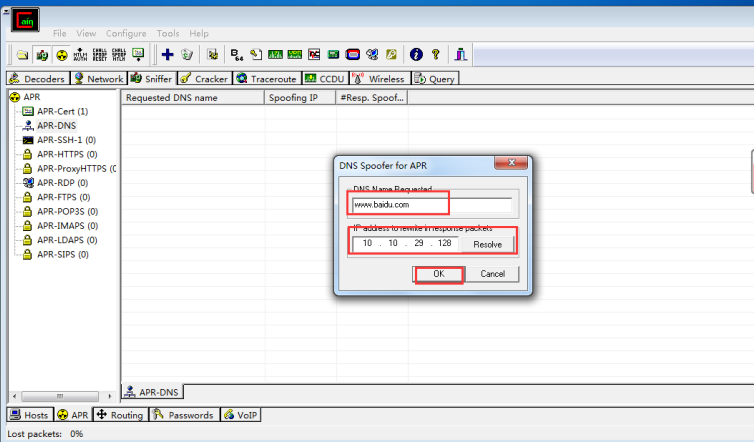

DNS攻击,地址设为本地主机地址

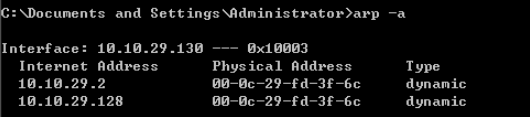

在Windows Server 2003使用Arp命令查看网关MAC地址变化情况;(此时欺骗成功)

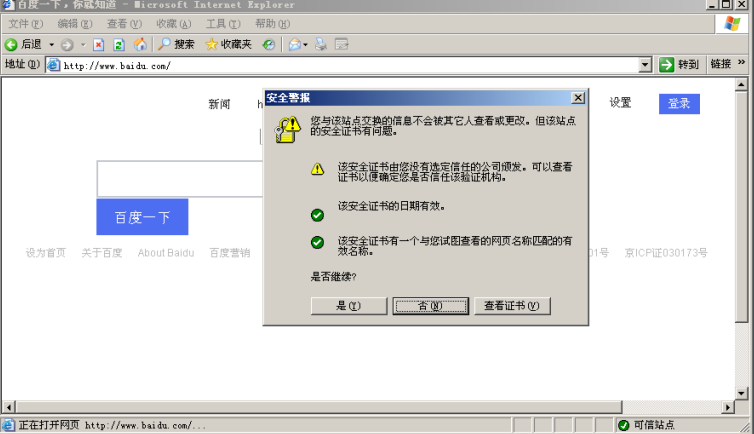

在Windows Server 2003使用浏览器访问“www.baidu.com”,查看欺骗结果。

这时我们使用windows2003访问百度

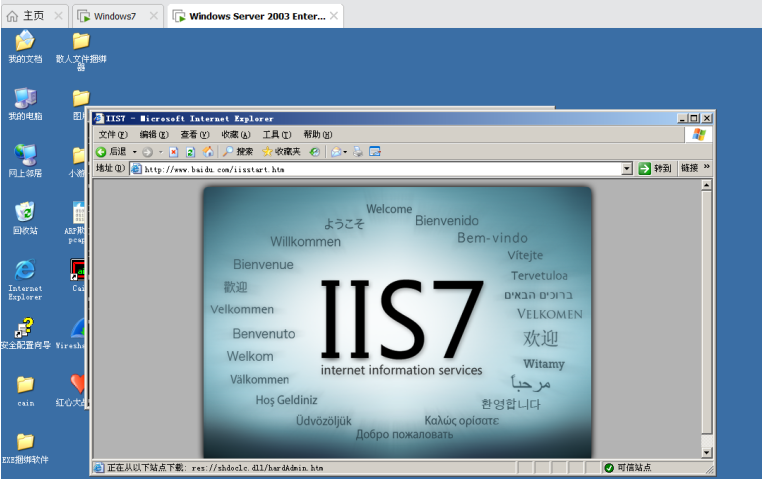

再一次验证http://www.baidu.com/iisstart.htm

来源:freebuf.com 2021-06-07 20:41:54 by: Zxl2605

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册