什么是零信任?最近为什么那么火?

为什么现在整个安全圈各大厂商都快速布局零信任产品?连互联网公司也推出零信任架构了?

看懂业内热点,还是必须掌握一些课代表推荐的专业知识。

01 过去VS未来

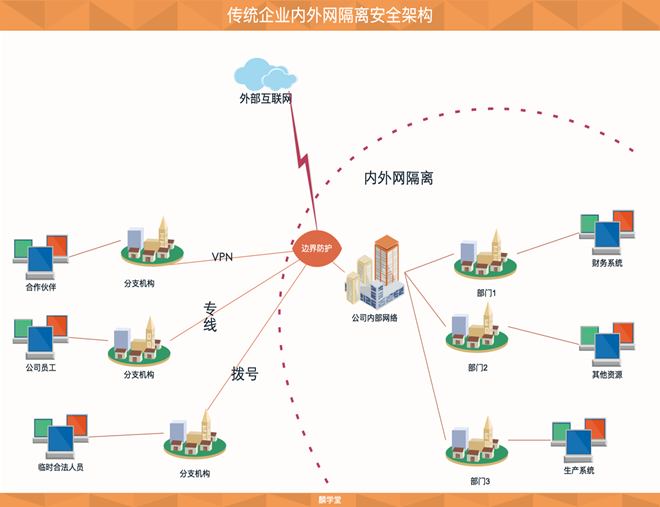

传统的企业安全保护框架,一般都是进行内外网隔离。通过在边界部署大量的边界安全防护产品例如:防火墙,IPS等防止黑客入侵。这就好比是给企业的内部建立一道护城墙,只允许在城内的人进出,不允许外人随意进来。

然后发展到开放给外地的分支机构远程接入到公司内网,就像是开始在城墙打各种门洞,方便自己人自由进出护城墙。为了加强防护,通常使用的是VPN,身份认证服务器等防止不法分子从门洞里混进城里。

假设前提:能够进入到公司内部网络的人员是可信任的。

关键词:内外网隔离,边界安全防护、远程访问、VPN,身份认证、防火墙、IPS

随着越来越多的企业采用外部公司提供的云服务,员工出差用自己的手机接入公司内网,还有大量的IOT设备如摄像头等等部署在公司外网。就像为了能够让这波流浪在外的亲人也能随时进城,这个护城墙只好不断的继续开各种门洞。结果就是这个护城墙变得千疮百孔了。

所以有人提出来:干脆把这堵护城墙拆了,直接用类似唯一身份(即成为SSO单点登录)的方式,辨别自己人。

持有唯一有效身份的就是自己人,没有合法身份就是外人,不能用公司的资源。无论这个人是在城内还是城外。

大家都觉得这主意很不错,取了个名字叫做“零信任-ZeroTrust“。关键的是零信任不仅有概念,而且还有人做出来了——谷歌的 BeycondCorp。于是业内人士开始看到了新的蓝海,零信任概念大火!

假设前提:所有人员都不可信任,无论何时何地。

关键词:云计算、IOT、SSO、零信任

02 BeyondCorp的关键技术点

谷歌相继发布了6篇针对零信任的论文,解释了BeyondCorp团队是如何实现零信任框架。

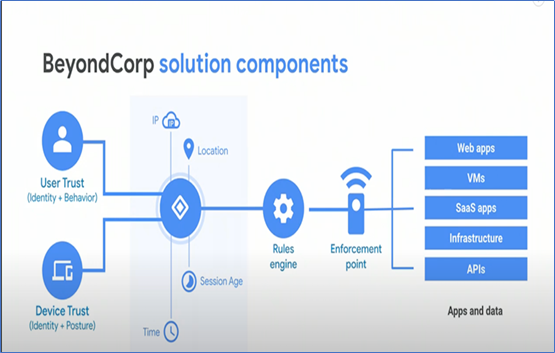

这些论文引起了安全领域人士的高度关注。那到底谷歌是如何做到无论员工在何时何地,都可以安全的接入公司的网络,而不担心有人假冒?我们来看谷歌的零信任产品BeyondCorp是如何实现的:

假设前提:所有对于公司内部资源的认证与授权,只依赖于设备及用户凭证。

实现关键:唯一性识别,动态授权

1、唯一性识别:

设备唯一性识别

——设备指纹

——TPM 谷歌自研的TITAN加密芯片可以实现。

——安全证书存储到硬件级别。

用户唯一性识别

——SSO系统

——访问控制权限RBAC(角色访问控制)

——双因素认证

2、动态授权:

安全策略

——建立访问清单

——建立信任等级,信任度可以随时变动。

——访问判定(用户名,组群,设备指纹,设备属性、位置等综合)

——消息管道方式来推送请求

代理访问

——所有访问企业的资源必须通过代理,如访问:Web应用、VM、API、SaaS、基础设施这类资源。

——采用谷歌的Chrome浏览器来实现web应用代理安全。

——企业应用在DNS内注册,使用CNAME(实名映射)进行应用指向。

——基于802.1x的RADIUS 服务器认证

关键词:设备指纹、TPM、SSO、RBAC、双因素认证、信任等级

03 零信任的技术瓶颈

根据谷歌Beyondcorp的关键技术点,以及自身团队在实施过程中遇到的问题,目前零信任大规模实施的技术瓶颈在于:

1、由于用户类型众多,安全策略设置将会非常复杂。

2、处理速度是否可以承受瞬间数千甚至数万个请求,SSO性质的代理处理能力是关键。

3、误判率非常重要。过高的误判率会带来非常繁重的人工鉴别任务。如:合法请求总是被拒绝,不得不进行人工审核。

因此,如果一下子把原来的护城墙全部拆除,所有接入请求均采用零信任系统。无论对策略配置的精准度,请求处理的速度,可以接受的误判率等等都会有非常大的挑战。因此BeyondCorp的团队提出逐步迁移的方式。

——拆除部分VPN

——拆除的VPN流量导入到流量管道进行观察

——确认无误后正式迁移

——直到所有类似流量迁移完毕

04 未来优化提高点

以上分析可以知晓,零信任产品的处理速度是以后每家公司产品的竞争力之外,还有一个非常重要的技术指标:误判率。

如何降低误判,提高命中率。这涉及到机器学习内容。

谷歌是采用海量数据获取训练正确稳定的识别能力。

1、设备指纹如何进行稳定识别?

谷歌声称:BeyondCorp从超过15个数据源获取数十亿的增量数据,高达80TB的历史数据,训练模型从而获取设备的特征值。

2、用户信任等级如何稳定识别?

所有一切事物都会随时变化,用户的信用等级也是动态的变化。谷歌仍是采用机器学习方法,为用户行为建立动态评分机制。评分高低决定信任级别高低。

3、针对新用户、新设备这些新的数据如何建立信任关系?

新数据的信任关系,其实就是机器学习中的稀疏数据集问题。谷歌提出来的是采用X.509协议等方法,进行首次认证绑定。

4、代理接入多样化是否可以实现?

BeyondCorp团队公开承认,目前主要支持web应用,而且是必须安装Chrome浏览器。其他非Web协议、iOS、Android等操作系统尚未支持。

5、哪些工作流可能会绕开访问?

没有正面回答。

关键词:机器学习、稀疏数据集、信任等级、训练集合、特征值

05 结论

万物互联的网络空间时代,2010年Forrester分析师John Kindervage第一个提出“零信任模型”(ZeroTrust Model),其核心思想是网络边界外的任何东西,在未验证之前都不予以信任。

该模型放弃了“边界防护”的思路。“零信任模型”,让业界人士意识到这确实是一种可以有效解决网络空间安全管理的框架。

谷歌的成功案例,促使美国政府大力支持,国内外各大产品厂商也纷纷提出自己的解决方案,这也就是为什么零信任的掀起了如此高的热潮。

一旦零信任产品真的可以大规模实施,也同时意味着,现有部分传统的网络安全产品将会消亡,例如VPN、防火墙、入侵检测等。

来源:freebuf.com 2021-06-04 14:05:30 by: monicazhang

请登录后发表评论

注册