*严正声明:本文仅限于技术讨论与分享,严禁用于非法途径。

简介

冰河木马开发于1999年,跟灰鸽子类似,在设计之初,开发者的本意是编写一个功能强大的远程控制软件。但一经推出,就依靠其强大的功能成为了黑客们发动入侵的工具,并结束了国外木马一统天下的局面,跟后来的灰鸽子等等成为国产木马的标志和代名词。HK联盟Mask曾利用它入侵过数千台电脑,其中包括国外电脑。

实验环境:

WinServer 2003为攻击机:(10.10.29.128)

WinXP为靶机:(10.10.29.134)

实验步骤

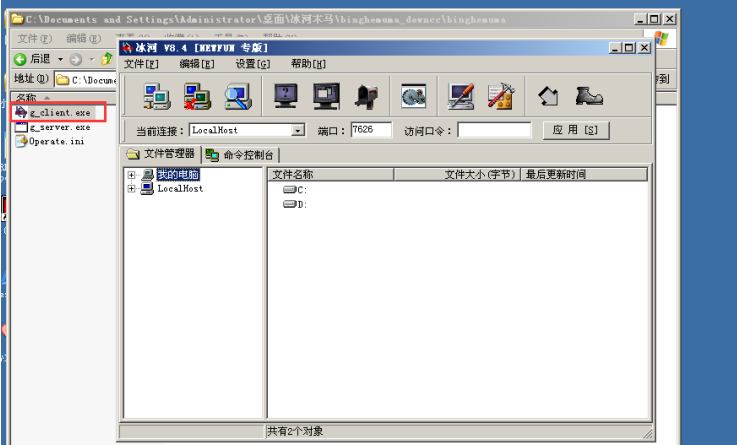

1,在WinServer 2003上运行冰河木马客户端,制作冰河木马;打开冰河木马

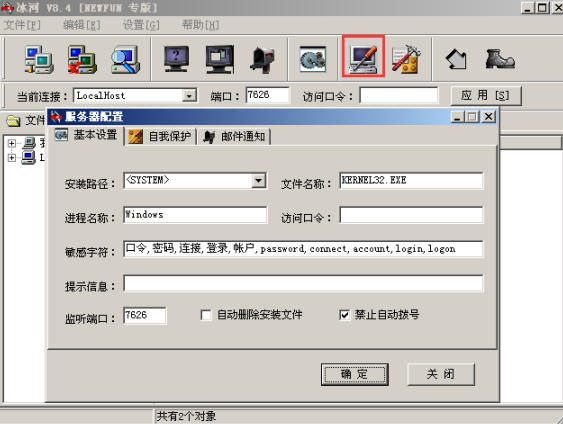

打开服务器配置

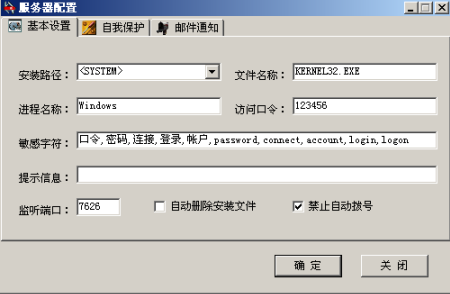

设置访问口令

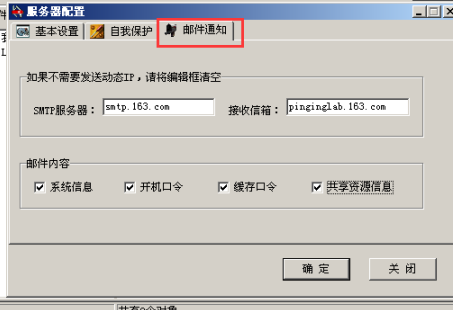

设置邮箱通知

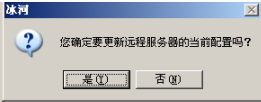

点击确定

2,在WinXP上种入冰河木马(服务器),用WinServer 2003控制WinXP;

将攻击机上的G_Server.exe复制到靶机WIN XP上

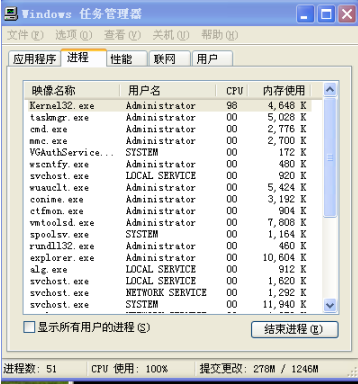

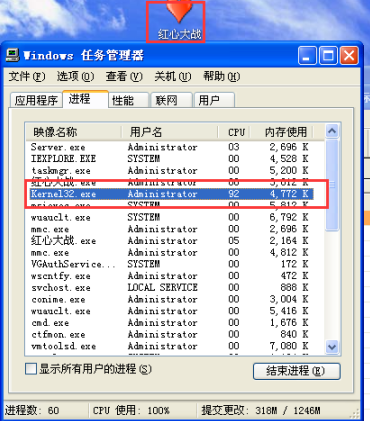

双击该病毒,并观察后台任务管理器

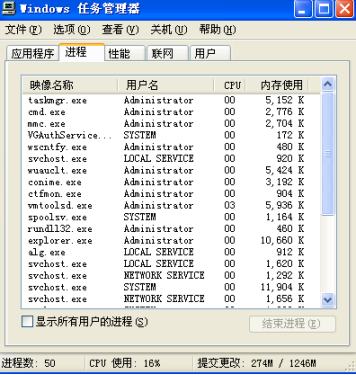

关闭此进程,删除G_Server文件

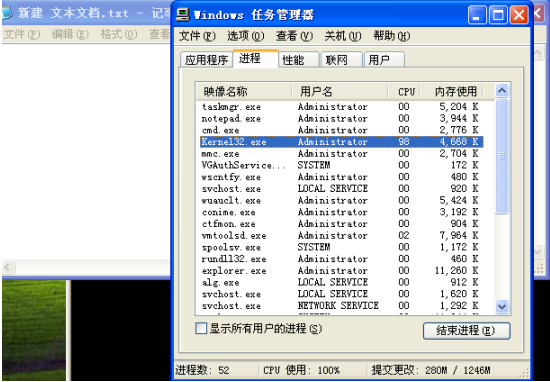

新建任意的TXT文档,并打开,看看后门是否能够自动启动

后门程序启动了

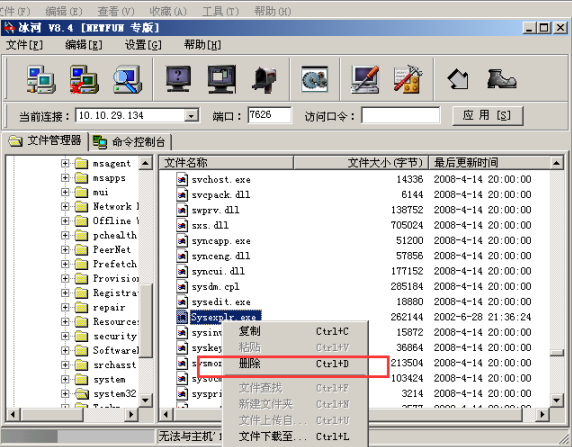

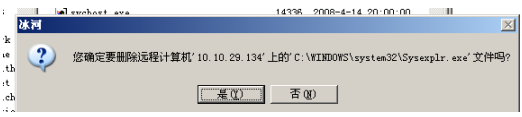

3,远程卸载冰河木马

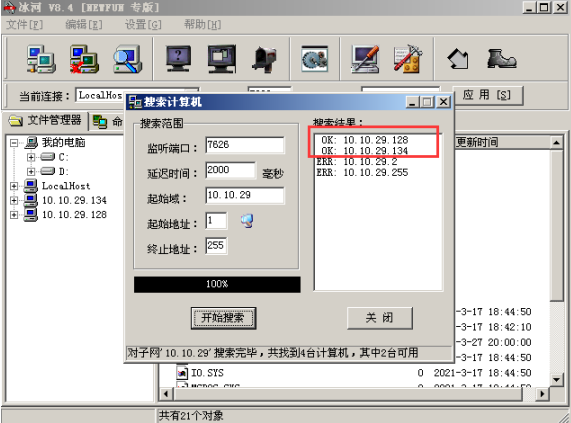

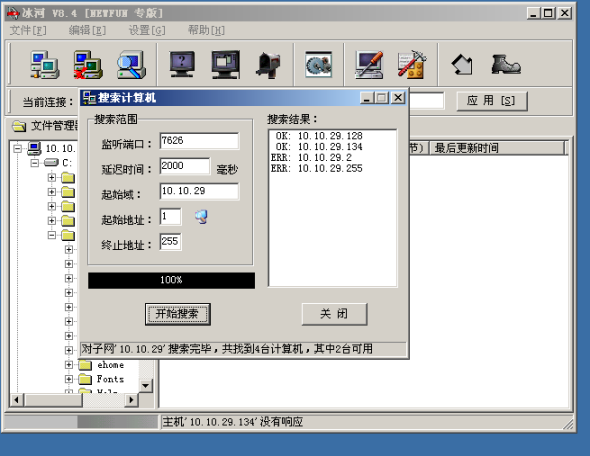

扫描靶机

显示ok说明可以进行连接

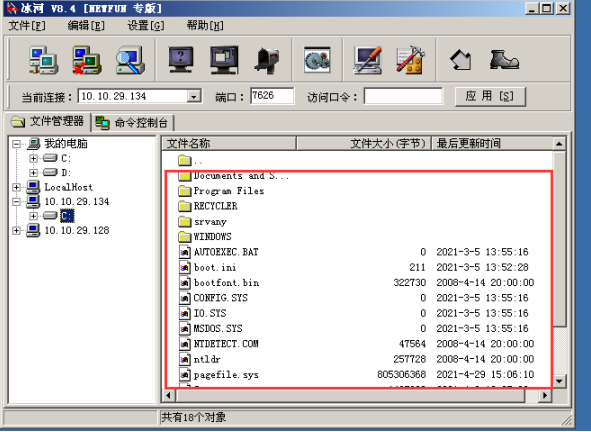

此时可以访问此肉鸡

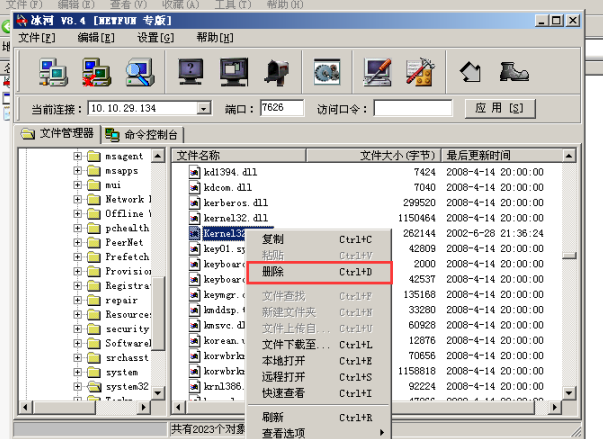

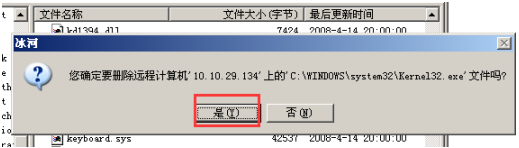

卸载

检查系统文件,删除C:\Window\system32下的 Kernel32.exe和 Sysexplr. exe文件。

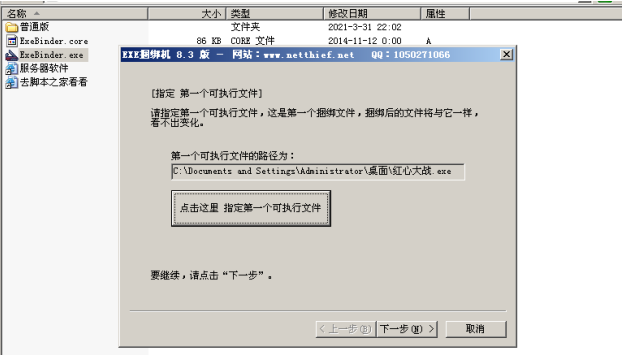

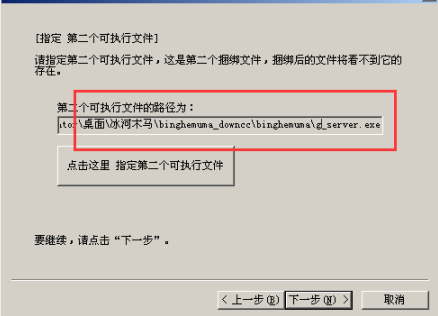

4,将冰河木马与普通程序捆绑,再次在WinXP上种入冰河木马,通过冰河远程查看WinXP主机系统信息。

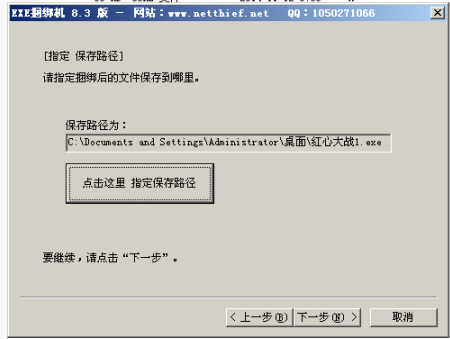

打开exe捆绑软件,第一个选择你的游戏程序;

第二个选择你的木马程序;

指定保存的路径:

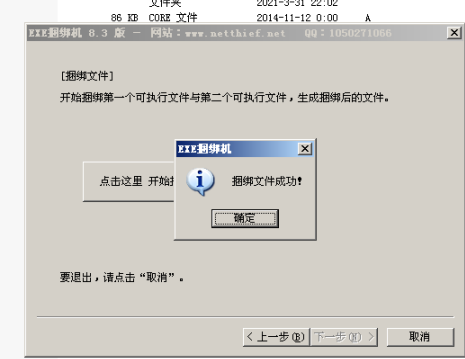

点击开始捆绑,成功后将木马拷贝被攻击方再测试一遍,

木马文件

在WinXP上种入冰河木马(红心大战1)并双击

重新搜索机子

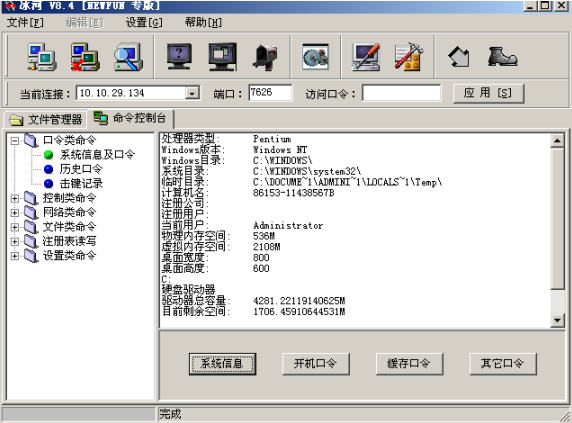

在windows2003上面查看WinXP主机系统信息

来源:freebuf.com 2021-06-03 21:45:58 by: Zxl2605

请登录后发表评论

注册