一、前言

某天闲来无事上号fofa跑了一波站点,凭着我敏锐(并不)的直觉随手点进一个站点开始硬莽。本文打码较严,师傅们海涵。

二、漏洞挖掘过程

开局先是这么一个登录框,那么看到登录框首先肯定小测一下sql,一顿删删减减后无果,好家伙,还是熟悉的味道。![图片[1]-记一次由任意注册引发的严重信息泄露案例 – 作者:一身诗意千寻瀑-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210515/1621061888_609f71004fa4da543199e.png) 接着又尝试拦截响应包修改其中的ret值,看是否存在逻辑绕过的情况(一般可以尝试true、success、200、0、1等),那么这里当然也是不存在的,只是小提一嘴罢了,接着又跑了一发大字典、根据这个站点情况进行信息收集,看这个平台是否存在操作手册包含默认密码等一系列操作之后依然无果。

接着又尝试拦截响应包修改其中的ret值,看是否存在逻辑绕过的情况(一般可以尝试true、success、200、0、1等),那么这里当然也是不存在的,只是小提一嘴罢了,接着又跑了一发大字典、根据这个站点情况进行信息收集,看这个平台是否存在操作手册包含默认密码等一系列操作之后依然无果。

好了,现在就剩一个注册页面,看到这么多框,那当然直接测发xss和sql,嗯,无果,老老实实注册个账号,看能否成功注册。![图片[2]-记一次由任意注册引发的严重信息泄露案例 – 作者:一身诗意千寻瀑-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210515/1621061889_609f7101e03656d9c472e.png) 好家伙,直接注册成功了,接着就登陆进去看看

好家伙,直接注册成功了,接着就登陆进去看看

咋一看,好像什么都没有,到处点一下,发现真的什么也没有,但我转眼看了一眼网站标题,嗯,数据共享中心,那么既然是数据共享,那么肯定是存在数据的,我这里没有只能说明此账号权限太低或者其他一些原因,那么就是说只要我找到办法可以提高此账号权限,或者登陆到高权限账号就肯定有新收获了,但鉴于刚刚在登录框一顿操作无果,返回去爆破是行不通了,那么只能尝试一下是否能够越权操作。

说干就干,右上角点击test到个人信息![图片[4]-记一次由任意注册引发的严重信息泄露案例 – 作者:一身诗意千寻瀑-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210515/1621061891_609f71030d25d4c4aba1d.png) 抓包拦截,看看是否存在用户标识ID

抓包拦截,看看是否存在用户标识ID![图片[5]-记一次由任意注册引发的严重信息泄露案例 – 作者:一身诗意千寻瀑-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210515/1621061891_609f71039f97e036641e0.png) (觉得太乱了可以在bp里右键Concert selection用url解码一下看起来舒服点,嗯,像这样)

(觉得太乱了可以在bp里右键Concert selection用url解码一下看起来舒服点,嗯,像这样)![图片[6]-记一次由任意注册引发的严重信息泄露案例 – 作者:一身诗意千寻瀑-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210515/1621061893_609f71050a4eef4bb9adc.png) 这不好家伙,data[id]这不就有了?一眼看出b ase64编码,丢进去解出来1567061282,然后扔进intruder模块遍历后四位(其实一般遍历两三位就够了,太大了没必要,一个单位哪来这么多人,浪费时间,当然某些id生成顺序不明的特殊情况除外),这里就一发入魂了

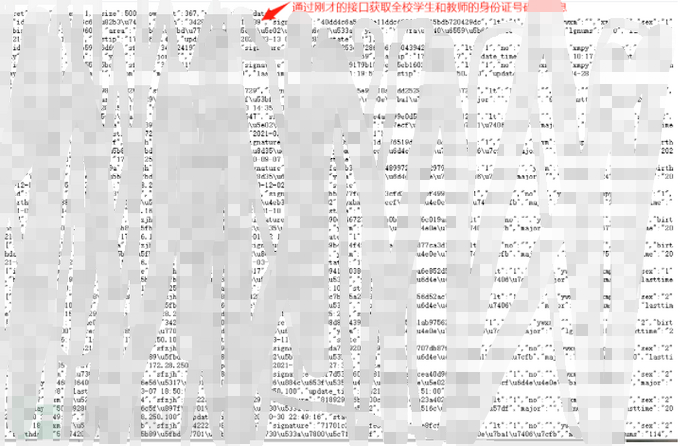

这不好家伙,data[id]这不就有了?一眼看出b ase64编码,丢进去解出来1567061282,然后扔进intruder模块遍历后四位(其实一般遍历两三位就够了,太大了没必要,一个单位哪来这么多人,浪费时间,当然某些id生成顺序不明的特殊情况除外),这里就一发入魂了![图片[7]-记一次由任意注册引发的严重信息泄露案例 – 作者:一身诗意千寻瀑-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210515/1621061893_609f7105f136f7c04c550.png) 在返回的data信息中还标识了每个用户的身份权限,这里当然是找一个高权限账户登入看看。

在返回的data信息中还标识了每个用户的身份权限,这里当然是找一个高权限账户登入看看。

好家伙,清清楚楚明明白白,接下来就按部就班,根据操作文档找到此账户对应的id和key值,调用接口

下播

三、结语

虽然看起来文字很多(水货),其实在真正的实战过程中就是几秒钟的思考时间,主要是和师傅们分享一下思考过程。遇到一个点干不过就先放放,结合站点信息进行上下文思考,什么地方都测一下,不试试怎么知道能不能出洞呢~

本文内容较为基础,旨在分享,师傅们dddd

来源:freebuf.com 2021-05-15 14:58:07 by: 一身诗意千寻瀑

请登录后发表评论

注册