![图片[1]-高通芯片中的漏洞允许攻击者窥探手机通话和短信 – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210508/1620473147_6096753bb47d9a664d4d3.jpg)

Checkpoint的研究人员在本周对一个影响全球40%智能手机的手机芯片漏洞进行了新的研究,该漏洞允许攻击者向目标用户的手机注入恶意软件,并对手机内的文本和语音对话进行窃听。

早在2020年8月,高通公司就发布了针对移动设备的骁龙芯片和半导体产品套件中约400种不同的易受攻击代码的研究报告。在与该公司的合作中,Checkpoint推迟发布了其中的一些技术细节,直到移动供应商发布漏洞补丁为止。

近期,安全研究专家Slava Makkaveev又从芯片中发现了一个漏洞,该漏洞允许某些应用程序利用移动调制解调器(MSM)进行攻击,而MSM是许多Android手机中嵌入的芯片上的一系列系统,用于支持4G LTE、高清录音和其他功能。

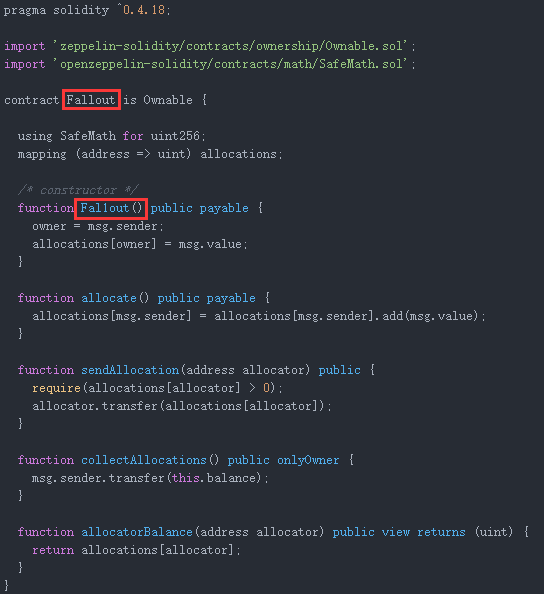

Android操作系统与芯片处理器通信的方式之一,就是通过高通公司开发的定制专有接口工具。在对这个接口进行分析时,研究人员发现了一个漏洞,并且能够利用该漏洞将恶意代码注入调制解调器,接管调制解调器,甚至还可以攻击应用程序处理器。除此之外,该漏洞还允许恶意攻击者访问目标设备的通话记录、查看短信和监听电话等。

目前,世界上大约有30%的手机存在这个接口,但是却并没有多少人植到这个接口可以被网络犯罪分子当作攻击向量来使用。如果一位研究人员想实现一个调制解调器的调试器来探索最新的5G代码,最简单的方法就是通过高通公司的接口,即MSM数据服务。

在Android上运行的每个系统或进程都有自己的特权级别,大多数第三方应用程序都无法直接访问调制解调器。但是,某些媒体文件、文档管理系统(如GRM和无线电App)可能存在漏洞,如果攻击者能够在其中一个系统中发现初始漏洞,那么攻击MSM将是他们的第二步。

![图片[2]-高通芯片中的漏洞允许攻击者窥探手机通话和短信 – 作者:Alpha_h4ck-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210508/1620473155_609675435411d0752565f.png)

网络安全专家Yaniv Belmas认为:“我们估计,攻击者是有可能利用这个漏洞的,利用难度为中等,而一个有经验的黑客或研究人员需要大约两周的时间来利用它。如果您想知道有多少应用程序可供用户使用,那么从统计数据来看,肯定会有一个应用程序,甚至是一个非常热门的应用程序,其中可能包含一些允许我们进行这种初始访问的漏洞。”

如果攻击者能够发现并利用可访问调制解调器的恶意应用程序,那么攻击者就可以向调制解调器芯片中注入并隐藏恶意代码,并实现通话记录和短信的访问,甚至还可以禁用SIM卡保护功能。

高通公司发言人在一份声明中指出,高通公司已于2020年12月就准备好了针对漏洞的修复补丁,但他们之前并不知道已经有网络犯罪分子再利用该漏洞进行攻击。声明中写到:

“提供支持强大安全和隐私的技术是高通公司的首要任务,我们赞扬CheckPoint的安全研究人员使用行业标准的协调披露实践。高通技术公司已经在2020年12月向原始设备制造商提供了漏洞修复补丁,因此我们鼓励广大终端用户尽快更新自己的手机系统。”

谷歌、三星、LG、小米和一加手机都使用了受漏洞影响的芯片,之所以漏洞报告的困难程度非常高,主要在于确定供应链上下游的芯片组件制造商和移动供应商,并与之合作。研究人员Belmas表示,Checkpoint一直在努力试图与尽可能多的人联系和合作,为不同的手机开发补丁,这也是他们现在公布漏洞技术细节的主要原因之一。

Belmas说到:

“这些调制解调器芯片如果存在安全漏洞,则意味着攻击者可以相对容易地实现零点击攻击。我只是给你打电话或发短信,你其实什么都不用做,我就完全可以控制你的手机,这对终端用户而言绝对是一个噩梦。”

如果需要关于该漏洞的技术细节,请点击【这里】获取。

来源:freebuf.com 2021-05-08 19:26:50 by: Alpha_h4ck

请登录后发表评论

注册