攻击团伙情报

-

疑似Kimsuky APT组织利用韩国外交部为诱饵的攻击活动分析

-

Kimsuky 组织使用新AppleSeed Android组件伪装成安全软件对韩特定目标进行攻击

-

透明部落使用Crimson RAT的新变体攻击活动分析

攻击行动或事件情报

-

Water Pamola活动,利用XSS跨站点脚本攻击在线商店平台

-

鱼叉式攻击使用虚构的COVID-21诱饵瞄准乌克兰政府

-

UNC2529网络钓鱼活动针对全球,传播三种新恶意软件

-

广泛的钓鱼活动分发基于Rust的Buer恶意软件变体

恶意代码情报

-

加密货币窃取器WeSteal分析

-

商业窃密木马Ficker活动及样本分析报告

-

新发现的零检测后门木马RotaJakiro,至少潜伏3年

-

Android SMS蠕虫通过短信模拟COVID-19疫苗注册应用程序

漏洞情报

-

研究人员发现多个影响IOT设备的内存分配漏洞

-

多个BIOS驱动程序存在特权提升漏洞(CVE-2021-21551),数亿台戴尔计算机面临风险

攻击团伙情报

01 – 疑似Kimsuky APT组织利用韩国外交部为诱饵的攻击活动分析

披露时间:2021年05月06日

情报来源:https://mp.weixin.qq.com/s/IcNf4DNdQUPClbpFS9Bn-Q

相关信息:

Kimsuky,别名Mystery Baby,Baby Coin,Smoke Screen,Black Banshe。是疑似具有东亚国家背景的APT组织,该团伙长期针对韩国政府、新闻机构等目标发起攻击活动。与Konni APT组织存在基础设施重叠等关联性。

近日,奇安信红雨滴团队在日常高价值样本狩猎过程中,捕获多例疑似Kimsuky组织的攻击样本,此次捕获的样本以伪装成文档的恶意脚本文件为主,并以2021外交部驻外公馆服役相关情况调查问卷等为诱饵名,诱导受害者打开查看,一旦脚本被打开执行后,将释放展示正常的文档信息迷惑受害者,同时将释放执行远控木马到计算机执行。

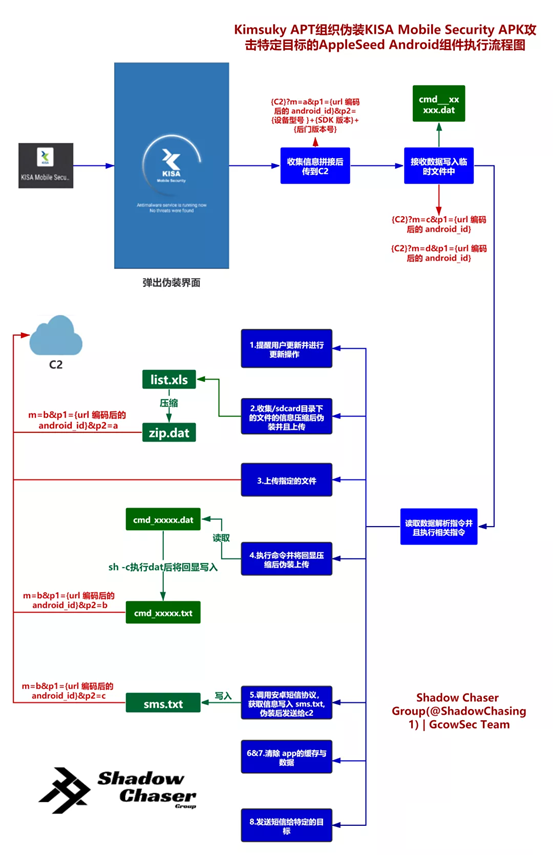

02 – Kimsuky组织使用新AppleSeed Android组件伪装成安全软件对韩特定目标进行攻击

披露时间:2021年05月06日

情报来源:https://mp.weixin.qq.com/s/8RgFvA_rOR2nIGxjWbEq-w

相关信息:

Kimsuky APT组织近年来一直针对于韩国的智囊团,政府组织,新闻组织,大学教授等等进行活动。该组织拥有windows平台的攻击能力,载荷便捷,阶段繁多。且该组织十分活跃,其载荷有带有漏洞的hwp文件、携带恶意宏文档、释放dll载荷的PE文件、远程模板注入技术docx文档、恶意的wsf以及js的脚本文件等。

近日,Gcow安全团队在日常的文件监控中发现该组织正在积极的使用分阶段的恶意宏文档,恶意的wsf以及js文件释放并加载载荷同时释放并打开相关的诱饵文档以迷惑受害者以及部分模板注入技术的相关样本。同时也发现了其使用冒充KISA (Korea Internet & Security Agency) 的官方安卓端安全检查软件针对特定目标进行钓鱼的活动,根据其APK载荷与该组织之前一直在使用的AppleSeed (又名AutoUpdate) 组件有很强的关联性,研究人员猜测该APK属于AppleSeed组件集下的Android攻击载荷。

此外,研究人员表示该组织已经具有了Windows,MacOs,Android的攻击能力,并且将在未来的一段时期持续的活跃。

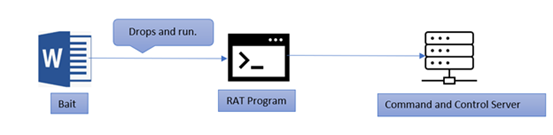

03 – 透明部落使用Crimson RAT的新变体攻击活动分析

披露时间:2021年04月30日

情报来源:https://cybleinc.com/2021/04/30/transparent-tribe-operating-with-a-new-variant-of-crimson-rat/

相关信息:

APT组织透明部落(也被称为PROJECTM和MYTHIC LEOPARD),自2013年以来一直活跃。该组织在攻击活动中所使用的最频繁的一种定制工具为Crimson RAT。

近日研究人员发现了该RAT的新变种,Crimson RAT变种通过两种方式落地,一是由嵌入在word文件中的恶意宏运行后释放,二是通过伪装成word文档(包含CV文件)的二进制可执行文件,该文件运行后在本地释放诱饵文件同时释放恶意RAT以建立与C&C服务器的通信通道。

攻击行动或事件情报

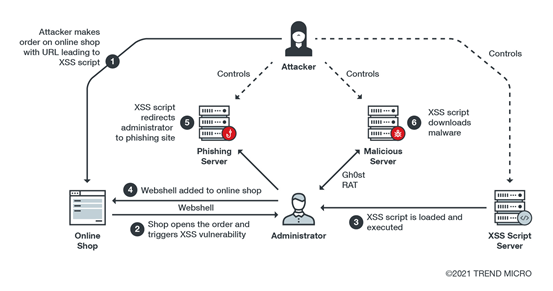

01 – Water Pamola活动,利用XSS跨站点脚本攻击在线商店平台

披露时间:2021年04月28日

情报来源:https://www.trendmicro.com/en_us/research/21/d/water-pamola-attacked-online-shops-via-malicious-orders.html

相关信息:

自2019年以来,趋势科技研究人员一直在跟踪一个被称为“Water Pamola”的攻击活动。该活动最初通过带有恶意附件的垃圾邮件攻击日本、澳大利亚和欧洲国家的电子商务在线商店。自2020年初以来,该活动的受害者主要出现在日本境内。并且攻击不再通过垃圾邮件发起,而是管理员在其在线商店的管理面板中查看客户订单时,就会执行恶意脚本。

脚本执行的恶意行为包括页面抓取、凭据网络钓鱼、Web Shell感染和恶意软件传递。页面抓取可以让攻击者了解环境并设计适合受害者环境的攻击脚本。凭据网络钓鱼通过在电子商务网站登录界面构造仿冒表单,以窃取网站管理员凭据。Web Shell感染针对使用EC-CUBE框架构建的网站,攻击者可以通过调用框架提供的本机API来上传PHP Web Shell文件、修改页面标头以注入PHP代码或者在电子商务框架中安装一个名为“MakePlugin.tar.gz”的恶意插件来完成感染。

攻击者脚本将提示用户更新Flash软件,一旦同意,受害者将重定向到攻击者控制的虚假Flash安装程序下载网站,最终安装Gh0stRat。该RAT的代码基于泄漏的Gh0st RAT源代码,其流量加密是自定义的,并且增加了一些新功能,例如QQ号码盗窃。

02 – 鱼叉式攻击使用虚构的COVID-21诱饵瞄准乌克兰政府

披露时间:2021年05月03日

情报来源:https://www.fortinet.com/blog/threat-research/spearphishing-attack-uses-covid-21-lure-to-target-ukrainian-government

相关信息:

近日,FortiGuard的安全研究员发现了多例发送给乌克兰政府各个安全部门的钓鱼邮件,这些邮件以虚构的COVID-21、紧急计算机更新为诱饵进行投递,诱使对新冠疫情关心的政府官员下载并解压攻击者构建的恶意程序。

钓鱼邮件主要是迷惑性的邮件正文加上外链的下载链接,通过链接重定向的技术将受害者引导到攻击者构建的钓鱼网站下载并解压包含恶意软件的压缩包文件。压缩包文件中包含doc文档、pdf文档以及一些快捷方式,其中pdf文档为正常文件,目的在于迷惑用户。doc文档和快捷方式均为恶意文件,doc文档为Microsoft Office Equation Editor漏洞(CVE-2017-11882)利用文档,快捷方式用于启动cmd执行Powershell指令。

两种恶意软件运行后都会从指定C2下载后续文件到本地加载执行。下载回来的程序是一个由AutoIt打包的窃密软件,该软件会遍历收集用户主机中的文档文件和压缩包文件并上传到服务器。

03 – UNC2529网络钓鱼活动针对全球,传播三种新恶意软件

披露时间:2021年05月04日

情报来源:https://www.fireeye.com/blog/threat-research/2021/05/unc2529-triple-double-trifecta-phishing-campaign.html

相关信息:

Mandiant发现针对各行各业的全球性网络钓鱼活动,并将其作为UNC2529进行跟踪。攻击者使用了三种新的恶意软件:DOUBLEDRAG,DOUBLEDROP和DOUBLEBACK。第一波活动发生在2020年12月2日,第二波发生在2020年12月11日至12月18日之间。活动主要以美国、欧洲、中东、非洲、亚洲和澳大利亚的公司为目标。攻击者总共使用了超过50个域,利用定制的钓鱼邮件,针对包括国防、医药、运输、军事和电子等不同的行业。

最初有28家组织遭受网络钓鱼邮件。这些电子邮件使用与域名tigertigerbeads[.]com相关的26个独特的电子邮件地址发送,其中包含指向恶意url的内联链接,诱使受害者下载文件。通过这些url下载的第一阶段有效负载包括一个ZIP压缩文件,其中包含一个错误的PDF文档和一个严重混淆的JavaScript下载程序DOUBLEDRAG。其会下载用PowerShell编写的一个经过混淆的仅内存执行组件DOUBLEDROP,其主要目标是将所选的有效负载与加载脚本一起序列化到被感染系统的注册表数据库中,并确保在重新启动或用户登录后加载有效负载。有效负载为后门DOUBLEBACK,其功能通过插件方式实现,主要目标是建立一个通信框架,确保C2服务器和适当的插件之间的数据完整性。

04 – 广泛的钓鱼活动分发基于Rust的Buer恶意软件变体

披露时间:2021年05月03日

情报来源:https://www.proofpoint.com/us/blog/threat-insight/new-variant-buer-loader-written-rust

相关信息:

2021年4月,Proofpoint研究人员观察到了一系列恶意活动,这些活动使用以DHL为主题的网络钓鱼电子邮件来分发恶意的Word或Excel文档。

在共享相似的电子邮件诱饵主题的同时,这些活动分发了Buer恶意软件(Buer是在地下市场上出售的恶意程序,主要功能为下载包括勒索软件在内的其他恶意软件)的两个不同变体:一个是基于C语言编写,另一个基于Rust语言编写,Rust是一种高效且易于使用的编程语言,用Rust重写恶意软件可以使攻击者更好地逃避现有的Buer检测规则。

此次活动影响了50多个行业的200多家组织。

恶意代码情报

01 – 加密货币窃取器WeSteal分析

披露时间:2021年04月29日

情报来源:https://unit42.paloaltonetworks.com/westeal/

相关信息:

Unit42研究人员发布针对加密货币窃取程序WeSteal的技术分析。从2021年2月中开始,黑客ComplexCodes在地下论坛上售卖WeSteal,价格为每月20欧元,三个月50欧元,一年125欧元。

为了窃取受害者的加密货币,WeSteal使用正则表达式来寻找与被复制到剪贴板的比特币和以太坊钱包标识符模式相匹配的字符串。找到后将用恶意软件提供的钱包ID替换剪贴板上复制的钱包ID。然后受害者粘贴替换的钱包ID进行交易,资金将发送到替换的钱包中,也就是攻击者的钱包中。

研究人员还发现黑客通过对WeSteal进行改进,出售了一个名为WeControl RAT的新恶意软件。

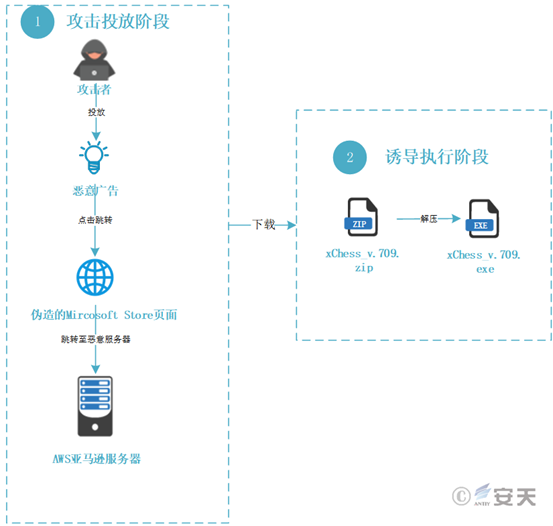

02 – 商业窃密木马Ficker活动及样本分析报告

披露时间:2021年05月04日

情报来源:https://mp.weixin.qq.com/s/ntRjWEekN59d8X-0VkHaDw

相关信息:

近日,安天CERT监测到一个活跃的商业窃密木马Ficker,最早出现于2020年10月。近期通过伪造Microsoft Store、Spotify、在线文档转换器等网站进行传播,在一个月内快速迭代十多个版本。

Ficker窃密木马具备多种窃密功能,包括窃取系统信息、窃取浏览器信息、窃取应用程序凭证、屏幕截图等功能,并且可以窃取多个加密货币钱包。该窃密木马通过检测计算机语言环境,如果为俄罗斯、乌兹别克斯坦、乌克兰、亚美尼亚、哈萨克斯坦、阿塞拜疆、白俄罗斯的语言环境,则不会执行恶意代码。2021年1月,该窃密木马开始在俄语黑客论坛上公开售卖,传播方式由于购买者的不同逐渐产生了变化,例如通过伪装成主题为DocuSign的Word文档进行传播。与此同时,多个攻击组织实施过该木马的分发。例如,Hancitor恶意软件在感染独立主机时,选择使用Ficker窃密木马窃取数据。

03 – 新发现的零检测后门木马RotaJakiro,至少潜伏3年

披露时间:2021年04月28日

情报来源:https://blog.netlab.360.com/stealth_rotajakiro_backdoor_cn/

相关信息:

360 NetLab近期发现一个可疑ELF文件,其会与4个业务类型截然不同的域名进行通信,端口均为TCP 443(HTTPS),其是一个针对Linux x64系统的后门木马,该家族至少已经存在3年,但目前还是零检测。基于该家族使用rotate加密,并且运行后对root/non-root账户有不同的行为,被命名为RotaJakiro(双头龙)。

RotaJakiro隐蔽性较强,对加密算法使用比较多,包括:使用AES算法加密样本内的资源信息;C2通信综合使用了AES,XOR,ROTATE加密和ZLIB压缩算法。RotaJakiro支持的功能可以归纳成以下4类:上报设备信息、窃取敏感的信息、文件/Plugin管理(查询,下载,删除)、执行特定的Plugin。根据解密后的资源以及编码的风格的相似性,研究人员推测该木马是由Torii Botnet作者开发。

04 – Android SMS蠕虫通过短信模拟COVID-19疫苗注册应用程序

披露时间:2021年05月02日

情报来源:https://cybleinc.com/2021/05/02/mobile-malware-app-anubis-strikes-again-continues-to-lure-users-disguised-as-a-fake-antivirus/

相关信息:

近期,一款Android平台的SMS蠕虫正在通过短信进行广泛传播,攻击者将恶意软件包装为COVID-19的疫苗接种程序诱导用户下载安装。当用户安装该软件之后,程序则会收集用户设备中的敏感信息,并向通信录的所有好友发送该软件的下载链接。

该恶意软件申请的具体权限包括:GPS定位权限、短信发送权限、通信录读取权限、网络链接权限、获取手机基本信息权限。此外,恶意软件还包含了一些环境监测的代码,包括检测ADB调试环境、检测蓝牙设备、检查运营商环境等。

漏洞相关

01 – 研究人员发现多个影响IOT设备的内存分配漏洞

披露时间:2021年04月29日

情报来源:https://msrc-blog.microsoft.com/2021/04/29/badalloc-memory-allocation-vulnerabilities-could-affect-wide-range-of-iot-and-ot-devices-in-industrial-medical-and-enterprise-networks/

相关信息:

微软的研究人员最近发现了一些严重的内存分配漏洞,这些漏洞统称为BadAlloc,可影响物联网设备。攻击者可利用此漏洞绕过安全机制来执行恶意代码或触发DoS条件。研究人员发现了25多个RCE漏洞,这些漏洞可能影响从消费者和医疗物联网到工业物联网、运营技术(OT)和工业控制系统等广泛领域。

研究表明,多年来作为物联网设备和嵌入式软件的一部分编写的内存分配实现没有包含适当的输入验证,如果没有这些输入验证,攻击者就可能利用内存分配函数来执行堆溢出,导致在目标设备上执行恶意代码。

02 – 多个BIOS驱动程序存在特权提升漏洞(CVE-2021-21551),数亿台戴尔计算机面临风险

披露时间:2021年05月04日

情报来源:https://labs.sentinelone.com/cve-2021-21551-hundreds-of-millions-of-dell-computers-at-risk-due-to-multiple-bios-driver-privilege-escalation-flaws/

相关信息:

Dell发布安全更新,修复DBUtil BIOS驱动程序中已经存在12年的5个漏洞。

SentinelLabs表示,这些漏洞自2009年以来一直存在,影响了Dell所有的台式机、笔记本电脑和平板电脑。这5个漏洞被追踪为CVE-2021-21551,CVSS评分为8.8,分别为2个内存损坏导致的提权漏洞,2个缺乏输入验证导致的提权漏洞和1个代码逻辑问题导致的拒绝服务漏洞。目前,这些漏洞尚未被在野利用。

来源:freebuf.com 2021-05-07 10:51:54 by: 奇安信威胁情报中心

请登录后发表评论

注册