一、 工具及软件

TP-LINK无线网卡:TL-WN722N

Wifi-pumpkin

github项目地址:https://github.com/P0cL4bs /WiFi-Pumpkin.git 安装:./installer.sh --install

social-enginner-toolkit(setoolkit)

aircrack-ng

二、 实现效果

利用用户对Wifi的信任,创建伪AP,等待用户连接,进行中间人劫持,获取用户上网期间浏览的数据及输入的敏感信息。

三、 实验流程

基本使用(被动获取信息):

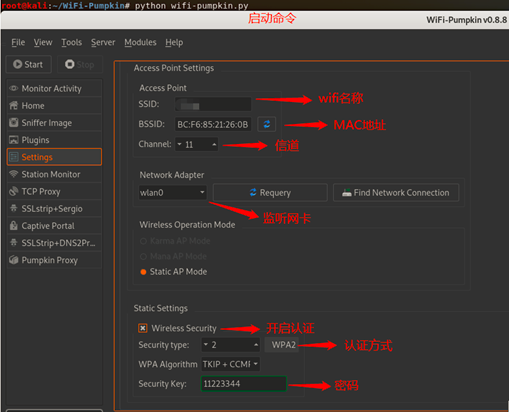

1.使用Wifi-pumpkin创建伪AP名称,可以选择AP的身份认证模式(开放、WEP、WPA),配置DHCP服务,为用户自动分配IP地址。

2.此时用户连接WIFI上网,Wifi-pumpkin可以截获用户访问的图片,输入的用户名密码等信息。

扩展使用(主动获取信息):

1.kali连接无线网卡,启用网卡monitor模式。

2.使用Wifi-pumpkin创建伪AP名称,可以选择AP的身份认证模式(开放、WEP、WPA),配置DHCP服务,为用户自动分配IP地址。

3.进行DNS欺骗,首先要关闭代理功能。

4.启用Wifi-pumpkin DNS欺骗模块,有两种功能,可以选择欺骗某一个域名,也可以选择全部欺骗。 5.指定跳转页面,在工具中写入简单的页面。

5.指定跳转页面,在工具中写入简单的页面。

6.在工具中指定钓鱼页面。先启动mysql服务,创建数据库:hack、数据表:logins(用于存储用户敏感数据)

mysql –u root create database hack create table logins(network varchar(64),email varchar(64),password varchar(64));

钓鱼页面项目地址:https://github.com/XeusHack/Fake-Login-Page.git

下载钓鱼页面源码,放在/var/www目录下,修改页面源码,重启数据库。

选择Set Directory功能点,指定钓鱼页面,设置页面路径。

选择Set Directory功能点,指定钓鱼页面,设置页面路径。 用户访问a.com,输入用户名密码,数据库中会自动记录。

用户访问a.com,输入用户名密码,数据库中会自动记录。

7. 如果想克隆指定站点作为钓鱼页面,使用工具social-enginner-toolkit(setoolkit),克隆指定站点部署在kali上,DNS欺骗会定向到克隆页面。

7. 如果想克隆指定站点作为钓鱼页面,使用工具social-enginner-toolkit(setoolkit),克隆指定站点部署在kali上,DNS欺骗会定向到克隆页面。

来源:freebuf.com 2021-04-23 16:54:45 by: 闻时间晴未核误

请登录后发表评论

注册