据统计,在攻防演习行动中最让守方摸不清的,就是有多少开放资产。而45%以上的攻击行为,都是从弱口令开始。不妨从攻方视角,看一次真实的渗透攻击,知己知彼,方可百战不殆。

Step 1:收集基本信息

首先拿到目标URL和IP,收集Whois信息、网段、域名,扫描开放端口,检查端口开放服务是否有漏洞等等。

发现目标主机开放了很多“不可知”的服务。

![图片[1]-攻方视角:弱口令一击即中 – 作者:abtnetworks2018-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210416/1618538289_6078ef316d39333094f45.jpg)

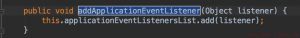

Step 2:逐一检查每个端口提供的服务

这一步完全是体力活,要挨个查看每个端口提供的服务是否存在安全隐患。它的难易取决于攻方的经验,因为如果打开扫描器,IP就会被封。

在查看过程中,查找到某链接存在弱密码,使用admin/123456即可登录系统后台。

![图片[2]-攻方视角:弱口令一击即中 – 作者:abtnetworks2018-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210416/1618538360_6078ef78206174805c77c.jpg)

Step 3:在后台中寻找漏洞

攻方入侵后台,往往能找到“大杀器”级别的漏洞,如SQL注入、文件上传、命令执行、逻辑越权等。

果然,在后台中有可以上传文件的地方,运用简单的技术手法进行绕过,就能够执行任意文件上传。

![图片[3]-攻方视角:弱口令一击即中 – 作者:abtnetworks2018-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210416/1618538395_6078ef9bea7e3ddb03968.jpg)

Step 4:利用漏洞

制作Webshell后上传,上传接口为:/topicManager/uploadAttachMent 。

![图片[4]-攻方视角:弱口令一击即中 – 作者:abtnetworks2018-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210416/1618538475_6078efeb344972aabfd24.jpg)

上传后并没有反馈文件路径,翻阅历史请求记录,发现读取文件时存在文件列表接口:

/topicManager/attachMentlist 。

![图片[5]-攻方视角:弱口令一击即中 – 作者:abtnetworks2018-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210416/1618538512_6078f01063b12d7e08a86.jpg)

后一接口成功返回了文件真实路径,上传后文件名被更改了。

Step 5:获得权限

使用冰蝎连接Webshell 。

![图片[6]-攻方视角:弱口令一击即中 – 作者:abtnetworks2018-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210416/1618538549_6078f0359b99c64697fbd.jpg)

使用Webshell控制主机,拥有了root权限,可以控制目标系统。

![图片[7]-攻方视角:弱口令一击即中 – 作者:abtnetworks2018-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210416/1618538578_6078f05272b948500d540.jpg)

Step 6:获取目标数据库信息

为继续扩大“战果”,搜索源代码过程中,发现本地数据库的连接字符串:

mysql://root:so****a%[email protected]:3306/mysql

![图片[8]-攻方视角:弱口令一击即中 – 作者:abtnetworks2018-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210416/1618538642_6078f0921eb2921748e7f.jpg)

在数据库中,有大量实名信息。

![图片[9]-攻方视角:弱口令一击即中 – 作者:abtnetworks2018-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210416/1618538673_6078f0b1d28afca77d8a7.jpg)

Step 7:渗透目标系统

在关键数据表中,找到管理员账号密码。

![图片[10]-攻方视角:弱口令一击即中 – 作者:abtnetworks2018-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210416/1618538716_6078f0dc8bbf09f952de9.jpg)

![图片[11]-攻方视角:弱口令一击即中 – 作者:abtnetworks2018-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210416/1618538734_6078f0eedaf6c236a2b6f.jpg)

破解得到账号密码,尝试登陆目标系统的管理后台。

![图片[12]-攻方视角:弱口令一击即中 – 作者:abtnetworks2018-安全小百科](http://aqxbk.com/./wp-content/uploads/freebuf/image.3001.net/images/20210416/1618538771_6078f1134212603696b32.jpg)

得到超级管理员权限,确认目标系统被攻破。

在这个真实渗透案例中,目标服务器有大量端口开放,每个开放的端口都增加了网络攻击面。使用“弱口令+任意文件上传”获取目标系统权限,在实际网络环境中也非常普遍。

来源:freebuf.com 2021-04-16 10:08:05 by: abtnetworks2018

请登录后发表评论

注册